ZDnet jak i wiele innych serwisów donosi o wycieku kodu źródłowego Windows XP, któremu dodatkowo towarzyszy paczka z kodami: Windows 2003 Servera, czy różnymi wersjami systemów Windows CE / Embedded czy MS DOS. Czy wpłynie to na bezpieczeństwo Windowsów? (w szczególności XP-ka, który cały czas jest używany)? Trudno powiedzieć – z…

Czytaj dalej »

Zacznijmy od reakcji czujnej Krakowianki: Byłam dzisiaj świadkiem nietypowej kontroli biletów, mianowicie kontrolerzy wsiedli do 139 na Rondzie Barei o 5:24, sprawdzili bilety i wysiedli. Nie byłoby w tym nic dziwnego, gdyby nie kolejna kontrola na następnym przystanku. Pewien Pan zwrócił uwagę że kontrola była przed chwilą, na co Pani…

Czytaj dalej »

Niedawno pisaliśmy o „amerykańskim żołnierzu” który oszukał 39-latkę na kwotę ~350 000 PLN: Pod koniec lipca, 39-latka za pośrednictwem jednego z portali społecznościowych poznała mężczyznę, który podawał się za amerykańskiego żołnierza, pełniącego misję w Afganistanie. Oszust poprosił kobietę o pomoc, a chodziło o nadanie do niej paczkę z zawartością dokumentów,…

Czytaj dalej »

![Uwaga na SMSy perfekcyjnie podszywające się pod SANEPID [SMS Spoofing] Uwaga na SMSy perfekcyjnie podszywające się pod SANEPID [SMS Spoofing]](https://sekurak.pl/wp-content/uploads/2020/09/sms99-150x150.jpeg)

Ktoś realizuje na tyle przekonywującą akcję, że Wojewódzka Stacja Sanitarno-Epidemiologiczna w Bydgoszczy zdecydowała się na wydanie ostrzeżenia: Na antenie @tvpbydgoszcz informowaliśmy, że ani @WSSEBydgoszcz, ani żadna inna Powiatowa Stacja Sanitarna w #kujawskopomorskie nigdy nie wysyłała, ani nie wysyła wiadomości tekstowych o takiej treści. Podejrzane SMS-y prosimy potraktować jako spam i oszustwo! Sam SMS…

Czytaj dalej »

![Jednorazowe karty płatnicze generowane w locie dla każdego sklepu? 1Password dodał taką opcję w managerze haseł [na razie USA] Jednorazowe karty płatnicze generowane w locie dla każdego sklepu? 1Password dodał taką opcję w managerze haseł [na razie USA]](https://sekurak.pl/wp-content/uploads/2020/09/karta1-150x150.png)

Jeśli ktoś obawia się kradzieży danych karty płatniczej, może używać karty przedpłaconej lub mieć np. kilka kart wirtualnych oferowanych np. przez Revolut. Okazuje się, że można jeszcze prościej – 1Password umożliwił bezpośrednio z przeglądarki zarówno generowanie jak i później używanie przy płatnościach wirtualnych kart płatniczych. Mamy też dodatkowe bonusy, dla osób lubiących mocno…

Czytaj dalej »

Dane w bazie były aktualizowane na bieżąco, a zbierane były z mobilnej wersji wyszukiwarki (appka na Androida oraz iOS): Hakcil and his team discovered a 6.5TB server and saw it was growing by as much as 200GB per day. Based on the sheer amount of data, it is safe to…

Czytaj dalej »

Twój Kurier Olsztyński donosi: Eksploatowali [może bardziej pasowałoby słowo: eksploitowali? – przyp. sekurak] sprzęt niezgodnie z jego przeznaczeniem, w tym „paląc gumę”, następnie porzucając hulajnogę gdy ta się rozładowała i przesiadając się na kolejne, również nie płacąc za przejazdy: Jeździli po całym mieście. Od Jarot, przez Nagórki po Plażę Miejską….

Czytaj dalej »

Po Waszych licznych prośbach uruchamiamy pierwsze (bezpłatne) szkolenie dla uczniów. Sugerowany wiek 14+ Do wyboru tematu zainspirowała nas świeża historia 14-latka z Brazylii, który niedawno otrzymał aż $25 000, za zgłoszenie pewnego buga do Facebooka. Są i młode osoby, które zarabiają jeszcze więcej – ten 19-letni Argentyńczyk otrzymał w sumie…

Czytaj dalej »

Ciekawa historia która miała miejsce jakiś czas temu. Zaczęło się od namierzania delikwenta w kilku różnych darkwebowych sklepach. Od czasu do czasu służby zwijają jakiś z nich, jednak nie kasują danych a używają ich do ew. dalszych śledztw: In February 2018, SA Mann requested any available data on the Canna_Bars…

Czytaj dalej »

Zazwyczaj firmy które prowadzą programy bug bounty starają się umniejszyć znaleziskom, w tym przypadku było jednak inaczej :) Zaczęło się od „zabawy” ze Spark AR Studio. W trakcie testów Andres Alonso, 14-latek z Brazylii, zmienił nazwę (file_name) na taką zawierającą cudzysłowy Spowodowało to pojawienie się w pewnym miejscu tagów <meta>…

Czytaj dalej »

Nexta to jednoosobowa agencja informacyjna czy inaczej – bardzo aktywny blogger. Na swoim Telegramie zamieścił taki mniej więcej wpis (tłumaczenie – Google Translator): Before you are the first 1000 employees of the Ministry of Internal Affairs from the base, which we have thanks to cyber partisans. As the arrests continue, we…

Czytaj dalej »

Marcin jeżdżący zawodowo ciężarówkami opisuje ciekawą historię, która przydarzyła mu się niedawno w Szwecji: Tak wygląda skaner do kart, zamontowany nad slotem do kart w automacie do tankowania dla ciężarówek. Zerwałem to w nocy w Markaryd. 100 m dalej chłopaki z laptopem bułgarskie rejestracje. Jest też i dokumentacja fotograficzna „bułgarskich…

Czytaj dalej »

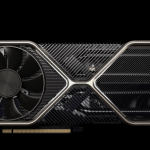

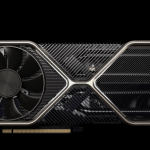

Kiedy inni ekscytują się liczbą FPS-ów, które oferują nowe karty NVIDII, my zastanawiamy się jak to będzie z odzyskiwaniem haseł. Sam twórca hashcata napisał o tym parę słów: Na RTX3080 zarówno bcrypt jak i sha512crypt można łamać ponad dwa razy szybciej niż na topowym modelu poprzedniej generacji RTX2080Ti Some early…

Czytaj dalej »

Sprawę relacjonuje Reuters: Administracja Trumpa zablokuje WeChat oraz TikTok w amerykańskich app-storach – już od najbliższej niedzieli. Uniemożliwi to pobieranie w USA chińskich aplikacji, co do których są wątpliwości, czy aby nie stanowią zagrożenia dla bezpieczeństwa narodowego. The Trump administration will ban WeChat and video-sharing app TikTok from U.S. app…

Czytaj dalej »

Niemieckie media raportują o ataku ransomware, który miał miejsce kilka dni temu, a był wycelowany w szpital w Düsseldorfie. Ransomware zaszyfrował 30 serwerów, a sam szpital przestał przyjmować pacjentów (rownież tych wymagających intensywnej terapii): There is currently an extensive IT failure at the University Hospital Düsseldorf (UKD). This means, among other things,…

Czytaj dalej »

![Uwaga na SMSy perfekcyjnie podszywające się pod SANEPID [SMS Spoofing] Uwaga na SMSy perfekcyjnie podszywające się pod SANEPID [SMS Spoofing]](https://sekurak.pl/wp-content/uploads/2020/09/sms99-150x150.jpeg)

![Jednorazowe karty płatnicze generowane w locie dla każdego sklepu? 1Password dodał taką opcję w managerze haseł [na razie USA] Jednorazowe karty płatnicze generowane w locie dla każdego sklepu? 1Password dodał taką opcję w managerze haseł [na razie USA]](https://sekurak.pl/wp-content/uploads/2020/09/karta1-150x150.png)