Osoby które czytują sekuraka mają już przeczucie o jaką branżę chodzi – tak to wojsko USA (Air Force). Eksperyment z pewnymi systemami F-15 na tegorocznym Defconie się powiódł, a na przyszły rok szykuje się prawdziwa niespodzianka. W scope będzie sam satelita ale również infrastruktura naziemna: While sending elite hackers after…

Czytaj dalej »

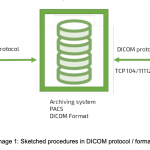

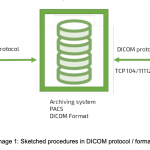

Nikt wysokiej rozdzielczości zdjęć z badań nie będzie trzymał pod biurkiem. Raczej korzysta się z centralnych systemów, a centralne systemy dostępne są z Internetu (przecież jakoś trzeba te dane tam wgrać ;-). W tym badaniu pokazano podatne systemy PACS (Picture Archiving and Communication Systems) rozsiane po całym świecie. Wyniki są…

Czytaj dalej »

W zasadzie każdy normalny kraj posiada centralną bazę danych obywateli. Co jednak się może wydarzyć kiedy taka baza wycieknie? VPNMentor doniósł właśnie o namierzeniu otwartej do Internetu bazy Elasticsearch, zawierającej przeszło 20 milionów rekordów o obywatelach Ekwadoru. Kraj ten ma ok. 16 milionów ludzi, jednak w bazie zdarzają się informacje…

Czytaj dalej »

Google Project Zero donosi o załatanej już podatności w LastPass (czy raczej przeglądarkowym pluginie dostarczanym przez tego managera haseł). PoC jest dość prosty i umożliwia na wykradzenie hasła wpisywanego na poprzednio odwiedzanej stronie: Luka jest już załatana, ale warto pamiętać że to właśnie pluginy przeglądarkowe są piętą Achillesową managerów haseł……

Czytaj dalej »

Pentesterzy rzeczywiście testowali zabezpieczenia sądowe: State court administration (SCA) is aware of the arrests made at the Dallas County Courthouse early in the morning on September 11, 2019. The two men arrested work for a company hired by SCA to test the security of the court’s electronic records. The company…

Czytaj dalej »

W przypadku tego urządzenia, procedura jest dość prosta. Najpierw wykonano 100-krotne naciśnięcie każdej z cyfr PIN-u jednocześnie analizując to co dzieje się na radiu. https://leveldown.de/pin_trainer.m4v Zapisanie danych radiowych zostało wykonane z pomocą GNURadio oraz HackRF. Dane zostały użyte jako wejście dla machine learningu (w tym przypadku Tensoflow). Efekt? Skuteczność 96% w kontekście…

Czytaj dalej »

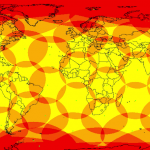

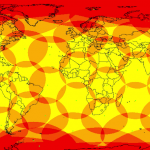

66 satelitów konstelacji Iridium cały czas krąży nad nami. Zapewniają one m.in. możliwość prowadzenia rozmów (z wykorzystaniem telefonów satelitarnych). Projekt powstał wiele lat temu i jak można się domyślić, nie zapewnia natywnie szyfrowania danych. Tutaj możecie zobaczyć zastosowanie SDR-a właśnie do podsłuchu danych z satelitów Iridium (w tym odgrywanie audio):…

Czytaj dalej »

Ostatnio w ramach badania na naszych kanałach społecznościowych sprawdzaliśmy, jakie czynności w zakresie bezpieczeństwa IT są najważniejsze dla osób mocno związanych z IT, jak również pozostałych użytkowników. W ankiecie wzięło 1638 osób, a jak widać poniżej, wśród czytelników sekuraka dominują osoby związane z IT, a te które nie wiedzą nic…

Czytaj dalej »

Podatność została załatana już w kwietniu, teraz mamy bardzo szczegółowe informacje odnośnie samej podatności + jako bonus exploit wykorzystujący 0-day w PHP (choć warto podkreślić że do wykorzystania błędu nie jest konieczny sam PHP, autor zaprezentował PoCa tylko ze względu na popularność tej pary). Tak jak wspomniałem w tytule, podatność…

Czytaj dalej »

Dla wszystkich planujących budżet szkoleniowy na ten lub przyszły rok – zestawienie naszych szkoleń poniżej. Jako bonus – super promocja dla administracji publicznej / instytucji edukacyjnych.

Czytaj dalej »

Jesteśmy partnerem medialnym PWNingu, poniżej więcej informacji. W każdym razie do zobaczenia na miejscu; jak w temacie – kod SEKURAK2019 daje Wam -20% przy rejestracji :-) 14-15 listopada w Warszawie odbędzie się konferencja „SECURITY PWNing” dedykowana szeroko rozumianej tematyce bezpieczeństwa IT. Wzorem trzech poprzednich edycji jej organizatorem jest Instytut PWN,…

Czytaj dalej »

Może ktoś jeszcze pamięta rosyjski cyber-atak na Ukrainę sprzed paru lat? (nastąpił wtedy godzinny blackout) Najnowsze doniesienia wskazują na to, że był to tylko wypadek przy pracy. Cała operacja miała na celu wyłącznie prądu na kilka tygodni czy nawet miesięcy, aktywowane w momencie przywrócenia sieci po początkowej małej awarii: In an insidious…

Czytaj dalej »

HTTPS to obecnie standard, ale do korzystania ze stron webowych przytłaczająca większość użytkowników używa nieszyfrowanego protokołu DNS (pakiety DNS mogą być przechwycone i zmodyfikowane bez większego problemu jeśli np. łączymy się do niezaufanej sieci WiFI). Jak naprawić ten ostatni krok do bezpiecznego łączenia się ze stronami WWW? Jednym z pomysłów…

Czytaj dalej »

Tak twierdzi firma AdaptiveMobile Security, a atak opiera się na specjalnym oprogramowaniu wgranym na pewne karty SIM. Jak może niektórzy wiedzą, karta SIM to nie takie całkiem głupie urządzenie – posiada bowiem całkiem sporo pamięci i prosty procesor. Można tam wgrać zatem oprogramowanie – np. S@T Browser, który jest (był/jest)…

Czytaj dalej »

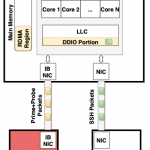

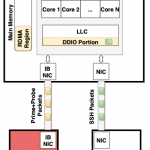

NetCAT to nowy atak wykorzystujący mechanizm DDIO (Data-Direct I/O), który w skrócie umożliwia bezpośrednią komunikację karty sieciowej z cache procesora (z pominięciem standardowej pamięci RAM). Mechanizm dostępny jest w procesorach serwerowych od okolic początku 2012 roku i włączony jest domyślnie. In our attack, we exploit the fact that the DDIO-enabled…

Czytaj dalej »