30 grudnia 2025 r. na portalu X (dawniej Twitter) Europejska Agencja Kosmiczna (ESA) oficjalnie potwierdziła, że padła ofiarą ataku cybernetycznego. Zgodnie z oświadczeniem, atakujący uzyskali dostęp do serwerów zewnętrznych Agencji, służących m.in. do koordynacji prac badawczych społeczności naukowej. Incydent bezpieczeństwa dotyczył jedynie niewielkiej liczby serwerów, a systemy wewnętrzne nie były…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Wektorem wejścia była prosta socjotechnika – gość przekonał w jakiś sposób pracownika portu do umieszczenia pendrajwa w komputerze mającym dostęp do systemów portowych. Dalej poszło prosto – tj. pendrive mógł być tak naprawdę klawiaturą, bądź pracownik po prostu odpalił malware z pendrive (który mógł udawać np. prosty plik PDF). Uruchomiony…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba.AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia, bez…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Badacze bezpieczeństwa z OX Security wykryli nową kampanię cyberprzestępczą skierowaną przeciowko użytkownikom przeglądarki Chrome, a konkretnie w osoby korzystające z rozszerzeń integrujących asystentów AI. Malware, ukryty w rozszerzeniach wzorowanych na dodatkach oferowanych przez firmę AITOPIA, pozwala atakującym na wykradanie historii rozmów z ChatGPT i DeepSeek oraz dane z przeglądarki (ciasteczka,…

Czytaj dalej »

5 stycznia 2026 na forum BreachForums pojawiła się informacja o wycieku z Panrest – polskiej platformy do zamawiania posiłków w lokalnych restauracjach. Jest to pośrednik między lokalami a klientem – platforma umożliwia przeglądanie menu, składanie zamówień oraz wybór formy dostawy / odbioru.TLDR: Autor wpisu podaje, że wyciek objął dane 240…

Czytaj dalej »

Zobacz wybrane propozycje szkoleniowe z zakresu bezpieczeństwa IT jakie zaplanowaliśmy na 2026 r. Pełna oferta szkoleń jest dostępna na stronie: https://sklep.securitum.pl a w formie wygodnego kalendarza tutaj:https://kalendarz.securitum.pl (wszystkie szkolenia za wyjątkiem projektu Sekurak.Academy) oraz https://kalendarz.sekurak.academy (szkolenia w Sekurak.Academy 2026). Wszystkie szkolenia w formule otwartej są prowadzone on-line, po każdym szkoleniu uczestnicy…

Czytaj dalej »

Badacze z Unit42 (Palo Alto Networks) opublikowali szczegółową analizę nowego zagrożenia jakim jest VVS Stealer (znany również pod nazwą VVS $tealer). Tym razem atakujący obrali za cel użytkowników platformy Discord. Malware, napisany w Pythonie oraz zaciemniony z wykorzystaniem komercyjnego narzędzia Pyarmor jest dystrybuowany za pomocą tejże platformy oraz sprzedawany za…

Czytaj dalej »

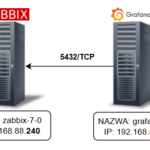

Wstęp Załóżmy hipotetyczną sytuację: jesteś administratorem ds. monitoringu w firmie. Wdrożyłeś środowisko Zabbix, a po lekturze artykułów na sekuraku dotyczących Grafany postanowiłeś wdrożyć ją również u siebie. Po pewnym czasie z powodzeniem uruchomiłeś kilka dashboardów wykorzystujących oficjalny plugin do Zabbixa. Koledzy patrzą z uznaniem, zarząd chwali Twoje działania, a prezes…

Czytaj dalej »

Oprogramowanie sygnowane marką TeamViewer nie pojawia się na naszych łamach po raz pierwszy. W przeszłości doniesienia dotyczące o problemach z usługami oferowanymi przez TeamViewera zdążyły już spowodować uzasadnione mocniejsze bicie serwera u wielu administratorów. Z całą pewnością szczególnie zapamiętana została sytuacja z 2016 roku, kiedy atakujący masowo przejmowali kontrolę nad…

Czytaj dalej »

Badacze z Socket zidentyfikowali dwa złośliwe rozszerzenia w Chrome Web Store, które istniały co najmniej od 2017 roku. Rozszerzenia są reklamowane jako narzędzia do testowania prędkości sieci z wielu lokalizacji. Użytkownicy płacą za subskrypcje, wierząc że kupują “normalną” usługę. Oba rozszerzenia kierują jednak ruch sieciowy przeglądarki przez serwery twórców. Rozszerzenia…

Czytaj dalej »

Hype na sztuczną inteligencję na przemian rośnie i maleje. Nie da się jednak ukryć, że świat nie „jara” się już byle wygenerowanym promptem czy automatyzacją i szuka realnych zastosowań. Tym bardziej, że wykorzystanie mocy obliczeniowych do działania AI nie jest tanie. 2026 rok będzie upływał pod hasłem poszukiwania konkretnych zastosowań,…

Czytaj dalej »

Złośliwe wtyczki pojawiają się nie tylko w przeglądarkach. Środowiskiem, w którym rozpowszechnia się malware są także rozszerzenia do edytorów kodu, np. Visual Studio Code. Pisaliśmy już o takich przypadkach zarówno w oficjalnym repozytorium VSCode, jak i alternatywnym OpenVSX. TLDR: Badacze z Koi odkryli złośliwe wtyczki, które przechwytują ekran i wysyłają…

Czytaj dalej »

WebSockety to jeden ze sposobów na przekazywanie danych między klientem a serwerem “na żywo”, bez ciągłego odpytywania (pollingu), który wiąże się z wysyłaniem wielu niepotrzebnych żądań. Co jednak może się stać, gdy serwer WebSocket wystawi lokalnie aplikacja działająca na urządzeniu? TLDR: Użytkownik Elliott zauważył, że platforma CurseForge – jeden ze…

Czytaj dalej »