Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Więcej o incydencie można poczytać w tym miejscu. (..) intruzi mogli uzyskać również dostęp do kilku stacji roboczych pracowników. Wykorzystali ten dostęp do pobrania treści niektórych wiadomości e-mail dostępnych w korespondencji przychodzącej, w celu dalszego uwiarygodnienia swoich ataków na inne osoby. Intruzi nie pobrali na swoje dyski kopii baz danych Pfeifer…

Czytaj dalej »

Finalny już spis treści i parametry książki dostępne są tutaj. W skrócie to grubo ponad 700 stron treści (zdecydowaliśmy się na jeden duży tom zamiast dwóch). Książka za rękę prowadzi bardziej początkujących czytelników (zobacz przykładowy rozdział o protokole HTTP), przechodząc później do bardziej zaawansowanych tematów (przegląd rozmaitych podatności, rekonesans aplikacji,…

Czytaj dalej »

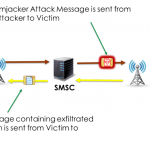

O temacie pisaliśmy niedawno, obecnie pojawił się dość dokładny techniczny raport opisujący sposób działania Simjackera. Przypominamy – cała operacja polega na wysłaniu odpowiedniego binarnego SMS-a do ofiary, dzięki czemu możliwe są takie czynności jak: poznanie lokalizacji ofiary, zmuszenie jej do otworzenia określonego adresu URL w przeglądarce (malware!), czy wykonanie telefonu na…

Czytaj dalej »

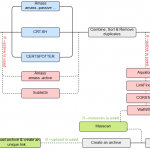

Rekonesans pasywny / aktywny. Poszukiwanie domen, adresów IP. Narzędzia, ciekawe serwisy, triki używane przez bug bounterów… tego typu rzeczy znajdziecie zaprezentowane w formie graficznej tutaj. Jeśli chcesz więcej wiedzieć o rekonesansie sieciowym odsyłam również do naszego trzyczęściowego poradnika: google hacking, zoomeye, shodan, censys oraz inne ciekawe narzędzia. –ms

Czytaj dalej »

Zobaczcie tutaj. Autor uBlock Origin-a relacjonuje, że jego ostatni build deweloperski, który został zuploadowany do Google Web Store został odrzucony. Powód? Złamanie regulaminu: Your item did not comply with the following section of our policy: An extension should have a single purpose that is clear to users. Do not create…

Czytaj dalej »

Z jednej strony zeszłorocznych rewelacji Bloomberga dotyczących implantów sprzętowych nikt nie potwierdził, a wręcz było to przedmiotem pobłażliwych uśmiechów, z drugiej – mamy tanią, do wykonania nawet domowymi metodami procedurę instalacji tego typu backdoora. Od strony technicznej badacz użył taniego urządzenia Cisco ASA 5505 (oferującego funkcje: firewalla, IPSa, VPNa) kupionego na…

Czytaj dalej »

Esencja tego badania jest taka: Można się uśmiechnąć pod nosem – tego typu podatność (w pingu) to chyba najstarsza, łatwa do znalezienia i wykorzystania podatność znajdowana w urządzeniach IoT (wielokrotnie również przez nas :) Czy wymagane jest uwierzytelnienie? Powyższe żądanie HTTP zwraca stronę do logowania. Wymagane jest więc podanie loginu…

Czytaj dalej »

Wydaje się to wręcz nieprawdopodobne, ale sytuacja mająca niedawno miejsce w Japonii wyglądała tak: dziewczyna opublikowała zdjęcie (prawdopodobnie na Twitterze?). Metadanych tutaj nie było, ale była odpowiednio wysoka jakość. Na podstawie zdjęcia stalker był w stanie rozpoznać lokalizację, w której było zrobione zdjęcie (okolice konkretnej stacji kolejowej, którą zlokalizował z…

Czytaj dalej »

Wygrałeś iPhone, tysiąc złotych, czy inne złote garnki. Z daleka wygląda podejrzanie – i takie jest, często ofiara kończy infekcją swojego komputera, co jest dalej monetyzowane na różne sposoby. Jest w tym (nielegalny) biznes, są też zatem środki na poszukiwanie specyficznych błędów klasy 0-day w przeglądarkach. Kampania eGobbler użyła aż…

Czytaj dalej »![Kopał kryptowalutę na cloudzie Amazona. Niezapłacone rachunki na ~20 000 000 PLN. Grożą mu 34 lata więzienia [USA] Kopał kryptowalutę na cloudzie Amazona. Niezapłacone rachunki na ~20 000 000 PLN. Grożą mu 34 lata więzienia [USA]](https://sekurak.pl/wp-content/uploads/2019/10/gpu-150x150.jpeg)

Historia z Singapuru. Oskarżony miał otwierać konta na infrastrukturze cloudowej Amazona (która udostępnia zarówno instancje CPU jak i GPU), korzystając m.in. z wykradzionych danych kart kredytowych: used victims’ personal and stolen credit card information, along with phony email addresses, which he created, designed to spoof the authentic email account of identity-theft victims,…

Czytaj dalej »

Zapewne wielu z Was zna tę popularną opcję na Twitterze czy Facebooku (i w wielu innych serwisach): aby zalogować się, należy poza loginem i hasłem podać również unikalny kod wysyłany SMS-em do użytkownika. Operacja wymaga wcześniejszego podania serwisowi numeru telefonu, który ma być wykorzystywany tylko w celach zwiększenia bezpieczeństwa. Tymczasem…

Czytaj dalej »Dzięki projektowi wspieranemu przez Mozillę wykryto krytyczny błąd w narzędziu iTerm2 – bardzo popularnym w środowiskach wielbicieli komputerów Apple. O co chodzi? Jeśli używasz iTerma2 np. do odczytania plików, których zawartość dostarczy atakujący, możliwe jest wykonanie kodu w OS z Twoimi uprawnieniami: Ciekawy przykład podany jest tutaj. Atakujący wchodzi na…

Czytaj dalej »

Zobaczcie na ten wątek, który pozwoliliśmy sobie przetłumaczyć: Halo tu twój bank. Wykryliśmy podejrzaną transakcję kartą kredytową w Miami. Czy pan ją wykonywał? Nie OK, w celu weryfikacji że rozmawiam z Piotrem proszę o podanie swojego ID logowania do banku. Dziękujemy. Zaraz otrzyma Pan, z banku kod PIN, który proszę…

Czytaj dalej »

Ciekawa analiza aplikacji mobilnej do obsługi elektrycznych hulajnóg, czy dokładniej API mobilnego oferowanego przez firmę Bird. Dostęp do API nie jest jakoś specjalnie zabezpieczony od strony mobilnej (np. nie ma tutaj pinningu certyfikatów SSL). A korzystając z jednej funkcji API można np. bez problemu włączać / wyłączać alarm dźwiękowy (i…

Czytaj dalej »

Za odszyfrowanie dysku QNAPa miał zapłacić w BTC około 2000 PLN. Sam ransomware o nazwie Muhstik jest dość porządny, ale jego infrastruktura backendowa – mierna: i hacked back this criminal and get the whole database with keys, here it is: https://pastebin.com/N8ahWBni Tabela z kluczami deszyfrującymi ma prawie 3000 pozycji –…

Czytaj dalej »