O tym, czym jest Model Context Protocol pisaliśmy na łamach sekuraka już nie raz. W skrócie, jest to ustandaryzowany protokół pozwalający na rozszerzenie możliwości dużych modeli językowych (LLM, Large Language Models). Dzięki niemu LLMy mogą korzystać z zewnętrznych narzędzi udostępnianych przez serwery MCP w sposób ujednolicony, bez konieczności implementowania tzw….

Czytaj dalej »

Przed weekendem krótka piłka od sekuraka! W najbliższym tygodniu będziecie mieć dwie okazje do tego by poszerzyć swoją wiedzę w temacie ITsec. Do tego bezpłatnie, i z prawdziwymi GURU w swoim fachu :-) Kto przegapi, albo nie może uczestniczyć w danym dniu (bo np. wypoczywa w ciepłych krajach:-)) niech się…

Czytaj dalej »

Jeżeli byliście na szkoleniu Narzędziownik AI od Tomka Turby, to wiecie jak relatywnie łatwo jest przeprowadzić atak wstrzyknięcia złośliwego promptu (ang. prompt injection), np. na model LLM – ChatGPT. Jeżeli mamy taką możliwość podczas interakcji z LLM’em 1:1, to czy możemy zrobić to samo, jeżeli AI jest wykorzystywane jako usprawnienie…

Czytaj dalej »

Google informuje o wydaniu wersji 138.0.7204.157/.158 dla wszystkich systemów operacyjnych. Załatane zostały trzy podatności bezpieczeństwa na poziomie wysokim: Badacze potwierdzili trwanie aktywnej kampanii wykorzystującej exploit na CVE-2025-6558 – zachęcamy zatem do jak najszybszej aktualizacji Chrome. ~Paweł Różański

Czytaj dalej »

Nie wiemy jaką dokładnie wartość wskazywał licznik odliczający dni od ostatniej krytycznej podatności w produktach firmy Fortinet, ale w redakcji, mamy wrażenie, że panowie z WatchTowr trzymają tabliczkę z cyfrą “0” w pogotowiu. Tym razem legendarny SinSinology zaprezentował załatanego i krytycznego n-daya w produkcie FortiWeb Fabric Connector – błąd klasy…

Czytaj dalej »

O tym, że sudo (czytane su-du) to krytyczny komponent systemu operacyjnego, z punktu widzenia nie tylko użyteczności ale przede wszystkim – bezpieczeństwa, przekonywaliśmy nie raz. Ostatnio opisywaliśmy ciekawe podatności dotyczące przełączników –host oraz –chroot. Tym razem, przyjrzymy się dwóm podatnościom z kategorii błędów logicznych – CVE-2025-6018 oraz CVE-2025-6019. Luki zostały…

Czytaj dalej »

TLDR: Treść: Coraz częściej firmy (zwłaszcza duże korporacje i sieci franczyz) ujednolicają proces rekrutacyjny przy pomocy webaplikacji, które najczęściej wspierane są przez boty oparte o duże modele językowe (LLMy). Dziś połowa Internetu “zachwyca” się podatnościami odkrytymi przez badaczy bezpieczeństwa, które pozwoliły zbadać interfejs administratora oraz uzyskać dostęp do danych aplikantów…

Czytaj dalej »

Wakacje to czas odpoczynku, ale czy nie warto przy okazji zadbać o swoje bezpieczeństwo w sieci? Wychodzimy do Was z taką inicjatywą specjalnie na lato: projektem SOS (Sekurak O Security) – wakacyjnym kursem cyberbezpieczeństwa, który jest krótki, konkretny i… całkowicie za darmo! Jeżeli chcesz zrozumieć, jakie zagrożenia czyhają na Ciebie…

Czytaj dalej »

Większość naszych Czytelników zapewne kojarzy krytyczną podatność OpenSSL – Heartbleed, która stała się niemal książkowym przykładem błędu, który dotyka bardzo szerokiego grona użytkowników. Za sprawą błędnej obsługi rozmiaru przesyłanego bufora w nowo dodanym rozszerzeniu TLS/DTLS Heartbeat, możliwe było zdalne odczytanie aż do 64k bajtów pamięci klienta lub serwera. Zdarzało się,…

Czytaj dalej »

16 lipca o godzinie 19:00 zapraszamy Was na bezpłatny pokaz integracji Wazuha z MikroTikiem. Podczas spotkania przekonasz się, jak w jednym miejscu efektywnie monitorować bezpieczeństwo twojej sieci, nie tracąc cennego czasu na żmudne analizowanie logów bezpieczeństwa na wielu urządzeniach osobno. Tym razem bierzemy na warsztat integrację Wazuha z routerem MikroTik….

Czytaj dalej »

Sudo to framework z tekstowym interfejsem, krytyczny z punktu widzenia bezpieczeństwa systemów z rodziny GNU/Linux, UNIX i MacOS. Dzięki niemu, uprawnieni użytkownicy mogą wykonywać polecenia w kontekście innych kont w systemie, a w szczególności jako superuser (root), bez konieczności współdzielenia haseł konta administratora. Nie jest to z pewnością narzędzie obce…

Czytaj dalej »

Zespół CERT Polska organizuje w najbliższy weekend (od 04.07.2025 16:00 CEST do 6.07.2025 16:00 CEST) kwalifikacje indywidualne do reprezentacji Polski, która wystąpi na corocznych ćwiczeniach organizowanych przez Europejską Agencję ds. Cyberbezpieczeństwa – European Cybersecurity Challenge. Kwalifikacje odbędą się w formie zmagań Capture The Flag w dwóch klasyfikacjach wiekowych – 5…

Czytaj dalej »

Można mieć wrażenie, że świat ostatnio nieco przyspieszył, a ponieważ nie mieliśmy czasu przebranżowić się na ekspertów od Bliskiego Wschodu (chociaż patrząc na polskojęzyczny X, to tych nie brakuje) chcielibyśmy przybliżyć jeden z ostatnich konfliktów pokazując anomalie zaobserwowane przez firmę Censys, która utrzymuje bazę urządzeń podłączonych do globalnej sieci Internet,…

Czytaj dalej »

Model Context Protocol (MCP) szybko staje się fundamentem nowoczesnych systemów agentycznych AI, łącząc modele językowe z zewnętrznymi narzędziami i danymi. Jednak wraz z masowym przyjęciem tej technologii pojawiają się nowe, wysoce zaawansowane wektory ataków, które wykraczają daleko poza tradycyjne luki bezpieczeństwa. Badacze z m.in. CyberArk, Invariant Labs i Straiker AI…

Czytaj dalej »

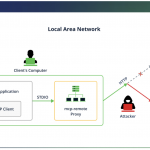

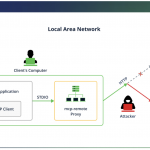

Badacze z Aim Security odkryli pierwszą podatność „zero-click” w agencie sztucznej inteligencji (AI). Microsoft 365 Copilot można było zmusić agenta do wyciekania poufnych danych organizacji bez ingerencji przez użytkownika – ofiarę. Wystarczyła wysyłka jednego, odpowiedniego spreparowanego maila. Podatność otrzymała oznaczenie CVE-2025-32711 z oceną CVSS 9.3 (krytyczna) i została ochrzczona przez…

Czytaj dalej »