Jak informuje Europol, 9 lutego aresztowano osiem osób podejrzanych o przeprowadzanie w 2020 roku serii ataków SIM swap wymierzonych w tysiące ofiar, w tym znanych influencerów, muzyków, sportowców w USA. W związku z tą sprawą wcześniej zatrzymano już dwie osoby (W Belgii oraz na Malcie). Ataki SIM swap pozwoliły przestępcom…

Czytaj dalej »

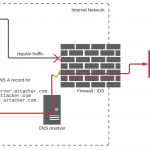

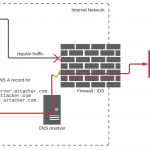

O dość głośnym temacie pisaliśmy kilka dni temu. Po dostaniu się do systemu umożliwiającego sterowanie parametrami uzdatnianej wody: atakujący zmienił aplikowane stężenie wodorotlenku sodu ze 100ppm (parts per milion) do 11100ppm. Operator systemu zauważył taki dość niespodziewany wzrost i natychmiast przywrócił stężenie wodorotlenku sodu do normalnego poziomu. Nieco później pokazało…

Czytaj dalej »

remote Sekurak Hacking Party strikes back ;-) Tym razem, w trakcie wydarzenia dostępnego w trybie on-line opowiemy o takich tematach: Grzegorz Tworek: Rejestr Windows. Czym jest, jak działa i jak nad nim choć trochę zapanować Przez wiele lat swojego istnienia rejestr Windows obrósł legendami. Oczywiście, można w paru miejscach znaleźć niezły…

Czytaj dalej »

Najpierw pojawiła się dość enigmatyczna informacja o “awarii systemu informatycznego i poczty elektronicznej”, gdzie zaznaczono: prawdopodobnie mamy do czynienia z atakiem hakerskim. Kilka godzin później ukazała się jednak pełniejsza informacja: (…) informuje o naruszeniu ochrony danych osobowych związanym z incydentem, który został stwierdzony w dniu 8 lutego 2021 r. polegającym na ataku złośliwego oprogramowania szyfrującego…

Czytaj dalej »

Na różnych forach pojawiają się aukcje / czy wręcz linki do kodów źródłowych – a to wszystko za sprawą ostatniego ataku na CD Projekt, o którym pisaliśmy ostatnio. Tutaj ktoś przykładowo załącza zrzut ekranowy z listingu ~repozytorium Gwinta: Ponoć też wiele aukcji jest fałszywa (ktoś kopiuje taki screen, wystawia aukcję,…

Czytaj dalej »

Zgodnie z zapowiedziami, do 15.02.2021r. mieliśmy udostępnić naszą książkę we wszystkich formatach e ;) Tym razem udało się przyspieszyć i mamy komplet: pdf/epub/mobi. Osoby, które kupiły wydanie elektroniczne wcześniej, dostaną lada chwila aktualizacje (jeszcze pewne poprawki pdf/epub oraz zupełnie świeży plik mobi). Do 15.02.2021r. obowiązuje jeszcze cena preorderowa (za wszystkie…

Czytaj dalej »

Adobe wypuściło aktualizację zabezpieczeń do Adobe Acrobat and Reader. Ta aktualizacja dotyczy wielu krytycznych i ważnych luk w zabezpieczeniach, pozwalających na np. zdalne wykonanie kodu na urządzeniu ofiary. Dodatkowo, jedna z podatności, CVE-2021-21017, jest wykorzystywana w atakach na użytkowników Adobe Reader’a. * Podatności adresowane w aktualizacji Adobe wypuściło również aktualizacje…

Czytaj dalej »

Zerknijcie na ten opis: Windows TCP/IP Remote Code Execution Vulnerability (CVE-2021-24074) z dopiskiem – Exploitation More Likely Idąc dalej – podatności tej grupy mamy tak naprawdę aż trzy: Multiple Security Updates Affecting TCP/IP: CVE-2021-24074, CVE-2021-24094, and CVE-2021-24086 (dwie to Remote Code Execution, nie wymagające uwierzytelnienia, jedna podatność to DoS). Microsoft…

Czytaj dalej »

Dla tych, którzy lubią czytać w oryginale – opis całej akcji tutaj. Dla tych, którzy mają mało czasu – badacze zuploadowali swoje pakiety o odpowiednich nazwach do popularnych repozytoriów (typu npm). W środku rzeczywiście zawarli własny kod, który wykonał się w infrastrukturach firm z tytułu. Wynik działania kodu wysłali do…

Czytaj dalej »

Jesteś zamkniętym krajem, na który dodatkowo nałożono dotkliwe sankcje. Potrzebujesz pieniędzy na rozwój swojego programu wojskowego. Co robisz? Szkolisz hackerów (crackerów) – nie wymaga to w zasadzie żadnych nakładów na infrastrukturę. Co robią hackerzy? Ano atakują giełdy kryptowalut. Wg raportu Organizacji Narodów Zjednoczonych, na który powołuje się Reuters – Korea…

Czytaj dalej »

Nic tak nie zachęca adminów do klikania jak e-mail, że Twoja usługa niedługo wygasa lub że nie udało się obciążyć karty. Na tej zasadzie rozsyłamy jest taki mailing: “Logowanie” prowadzi do pewnej do domeny .ru – a tam jak możecie się domyślać mogą dziać się różne nieprzyjemne rzeczy (kradzież danych…

Czytaj dalej »

Firma przekazała informację na Twitterze: Czytamy tutaj [wolne tłumaczenie – sekurak]: Wczoraj [8.02.2021] odkryliśmy, że staliśmy ofiarą wycelowanego cyber ataku, w wyniku którego część naszych systemów została zainfekowana. Niezidentyfikowana osoba uzyskała dostęp do naszych wewnętrznych sieci i pozyskała informacje należące do grupy kapitałowej CD Projekt oraz zostawiła informację o okupie….

Czytaj dalej »

![Konkurs :) podajcie trzy rady (w kontekście IT security) dla technicznych / nietechnicznych. Są nagrody! :] Konkurs :) podajcie trzy rady (w kontekście IT security) dla technicznych / nietechnicznych. Są nagrody! :]](https://sekurak.pl/wp-content/uploads/2021/02/qmqq-150x150.jpeg)

Ostatnio część osób trochę żałowała że spontaniczny konkurs na odpowiednik słowa ‘zahardkodowany’ ogłosiliśmy tylko w serwisach społecznościowych. Teraz konkurs dla wszystkich. Oraz nagrody :) Pakiety czarnych kubków + skarpetek sekuraka + ebooki książki sekuraka + vouchery na bezpłatny udział w szkoleniu: Co każdy powinien wiedzieć o atakach socjotechnicznych/phishingu? Tematyka konkursu…

Czytaj dalej »

O temacie donosi Zack Whittaker: Zapis z konferencji prasowej macie z kolei tutaj: Wg relacji hacker dostał się do komputera, z którego mógł sterować m.in. różnymi parametrami procesu uzdatniania wody. Włamanie trwało mniej więcej 3-5 minut i nastąpiło w sposób zdalny. Atakujący zmienił aplikowane stężenie wodorotlenku sodu ze 100ppm (parts…

Czytaj dalej »

Wchodzicie na stronę tvp.info i widzicie takie coś: Czy widoczny na górze fragment: “czerwca 2015 roku na stronie internetowej www.tvp.info” – wygląda na przeprosiny? No nie wygląda. Ale wystarczy, że przescrollujemy załadowaną stronę nieco wyżej (chyba nikt normalny nie wykonuje takiej operacji zaraz po wejściu na jakąś witrynę) – widzimy…

Czytaj dalej »

![Konkurs :) podajcie trzy rady (w kontekście IT security) dla technicznych / nietechnicznych. Są nagrody! :] Konkurs :) podajcie trzy rady (w kontekście IT security) dla technicznych / nietechnicznych. Są nagrody! :]](https://sekurak.pl/wp-content/uploads/2021/02/qmqq-150x150.jpeg)