Dla cyberzbójów nie ma organizacji, których nie hakują. W styczniu 2024 roku zaatakowali więc największy ogród zoologiczny w Toronto w Kanadzie. Jednak dopiero teraz ofiara dzieli się szczegółami ataku po przeprowadzeniu dokładniejszej analizy. Przede wszystkim poinformowano poszkodowanych, a więc pracowników, byłych i obecnych, wolontariuszy oraz darczyńców: “The data includes information…

Czytaj dalej »

Proofpoint wydał raport, w którym opisuje zauważoną kampanię e-mailową skierowaną w firmy działające w Zjednoczonych Emiratach Arabskich. Wiadomo o conajmniej pięciu firmach, które były celem ataku, a wszystkie powiązane były z lotnictwem, komunikacją satelitarną i krytyczną infrastrukturą transportową. Kampania wykorzystywała wcześniej nieznany backdoor napisany w Go – nazwany teraz Sosano….

Czytaj dalej »

Krzysztof Gawkowski, Minister Cyfryzacji (a jednocześnie Pełnomocnik Rządu ds. Cyberbezpieczeństwa), wydał komunikat w sprawie zwiększonej liczby ataków na przemysłowe systemy sterowania (ICS/OT) dostępne bezpośrednio z Internetu. Odnotowano zdarzenia, w których atak miał realny wpływ na działanie fizycznych systemów, a jego konsekwencje były odczuwalne dla użytkowników końcowych dostarczanej usługi. Jako główne…

Czytaj dalej »

Taki przypadek wydarzył się niedawno w Serbii, gdzie do odblokowania telefonu studenta (Samsung Galaxy) użyto oprogramowania Cellebrite: the Android phone of one student protester was exploited and unlocked by a sophisticated zero-day exploit chain targeting Android USB drivers, developed by Cellebrite. Student zatrzymany przez policję wręczył im wyłączony telefon. Po…

Czytaj dalej »

O hacku POLSA poinformowała na swoim Twitterze: Temat potwierdził również minister cyfryzacji, Krzysztof Gawskowski: Obecnie nie jest dostępna z internetu strona informacyjna Agencji i inne jej systemy. ~ms

Czytaj dalej »

Jak donosi Financial Times, najpierw system antyfraudowy zablokował przelew na $280 (podejrzane transakcje do Brazylii). Jednak okazało się, że to pomyłka i można przelew puścić normalnie. Ale przelew jakoś nie chciał iść dalej, więc pracownik banku został poinstruowany żeby użyć pewnego rzadko używanego systemu: Citi’s technology team instructed the payments…

Czytaj dalej »

Cyberprzestępca przedstawiający się nickiem Rey – członek grupy ransomware HellCat – po tym jak nie udało mu się wymusić okupu od Orange, opublikował na jednym z forów szczegóły dotyczące włamania do ich systemów. On sam twierdzi, że wykradł tysiące wewnętrznych dokumentów zawierających dane pracowników i użytkowników. Orange potwierdziło, że do…

Czytaj dalej »

Urządzenia Internetu Rzeczy, z jakiegoś powodu nazywane “smart” zaczynają już denerwować ludzi zajmujących się bezpieczeństwem (w tym nas). Nie bez powodu powstało powiedzenie, że literka “S” w skrócie IoT pochodzi od “Security”. O niskiej jakości zabezpieczeń zabawek dla dzieci pisaliśmy już jakiś czas temu, ale to tylko kropla w morzu…

Czytaj dalej »

Jeden obraz warty jest w tym przypadku $35000. Oto ten „obraz”: Część z Was już zapewne widzi o co tutaj chodziło…: Podatność została załatana, a zgłaszający otrzymał $35000 w ramach wynagrodzenia bug bounty. PSJeśli chciałbyś nauczyć się szukać między innymi takich podatności (oraz unikać ich w swoich projektach), to zapraszamy…

Czytaj dalej »

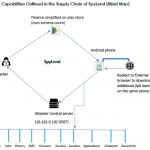

CYFIRMA opublikowało raport na temat nowego zagrożenia dla użytkowników Androida. Chodzi o złośliwe oprogramowanie o nazwie SpyLend, kryjące się pod aplikacją o nazwie Finance Simplified. TLDR: ❌ Aplikacja mobilna na Androida o nazwie Finance Simplified okazała się złośliwym oprogramowaniem SpyLend. ❌ Z Google Play Store pobrało ją ponad 100 000…

Czytaj dalej »

Miłośnicy e-sportu, a konkretnie Counter-Strike 2 na celowniku przestępców – donosi Bitdefender Labs. Obecnie, pod pretekstem transmisji ze znanych wydarzeń e-sportowych jak np. IEM Katowice 2025 czy PGL Cluj-Napoca 2025 dochodzi do oszustw na widzach. Przestępcy wykorzystują konta YouTube, nad którymi przejęli kontrolę, aby podszyć się pod znanych graczy, takich jak np….

Czytaj dalej »

Ostatnio głośno było o atakach na Departament Skarbu, które zostały przypisane chińskim grupom APT. Atakujący wykorzystywali podatności w produktach BeyondTrust Privileged Remote Access oraz Remote Support, które pozwalały na zdalne wykonanie poleceń. Podatności zostały sklasyfikowane jako CVE-2024-12356. TLDR: W czasie poszukiwań RCE, badacze z Rapid7 natknęli się na podatność SQL…

Czytaj dalej »

Wiadomość skierowana do administratorów rozwiązań z rodziny NetScaler. Citrix właśnie opublikował advisory dotyczące poważnej podatności dotykających dwóch produktów – NetScaler Console (wersje 13.1 przed 13.1-38.53) oraz NetScaler Agent (wersje 13.1 przed 13.1-56.18). W skrócie; NetScaler Console to webowa konsola służąca do zarządzania produktami NetScaler, a NetScaler Agent to komponent, który działa…

Czytaj dalej »

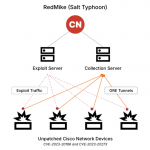

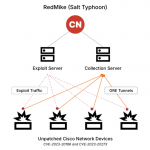

Insikt Group (researchowy zespół Recorded Future) wydał krótki raport, w którym opisuje jak odkryli kampanię wykorzystującą nieaktualne urządzenia sieciowe Cisco. Kampania miała miejsce pomiędzy grudniem 2024 a styczniem 2025 i powiązana była z globalnymi dostawcami usług telekomunikacyjnych. W tym chodziło o oddziały organizacji świadczącej usługi telekomunikacyjne w Wielkiej Brytanii oraz…

Czytaj dalej »

Google ostrzega o kampaniach hackerskich prowadzonych przez rosyjskich rządowych hackerów. W atakach wykorzystywana jest funkcja „Połączone urządzenia” (ang.: linked devices). Funkcja ta umożliwia równoległe korzystanie z Signala na różnych urządzeniach. Bardziej podejrzliwi czytelnicy już czują co się tutaj święci… No właśnie – do ofiary podrzucany jest QR kod z prośbą…

Czytaj dalej »