Od pewnego czasu na łamach sekuraka pojawia się coraz więcej informacji łączących bezpieczeństwo IT oraz sztuczną inteligencję (najczęściej mowa o generatywnej SI, a dokładniej dużych modelach językowych). Boom, a właściwie bańka AI zdaje się rosnąć w zatrważającym tempie. Jednak patrząc na rzeczywiste zdolności modeli w działaniach ofensywnych – jak na…

Czytaj dalej »

Dodatkowo lekarz z Wrocławia informuje o wycieku danych: “Dane Państwa – imię, nazwisko, płeć, adres, PESEL, w niektórych przypadkach numer telefonu, a także dane medyczne z wizyt dermatologicznych, były gromadzone w zewnętrznym lekarskim programie gabinetowym Medfile, do którego w wyniku cyberataku nastąpił nieuprawniony dostęp. W wyniku ataku na dane niektórych…

Czytaj dalej »

IT to jeden z tych sektorów gospodarki, które dynamicznie się rozwijają – a specjaliści są cały czas pożądani na rynku pracy. Pracownicy firm z branży powinni stale aktualizować swoją wiedzę – a czy warto być na bieżąco z samą sytuacją na rynku pracy? Zdecydowanie! Wiedza na temat pożądanych kompetencji Śledząc…

Czytaj dalej »

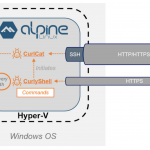

Na początku listopada 2025 r. badacze bezpieczeństwa z Bitdefender opublikowali raport, w którym zaalarmowali o wykryciu nowej aktywności rosyjskiej grupy APT – Curly COMrades, wymierzonej w organizacje w Europie Wschodniej. Grupa ta jest znana z przeprowadzania ataków na instytucje rządowe w Gruzji oraz Mołdawii. Ich modus operandii polega na wykorzystaniu…

Czytaj dalej »

OpenAI zamieściło wpis informujący o “incydencie bezpieczeństwa” związanym z platformą Mixpanel – dostawcy usług analitycznych dla produktów OpenAI. Na wstępie podkreślamy ważną informację – nadużycie dotyczyło systemów Mixpanel, którego OpenAI jest klientem. Naruszenie nie dotknęło systemów OpenAI takich jak historia czatów, informacje o wykorzystaniu API, poświadczeń (hasła, klucze API) czy…

Czytaj dalej »

Doniesienia na temat problemów z bezpieczeństwem w świecie IoT znajdują się już w naszym stałym repertuarze, jednak opleceni coraz gęstszą siecią sprzętu zaliczanego do tej grupy często nie zdajemy sobie sprawy skąd czyhają kolejne zagrożenia. Tym razem pochylimy się nad raportem zespołu Quokka. Badacze wzięli na warsztat popularne cyfrowe ramki…

Czytaj dalej »

Rozwiązania do automatycznego formatowania i upiększania kodu są popularne wśród programistów. Istnieją też narzędzia, które pozwalają na przetwarzanie (ładne formatowanie, usuwanie zbędnych znaków w celu zmniejszenia objętości) danych zawartych w strukturach typu JSON czy XML. Nie ma w tym nic złego, o ile operacje tego typu wykonywane są lokalnie. Istnieją jednak serwisy, które pozwalają na przetwarzanie…

Czytaj dalej »

Ponad dwa miesiące temu, opisywaliśmy nowy rodzaj kampanii wymierzonej w developerów npm o nazwie Shai-Hulud. Złośliwe, samoreplikujące się oprogramowanie wykorzystywało znane narzędzia, takie jak trufflehog do poszukiwania tokenów i sekretów. Ponadto wykorzystywało wykradzione tokeny do infekowania paczek w rejestrze npm. Ten drugi krok pozwalał na rozprzestrzenianie się w środowiskach deweloperów….

Czytaj dalej »

Jeśli czujesz, że technologia AI zmienia świat, a Ty nie chcesz zostać w tyle – ale jednocześnie jesteś osobą zabieganą i nie masz czasu na długie, skomplikowane szkolenia – mamy dla Ciebie idealne rozwiązanie! Ruszamy z cyklem krótkich szkoleń SOS AI – Sekurak o Sekretach AI, w formule dla zabieganych,…

Czytaj dalej »

Open WebUI to otwartoźródłowa, samodzielnie hostowana platforma AI. Można korzystać z niej na własnym serwerze, ale również lokalnie na urządzeniu. Obsługuje różne interfejsy LLM, takie jak Ollama i API kompatybilne z OpenAI. TLDR: W październiku 2025 badacz zgłosił podatność XSS występującą w aplikacji. 21 października została załatana, a 7 listopada…

Czytaj dalej »

Ten wpis zaczniemy od anegdoty Tomka Turby, którą lubi ją przytaczać mówiąc o systemach monitorowania infrastruktury IT: W jednym z projektów monitoring miał status… zawsze zielony. Wszystko świeciło jak na święta: 100% OK. Aż do dnia, w którym pożar serwerowni skasował połowę infrastruktury. Monitoring: nadal zielony. Od tej pory ‘zielone…

Czytaj dalej »

Ponad tysiąc programistów, analityków, projektantek i strategów zmierzy się z realnymi wyzwaniami polskiej administracji. Wśród nich: cyfrowe bezpieczeństwo strażaków, lokalizowanie zgubionych przedmiotów i wykrywanie przemytniczych anomalii. HackNation 2025 to pierwszy ogólnopolski hackathon wdrożeniowy realizowany przez i dla administracji publicznej – a nie tylko konkurs na śmiałe pomysły, które trafią „do…

Czytaj dalej »

Marcin zgłosił nam prostą do wykorzystania lukę / podatność. Otóż wykonywał badania w Wielkopolskim Centrum Medycyny Pracy i w jednym z systemów zaciekawił go numer, który był widoczny w źródle HTML, a był związany z wykonywaniem badania. Zmienił ten numer o jeden i… otrzymał dostęp do wyników badań innego pacjenta….

Czytaj dalej »

Badacze z Unit42 ostrzegają na X o nowej kampanii phishingowej, w której cyberzbóje podszywają się pod powiadomienia o „niedostarczeniu wiadomości” z filtrów antyspamowych wewnątrz organizacji. Celem jest zwabienie ofiary na stronę phishingową, która kradnie dane logowania. Malwarebytes opublikował na swoim blogu analizę jednej z takich wiadomości. W komunikacie przesłanym do…

Czytaj dalej »

Na początku listopada Paul McCarty odkrył złośliwą kampanię w menadżerze pakietów npm. Składa się ona z ponad 43 tysięcy pakietów publikowanych przez co najmniej 11 kont. Były one systematycznie tworzone przez dłuższy czas, a niektóre z nich przetrwały w ekosystemie przez prawie dwa lata. Według ustaleń badaczy, pakiety nie wykradają…

Czytaj dalej »