Podatne było oprogramowanie służące zarządzaniu swoją instalacją solarną (od firmy Enphase systems). Sama firma chwali się że obsługuje 4 miliony instalacji solarnych w 150 krajach. Badacz testowo zakupił dwa inwertery i… pokazał jak mając dostęp do administratora jednego z nich, może wykonywać operacje na zupełnie innym koncie. Zakładam, że mogło…

Czytaj dalej »

Przygotowaliśmy dla Was aktualizację materiału (uzupełnienie o wersję EN), który udostępniliśmy jakiś czas temu – tj. skondensowaną grafikę o wybranych, aktualnych scamach / oszustwach internetowych. Całość możesz pobrać: Grafikę możesz zupełnie bezpłatnie przesłać do znajomych / w firmie / wydrukować (też w firmie) i powiesić np. nad biurkiem :-) Jedyny…

Czytaj dalej »

Mastodon to oprogramowanie, które w Fediwersum miało zastąpić Twittera (obecnie X). Instancje Mastodona tworzą zdecentralizowaną federację składającą się z niezależnych instancji. Każda z instancji posiada swojego administratora, serwer, domenę i… politykę wymiany danych z innymi instancjami. W ramach pojedynczej instancji nie ma ograniczeń widoczności, jednak w Fediversum powstał specyficzny podział pomiędzy instancjami, który w uproszczeniu…

Czytaj dalej »

W kampanii grupy Citrine Sleet wykorzystywane są podatności 0day. Chrome załatał CVE-2024-7971 parę dni temu. Microsoft błąd CVE-2024-38106 – dwa tygodnie temu. Obie podatności umożliwiają atakującemu na pełną infekcję Windowsa, zaledwie po wejściu na odpowiednio spreparowaną stronę. Są to podatności 0day, więc działają nawet na załatanym w pełni Windows/Chrome. Napastnicy…

Czytaj dalej »

Na samym początku pragnę zaznaczyć, że niestety nie mogę powiedzieć jakiego klienta dotyczy poniższy artykuł, gdyż wynika to z odpowiednich zastrzeżeń w umowach z nim zawartych. Pracując w branży finansowej często można natrafić na scamerów próbujących podszywać się pod prawdziwe instytucje lub strony świadczące jakieś usługi związane z tą branżą. Bardziej zaawansowani…

Czytaj dalej »

Bellingcat udostępnił narzędzie online: Shadow Finder Tool (wymagane darmowe konto Google), w którym: W wyniku otrzymujemy obszar na mapie, w którym zdjęcie zostało wykonane: Jeśli posiadamy np. 2 lub więcej zdjęć tego samego miejsca (z różnych godzin) – to można jeszcze bardziej zawęzić obszar, w którym zdjęcie zostało wykonane (wspólny…

Czytaj dalej »

Tytułowa ciekawostka z raportu “o stanie bezpieczeństwa cyberprzestrzeni RP” opublikowanego przez ABW: W aplikacji WWW podlegającej ocenie bezpieczeństwa, w jednym z jej formularzy, istniała możliwość wgrywania plików przez użytkownika. Funkcjonalność weryfikacji rozszerzenia wgrywanych plików zaimplementowana była wyłącznie po stronie frontend-u , tj. przeglądarki. Przechwycenie pliku JavaScript odpowiedzialnego za ten mechanizm…

Czytaj dalej »

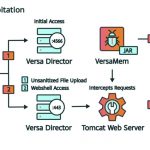

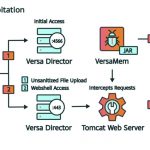

Niedawno wykryto kampanię hackerską celującą w amerykańskich dostawców sieci (zainfekowano w ten sposób minimum czterech ISP). W tym celu wykorzystano podatność w rozwiązaniu SD-WAN firmy Versa Networks. Podatność występuje w mechanizmie uploadu favicona w aplikacji webowej. Ale zamiast favicona można zuploadować webshella w Javie… Upload favicona wymaga jednak posiadania dostępu…

Czytaj dalej »

Jak czytamy w informacji prasowej opublikowanej przez departament sprawiedliwości USA – Jesse Kipf został skazany na 81 miesięcy więzienia. Na początek pozyskał on dane logowania jednego z lekarzy – do rejestru śmierci na Hawajach. W kolejnym kroku zalogował się do tego systemu, a następnie utworzył “zdarzenie śmierci”. Finalnie certyfikował to…

Czytaj dalej »

Jak opisali badacze: 1. Endpoint /api/users był dostępny bez uwierzytelnienia – można było wylistować wszystkich użytkowników w systemie (w szczególności poznać ich flagi, np. czy user jest adminem – o czym za chwilę). 2. W API była możliwość zarejestrowania nowego (niskouprawnionego) użytkownika. 3. Niskouprawniony użytkownik miał możliwość edycji dowolnego użytkownika…

Czytaj dalej »

W październiku rusza coroczna akcja ECSM (Europejski Miesiąc Cyberbezpieczeństwa) czyli, ogólnoeuropejska kampania poświęcona cyberbezpieczeństwu. W ramach akcji sekurak/Securitum przygotowało sporo inicjatyw skierowanych zarówno do osób technicznych (IT) jak i wszystkich pracowników firm. Część wydarzeń dostępna jest w formie otwartej, a wszystkie także w formie zamkniętej (realizacja dla zamkniętych grup w…

Czytaj dalej »

Niecałe 4 lata temu, pod koniec 2020 roku, w mediach na całym świecie głośno było o ataku na firmę SolarWinds – popularnego dostawcę oprogramowania do monitorowania i zarządzania infrastrukturą IT. Napastnikom udało się podmienić na oficjalnej stronie producenta pliki oprogramowania SolarWinds Orion na zainfekowane, co pozwoliło im dostać się do…

Czytaj dalej »

Na łamach sekuraka nieraz opisywaliśmy wpadki związane z szeroko pojętym AI, które szturmem zdobywa kolejne rynki. Zachwyt technologią oraz jej powszechne wdrażanie, sprowadza na użytkowników końcowych produktów nowe zagrożenia. Tak też stało się tym razem – badacze odkryli sposób na doprowadzenie do wycieku informacji z prywatnych kanałów popularnego rozwiązania do…

Czytaj dalej »

Google wydał aktualizację dla przeglądarki Google Chrome łatającą poważną lukę bezpieczeństwa w V8 – silniku JavaScript i WebAssembly używanym we wszystkich przeglądarkach bazujących na Chromium. Błąd oznaczony jako CVE-2024-7971 został sklasyfikowany według standardu CVSS v3 na 8.8, co w skrócie mocno sugeruje jak najszybszą aktualizację do najnowszej (czyli spatchowanej) wersji….

Czytaj dalej »

Krytyczna podatność w wordpressowej wtyczce Litespeed Cache (podatne są wersje do 6.3.0.1 włącznie), oznaczona jako CVE-2024-28000, została właśnie załatana. Według statystyk dodatek ten jest używany przez przeszło 5 milionów stron (z czego zaktualizowanych do tej pory zostało na razie około połowy). Podatność została opisana jako podniesienie uprawnień, ponieważ pozwala nieuwierzytelnionemu…

Czytaj dalej »