Alert powstał w wyniku analizy około 2-letniej pracy zespołu Rapid7 (to ekipa od Metasploita). Co można zrobić. W skrócie siać chaos: The researchers have outlined that engine telemetry readings, compass and attitude data, altitude, airspeeds, and angle of attack could all be manipulated to provide false measurements to the pilot….

Czytaj dalej »

W krótkim czasie mogliśmy obserwować wycieki z : Armor Games (10 milionów kont) Forum Clash of Kings (1.5 milion kont) Snail Games (1.5 milionów kont) Mind Jolt (28 milionów rekordów z danymi) Stronghold Kingdoms (5 milionów rekordów) I kilku innych Czasem wycieki były świeże (parę miesięcy), a w innym przypadku mniej…

Czytaj dalej »

Chodzi o amerykańską instytucję Capital One, hacker (czy może raczej hackerka – podejrzaną jest kobieta). Co się stało? Od strony technicznej obecne opisy są dość enigmatyczne: (…) she allegedly exploited a misconfigured firewall to access a Capital One cloud repository and exfiltrate data sometime in March. Dziura w firewallu i…

Czytaj dalej »

Na razie wiadomo, że zaatakowane (ransomware) zostały systemy IT wielu szkół. W odpowiedzi ogłoszono stan wyjątkowy (state of emergency), na terenie całego stanu Louisiana. Oświadczenie mówi o zaatakowanych „wielu lokalnych agencjach rządowych”: Gov. John Bel Edwards issued a state-wide Emergency Declaration in response to an ongoing cybersecurity incident that is affecting several…

Czytaj dalej »

Kilka ciekawych pomysłów walki z masową inwigilacją (czy dokładniej m.in. z dołączanymi do miejskich systemów CCTV modułami automatycznie rozpoznającymi twarze). Od eksperymentów z tzw. biżuterią twarzową: Przez okulary odbijające promieniowanie podczerwone (istotne do działania kamer po zmroku) aż po taki antyfecebookowy materiał (dobry na t-shirty?): który myli algorytmy rozpoznawania twarzy…

Czytaj dalej »

Tak, rozpakowujesz zip-a, a w środku jest ten sam zip. Jeśli rozpakowujesz go do skutku, dotykasz niskończoności ;-) Ten opisywany już kiedyś temat nadaje się na zip bombę (miejmy nadzieję, że wszystkie antywirusy radzą sobie z takim zip-em bez problemu). Ale jak zbudować takiego zip-a (precyzyjniej: gzipa) od zera? Temat nie jest…

Czytaj dalej »

Co może się wydarzyć kiedy reboot samolotu Airbus A350-941 nie będzie wykonany? Nic miłego: (…) a loss of communication occurred between some avionics systems and avionics network, analysis has shown that this may occur after 149 hours of continuous aeroplane power-up. Depending on the affected aeroplane systems or equipment, different…

Czytaj dalej »

Akcja ma miejsce (incydent cały czas trwa) w Johannesburgu. Tym razem ransomware uderzył w firmę o sporo mówiącej nazwie: City Power (nie linkujemy ich strony informacyjnej, bo m.in ona została zaatakowana i nie jest dostępna). Na gorąco wygląda to dość słabo (choć pojawiają się już informacje o częściowym przywróceniu dostępu): The virus has…

Czytaj dalej »

Chodzi o tę podatność – chyba słusznie załataną właśnie przez Google z adnotacją RCE (Remote Code Execution), Critical: The most severe vulnerability in this section could enable a remote attacker using a specially crafted file to execute arbitrary code within the context of a privileged process. Trochę więcej technicznych informacji (w tym…

Czytaj dalej »

Ponoć dilerzy samochodowi nie zarabiają na sprzedaży aut a na serwisie. Może taki sam model biznesowy przyświecał osobie wykonującej pewne zlecenia dla Siemensa (choć dilerzy sami raczej nie wprowadzają usterek…). David Tinley, został uznany winnym wprowadzenia „bomby logicznej” do plików excel, w których Siemens zarządza zleceniami: The spreadshees included custom scripts that…

Czytaj dalej »

Od pewnego czasu ataki klasy SIM swap to już nie ciekawostka. Jak czytamy na stronach prokuratury: Prokuratura Okręgowa w Ostrowie Wielkopolskim prowadzi postępowanie przeciwko członkom zorganizowanej grupy przestępczej, którzy przełamując zabezpieczenia sieci internetowej jednego z banków świadczących usługi bankowości elektronicznej, dokonali nieuprawnionych wypłat środków pieniężnych z kont podmiotów gospodarczych z…

Czytaj dalej »

Na początek wiele mediów, relacjonując tę podatność wpadło w nieco owczy pęd pisząc o Remote Code Execution w Proftpd: Luka czasem może doprowadzić do RCE, ale nie tyle w samym serwerze FTP co np. w web serwerze. Dlaczego? Podatność umożliwia kopiowanie plików na serwerze nawet jeśli nie mamy żadnych uprawnień…

Czytaj dalej »

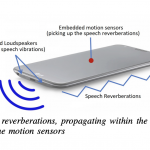

TLDR: prawie każdy sensowny telefon ma wbudowany akcelerometr. Każdy sensowny telefon posiada również wbudowany głośnik. Głośnik powoduje wibracje, akcelerometr je wykrywa. Wystarczy appka, która przetworzy dane z akcelerometru na konkretne słowa – tutaj praca pokazująca całą operację: Temat jest o tyle ciekawy, że dostęp do akcelerometru ma często bez żadnych…

Czytaj dalej »

Podatność zgłoszona w ramach programu bug bounty. Historia jest krótka ale pouczająca (ile to razy słyszeliśmy, że SQL injection to jakaś stara podatność i nigdzie jej nie można znaleźć?). Dostępny plik WSDL definiujący endpointy API – w tym testowe funkcje (całość w domenie starbucks.com.cn) SQL injection w jednej z funkcji Wstrzyknięcie…

Czytaj dalej »

Ktoś się chyba zdenerwował na Nadgryzione Jabłko. iOS dostępny na iPhony / iPady właśnie otrzymał aktualizację do wersji 12.4, która zawiera potężną liczbę aktualizacji bezpieczeństwa. Mamy tutaj co najmniej kilka błędów klasy remote code execution, w tym dość zaskakujący w Facetime: Impact: A remote attacker may be able to cause arbitrary…

Czytaj dalej »