Zazwyczaj firmy które prowadzą programy bug bounty starają się umniejszyć znaleziskom, w tym przypadku było jednak inaczej :) Zaczęło się od “zabawy” ze Spark AR Studio. W trakcie testów Andres Alonso, 14-latek z Brazylii, zmienił nazwę (file_name) na taką zawierającą cudzysłowy Spowodowało to pojawienie się w pewnym miejscu tagów <meta>…

Czytaj dalej »

Nexta to jednoosobowa agencja informacyjna czy inaczej – bardzo aktywny blogger. Na swoim Telegramie zamieścił taki mniej więcej wpis (tłumaczenie – Google Translator): Before you are the first 1000 employees of the Ministry of Internal Affairs from the base, which we have thanks to cyber partisans. As the arrests continue, we…

Czytaj dalej »

Marcin jeżdżący zawodowo ciężarówkami opisuje ciekawą historię, która przydarzyła mu się niedawno w Szwecji: Tak wygląda skaner do kart, zamontowany nad slotem do kart w automacie do tankowania dla ciężarówek. Zerwałem to w nocy w Markaryd. 100 m dalej chłopaki z laptopem bułgarskie rejestracje. Jest też i dokumentacja fotograficzna “bułgarskich…

Czytaj dalej »

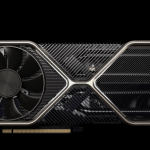

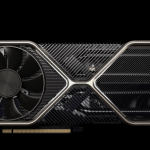

Kiedy inni ekscytują się liczbą FPS-ów, które oferują nowe karty NVIDII, my zastanawiamy się jak to będzie z odzyskiwaniem haseł. Sam twórca hashcata napisał o tym parę słów: Na RTX3080 zarówno bcrypt jak i sha512crypt można łamać ponad dwa razy szybciej niż na topowym modelu poprzedniej generacji RTX2080Ti Some early…

Czytaj dalej »

Sprawę relacjonuje Reuters: Administracja Trumpa zablokuje WeChat oraz TikTok w amerykańskich app-storach – już od najbliższej niedzieli. Uniemożliwi to pobieranie w USA chińskich aplikacji, co do których są wątpliwości, czy aby nie stanowią zagrożenia dla bezpieczeństwa narodowego. The Trump administration will ban WeChat and video-sharing app TikTok from U.S. app…

Czytaj dalej »

Niemieckie media raportują o ataku ransomware, który miał miejsce kilka dni temu, a był wycelowany w szpital w Düsseldorfie. Ransomware zaszyfrował 30 serwerów, a sam szpital przestał przyjmować pacjentów (rownież tych wymagających intensywnej terapii): There is currently an extensive IT failure at the University Hospital Düsseldorf (UKD). This means, among other things,…

Czytaj dalej »

Żarty na bok i od razu uderzenie z grubej rury. Chodzi o słowacką aplikację Moje ezdrowie, w której znajdują się dane ~400 000 osób przetestowanych na koronawirusa. W ramach demo badacze pobrali dane 190 000 osób, w tym 1600, u których zdiagnozowano COVID-19. W samej aplikacji zakres przechowywanych danych jest…

Czytaj dalej »

Od niedawna dostępna jest nowa wersja Wiresharka – 3.3.0 (developerska, choć możecie normalnie pobrać ze strony binarki). Przynosi ona m.in. ciekawą funkcję graficznej prezentacji akurat zaznaczonego pakietu, czy nawet pola w pakiecie. Wygląda to mniej więcej tak widać poniżej. Zaznaczenie odpowiedniego pola w pakiecie po lewej stronie (tutaj akurat w…

Czytaj dalej »

O bugu pisaliśmy niedawno (zobaczycie go też w działaniu podczas naszego pokazu włamania do jednej z firm…). Mamy tu połączenie aż kilku niefajnych rzeczy: Podatność nie wymaga posiadania żadnego konta Daje pełen dostęp na admina domeny Windows Exploit jest prosty i działa stabilnie Działa na wszystkich Windows Serwerach (od 2008 Server…

Czytaj dalej »

Zaczęło się od wrzucenia na Instagrama zdjęcia karty pokładowej przez samego bohatera tego newsa – Antoniego Abbotta. Oryginalne zdjęcie oczywiście nie było ocenzurowane: Co się dowiadujemy z karty? Niby niewiele, choć można się zastanowić do czego może być wykorzystany Booking Ref. Otóż na stronie linii lotniczych jest możliwość pozyskania podstawowych danych o…

Czytaj dalej »

Szybkie przypomnienie – widok Google Street View możemy osiągnąć z poziomu Google Maps. Po prawej stronie na dole dostępna jest ikonka ludzika, którą przeciągamy na mapę: Po co chcielibyśmy zaciemniać widok ze Street View? Ano np. żeby chronić prywatność. (sam Street View jest też ciekawym narzędziem OSINT-owym). Poniżej np. ktoś…

Czytaj dalej »

Pełen opis problemu możecie zobaczyć tutaj. Historia związana jest z nowym interfejsem Facebooka (tzw. FB5). Tutaj można było stworzyć nową (testową) stronę, a następnie utworzyć do niej użytkownika: Na razie nie ma żadnej podatności, ale po kliknięciu przycisku Create Username można było przechwycić żądanie HTTP (np. w Burp Suite) i wpisać…

Czytaj dalej »

Interesujący i napawający sporym niepokojem news z granic socjotechniki i prawa. Marcin Walczak niedoszła ofiara procederu – pisze tak: Jak widzicie sprawa najwyraźniej zakończyła się szczęśliwie: Co można zrobić? W największym skrócie przerwać w którymś momencie łańcuch problemów, o którym pisze sam Mariusz. W szczególności: warto założyć konto w…

Czytaj dalej »

Taka ciekawostka, w zasadzie w każdej branży można znaleźć trochę danych testowych na systemach produkcyjnych (temat trochę rozszerzymy, pokazując również pewne podatności wyszukiwarek w serwisach, na naszym szkoleniu z rekonesansu sieciowego) Przykłady można tylko mnożyć… –ms

Czytaj dalej »

![Tylko w ten weekend zainfekowali ~2000 sklepów on-line [Magento]. Skimmer wykradający dane kart płatniczych. Tylko w ten weekend zainfekowali ~2000 sklepów on-line [Magento]. Skimmer wykradający dane kart płatniczych.](https://sekurak.pl/wp-content/uploads/2020/09/rce1-150x150.png)

Firma Sansec donosi o chyba największej do tej pory kampanii atakującej sklepy oparte o Magento 1. Wg doniesień ktoś niedawno sprzedawał informację o 0dayu, który daje RCE (dostęp na serwer) bez wymogu uwierzytelnienia. Całość działa na niewspierany już od niedawna Magento 1: Trudno powiedzieć czy Adobe (obecny właściciel Magento) wypuści jednak…

Czytaj dalej »

![Tylko w ten weekend zainfekowali ~2000 sklepów on-line [Magento]. Skimmer wykradający dane kart płatniczych. Tylko w ten weekend zainfekowali ~2000 sklepów on-line [Magento]. Skimmer wykradający dane kart płatniczych.](https://sekurak.pl/wp-content/uploads/2020/09/rce1-150x150.png)