We wpisie prezentujemy wybrane ataki na polskich internautów (zobaczcie też zestawienie z zeszłego tygodnia). Wpadła Wam w oko złośliwa kampania? Komentujcie lub piszcie na sekurak@sekurak.pl. Fałszywa aplikacja mObywatel. Niektóre osoby otrzymały SMS informujący o rzekomej wygranej w „Loterii Narodowej”. Zamieszczone linki prowadziły do strony wyniki-loterii[.]net, która sprawia wrażenie prawdziwego Google…

Czytaj dalej »

Opera to darmowa przeglądarka internetowa, tworzona i rozwijana przez należącą do chińskiego konsorcjum norweską firmę Opera Software ASA. Przeglądarka ta, za sprawą szeroko zakrojonej kampanii reklamowej w mediach społecznościowych, stała się szczególnie popularna w wersji GX, która – w przeciwieństwie do „zwykłej” Opery – zawiera wiele udogodnień powstałych z myślą…

Czytaj dalej »

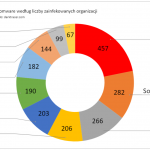

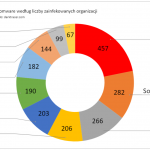

W tym artykule przedstawione zostaną najważniejsze techniki i narzędzia wykorzystywane w atakach na sieci korporacyjne przez operatorów grupy Conti. Szczegółowy opis każdego z przypadków to materiał na oddzielny artykuł, zatem w tym tekście skupiono się wyłącznie na zobrazowaniu jak działa operator jednej z najskuteczniejszych grup ransomware na świecie. Kim jest…

Czytaj dalej »

Zaczniemy od sprostowania kierowanego do wielu mediów, które zapewne niebawem będą donosić o “wielkim wycieku danych osobowych z Linkedin”: Baza była wcześniej sprzedawana, ale jak widać nie było wielu chętnych. Udostępniona została więc na (prywatnym) kanale na Telegramie. Jak donosi The Record Media linki prowadzą do Torrenta: 2. “Wyciek” to…

Czytaj dalej »

Jakiś czas temu informowaliśmy Was o wersji 14.8 iOS, która zawierała poprawki szeregu krytycznych podatności, w tym exploita FORCEDENTRY, umożliwiającego operatorom Pegasusa zdalne zainfekowanie urządzenia ofiary przy użyciu spreparowanej wiadomości iMessage: Z kolei 23 września 2021 roku pojawiła się aktualizacja iOS 12.5.5, której głównym celem jest zabezpieczenie starszych modeli iPhone’ów…

Czytaj dalej »

Najprawdopodobniej wielu Czytelników zainteresowanych tematyką kryptowalut zetknęło się ze stroną Bitcoin.org, która ułatwia wybór portfela kryptowalutowego oraz zakup bitcoina: Stronę śmiało możemy nazwać swoistym kompendium wiedzy i nowości ze świata bitcoina. Warto dodać, że pierwotnie domena Bitcoin.org była w posiadaniu dwóch pierwszych developerów tej kryptowaluty – Satoshiego Nakamoto i Marttiego…

Czytaj dalej »

Bardzo wielu naszych czytelników informuje nas o takim SMSie (jak widzicie został tutaj sfałszowany nadawca [Kwarantanna]) Jak możecie się domyślać, kliknięcie linku prowadzi na stronę oszustów. Bardziej precyzyjnie: sam serwis cutt.ly zablokował przekierowanie na docelową stronę. Również telefon też może nas ochronić przed finalnym przekierowaniem, takim oto komunikatem: Jeśli jednak…

Czytaj dalej »

Jeśli chcecie dowiedzieć się co OWASP ma dla Was nowego w swoim flagowym dokumencie Top Ten 2021 – czytaj dalej ;-) Często jednak lepiej jest coś zobaczyć w praktyce, niż przeczytać – i właśnie z taką propozycją wychodzimy do Was. W połowie września ogłosiliśmy bezpłatne szkolenie właśnie w temacie OWASP…

Czytaj dalej »

Jak donosi portal Vice, globalny gigant e-commerce – Amazon – wcielając w życie wizję rzeczywistości przedstawionej przez Orwella w książce Rok 1984, postanowił wyposażyć pojazdy dostawcze w kamery ze sztuczną inteligencją firmy Netradyne: Choć w teorii technologia ta ma zapewniać „bezpieczeństwo” kierowcom, to w praktyce dane zbierane przez urządzenia są…

Czytaj dalej »

Badacze z ZeroPeril, firmy zajmującej się doradztwem z zakresu bezpieczeństwa IT, ujawnili niedawno podatność CVE-2021-26333 dotyczącą modułu sterownika jądra, który stanowi część AMD Chipset Driver. Mowa o pliku amdpsp.sys, a luka obejmuje procesory wypisane na tej stronie. Co można zrobić? Jako użytkownik o niskich uprawnieniach możemy czytać względnie losowe fragmenty…

Czytaj dalej »

Podatność otrzymała od producenta w zasadzie najwyższą “wycenę” krytyczności (9.8/10 w skali CVSSv3). Jej wykorzystanie jest banalnie proste – wystarczy zuploadować (nie ma konieczności logowania) złośliwy plik (tj. webshell) i już możemy wykonywać polecenia w OS, na którym działa vCenter Server. Niektórzy donoszą, że podatność już wykorzystują operatorzy ransomware (w…

Czytaj dalej »

Opisywany przez Policję scenariusz jest do bólu prosty: 0. (…) ofiarą padł 63-letni mieszkaniec powiatu ostrowskiego tracąc pół miliona złotych. 1. W czwartek po południu do 63-letniego mieszkańca powiatu ostrowskiego zadzwonił mężczyzna podając się za przedstawiciela firmy zajmującej się kupnem i sprzedażą kryptowaluty [brakuje tylko wschodniego akcentu…] 2. Mężczyzna przekazał…

Czytaj dalej »

Kilka dni temu informowaliśmy Was o krytycznej podatności w aplikacji OMI, instalowanej na maszynach Azure Linux bez wiedzy użytkownika, pozwalającej na zdalne wykonanie kodu: Jako że błąd ten jest trywialny w wykorzystaniu (wystarczy wysłać odpowiednie zapytanie bez nagłówka autoryzacji), to na GitHubie możemy już znaleźć w pełni funkcjonalny exploit: Cyberprzestępcy…

Czytaj dalej »

Jeśli regularnie korzystacie z Internetu, to z pewnością natknęliście się na reklamy kursów „od zera do milionera”. Tymczasem wizja szybkiego wzbogacenia się jest o wiele bardziej „realna”, niż się niektórym wydaje – wystarczy „jedynie” znaleźć krytyczną podatność w przeglądarce Google Chrome i przekazać ją brokerowi exploitów Zerodium: Na śmiałków żądnych…

Czytaj dalej »

We wpisie prezentujemy wybrane ataki na polskich internautów. Jeśli pomysł się Wam podoba, będziemy takie podsumowanie przygotowywać raz na tydzień. Macie sugestie? Chcecie takiej serii wpisów? A może wpadła Wam w oko złośliwa kampania? Komentujcie lub piszcie na sekurak@sekurak.pl Phishing podszywający się pod PKN ORLEN. Zawsze należy weryfikować domenę (tutaj…

Czytaj dalej »