Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Jak sprawdzić które informacje wysyła o nas przeglądarka? [browserleaks.com]

Dzisiejsze przeglądarki i technologie webowe nie są już takie same jak kiedyś. Znacznie wzrosła też prędkość ładowania stron. Niestety, z nowoczesnymi witrynami pojawiły się również zagrożenia prywatności.

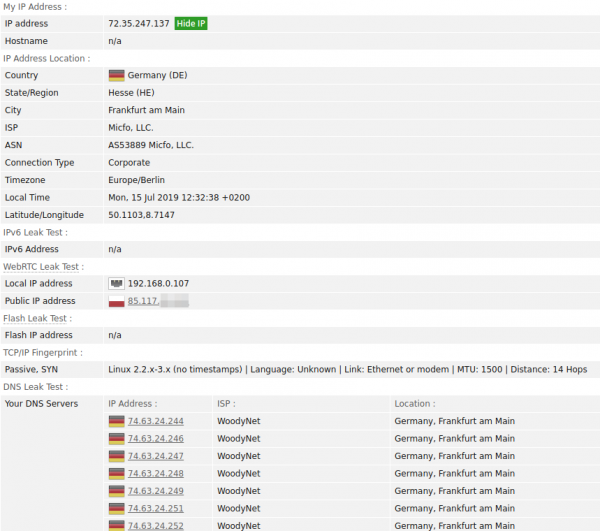

Jakie to informacje? (prawie ;) Wszystkie znajdują się na stronie browserleaks.com. Oprócz podstawowych typu adresy IP komputera (w tym adres w sieci lokalnej), DNSy czy rozdzielczość ekranu są też inne, np. obsługa Silverlight, Flasha itp. Już pierwsza zakładka (IP Address) prezentuje ciekawe dane.

IP

W przypadku włączonego VPN mój prawdziwy adres IP jest oczywiście inny. Bez tego sposobu anonimizacji te dane wskazywałyby dokładną lokalizację, połączoną z państwem, miastem, strefą czasową i czasem lokalnym użytkownika. Mimo wszystko, nie jest dobrze z moim dostawcą VPN.

Rozmyty fragment na powyższym zrzucie to część mojego prawdziwego IP (połączenie VPN było cały czas aktywne). W jaki sposób został on wykryty? Przez protokół WebRTC, którego obsługę zalecamy wyłączyć w przeglądarce, bo może być wykorzystany właśnie do ujawnienia IP przydzielonego przez ISP. Jednocześnie widać adres urządzenia w sieci lokalnej.

W dalszej części widzimy ogólne informacje o przeglądarce, które serwer otrzymuje w nagłówkach HTTP. To właśnie User-Agent, Referer (poprzednio odwiedzona strona), Cache-Control czy Accept-Language i inne.

Poniżej mapy przedstawiającej lokalizację możemy zapoznać się z bazą WHOIS dla naszego IP. Tutaj jest m.in. nazwa dostawcy internetu, jego adres kontaktowy itp.

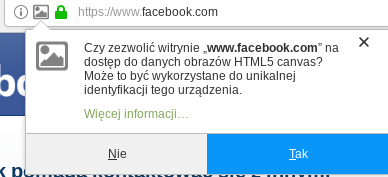

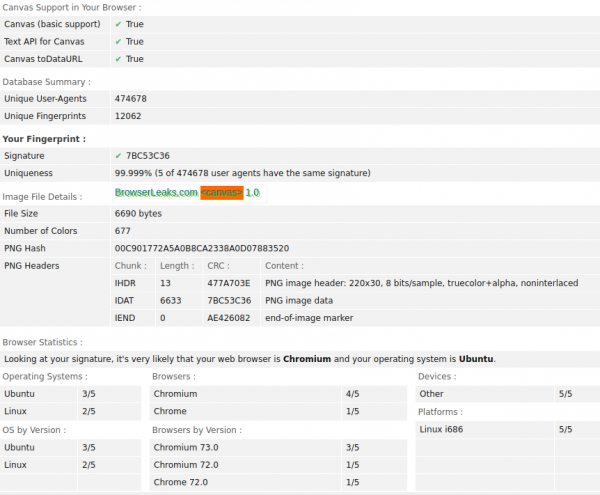

W innych zakładkach możemy sprawdzić obsługę technologii takich jak JavaScript, WebGL, Flash Player (powinien być już dawno usunięty z systemu) i innych. Zatrzymajmy się dłużej przy zakładce Canvas Fingerprinting. Firefox i oparty na nim Tor Browser podczas otwarcia stron wykorzystujących tę technologię zapyta o zezwolenie na dostęp do danych obrazów HTML5 canvas.

Jak widać, “może to być wykorzystane do unikalnej identyfikacji” naszego urządzenia. Obawy są uzasadnione? Oczywiście.

Canvas

Strona wyświetla, że moją przeglądarką jest Chromium zainstalowany na Ubuntu (w rzeczywistości Linux Mint, ale oparty jest na Ubuntu). Dlatego jeśli mocno zależy nam na prywatności, to powinniśmy korzystać z Firefoxa, a najlepiej z Tor Browser. Warto też zainstalować dobry VPN oraz blokować reklamy. Natomiast powinniśmy jeszcze zwrócić uwagę na podobny serwis ipleak.net, gdzie możemy zapoznać się ze wszystkimi najbardziej istotnymi informacjami nt. naszej konfiguracji i przeglądarki zebranymi w jednym miejscu.

–mg

Przelgądarka BRAVE (https://brave.com/) ma wbudowanego klienta TOR. Sprawdziłem i domyślnie IP nie wycieka przez webRTC.

Tak, to bardzo możliwe

Jak można polecać coś takiego pod artykułem o fingerprintingu?! Polak przed szkodą i po szkodzie głupi.

Tylko oryginalny Tor Browser chroni przed fingerprintingiem. A najlepiej z wyłączonym javascriptem albo w maszynie wirtualnej.

Oczywiście, jest to dobra ochrona. Ale nie każdemu na tak dużym poziomie prywatności zależy

Brave znaczy odważny. To się zapewne tyczy użytkowników tej przeglądarki. ;-D

Pytanie czy NordVPN wyczerpuje temat dobrego VPN?

to raczej lepszy zawodnik :)

Zdecydowanie

Jeśli chodzi o vpn to warto wspomnieć o blokadzie dns w pliku config. Inaczej ip nadal można wyciągnąć z przeglądarki.

Dlatego warto wyłączyć WebRTC. Będzie o tym artykuł

NordVPN nie tylko nie wyczerpuje tematu dobrego VPNa, ale wręcz przeciwnie – wzbudzać zaczyna wątpliwości:

Apka na Androida wysyła mnóstwo danych (wraz z emailem) użytkownika w eter do „firm trzecich”:

https://www.kuketz-blog.de/android-nordvpn-uebermittelt-e-mail-adresse-an-tracking-anbieter/

(nie znającym niemieckiego translate.google.pl chyba nie trzeba polecać:

https://translate.google.pl/translate?sl=auto&tl=pl&u=https%3A%2F%2Fwww.kuketz-blog.de%2Fandroid-nordvpn-uebermittelt-e-mail-adresse-an-tracking-anbieter%2F)

oraz zawiera 4 trackery:

https://reports.exodus-privacy.eu.org/en/reports/81209/

Tak chyba nie zachowuje się firma chwaląca się polityką No Logs?

Nawet jeżeli ich apki desktopowe tego nie robią, to niesmak i niepokój pozostają….

Mam nadzieję, że Sekurak tego posta opublikuje, bo konkurencyjny polski portal wyciął mój komentarz pod artykułem o VPNach tylko dlatego, że mocno cisną i chwalą NordVPN i sprzedają jego usługi via linki afiliacyjne ;)

Pozdrawiam

Andrzej

Browserleaks dobrze pokazuje jak z apki NordVpn na linuxa wyciekaja DNSy. Mimo ze to juz wersja 3.2.0-4 to dalej jest ten sam problem.

No to chyba lepiej, że ktoś pozna używany serwer DNS, a nie prawdziwy IP. Z tego, co kojarzę, wcale nie trzeba korzystać z DNS od NordVPN (polecam 1.1.1.1 od Cloudflare)

Nie odpytuj mnie , odpytuj servery DNS ;)

Ja odpowiem tylko, ze Browserleaks pokazuje lepiej niz ipleak

Michale

Tak można podchodzić do sprawy, gdyby NordVPN miał monopol na rynku, ale na szczęście jest WIELE alternatyw, które nie przeciekają. Więc po co mam się godzić na przeciekającą?

Serio NordVPN przecieka?

Sprawdzałem bezpłatnego ProtonVPN (nie tylko za pomocą browserleaks.com). Wszystko OK. Więc może to jest alternatywa, chociaż przepustowość sztucznie ograniczana

czyli trzeba mieć własnego https://pi-hole.net/

mały ale wariat ;)

widzisz kto z kim się łączy i blokujesz trakery jednym kliknięciem

W uBlock origin wystarczy zabezpieczyć wyciek przez webRTC, do tego ściągnąć dodatki: privacy badger i canvas blocker – ustawić tak by wyłączały wskazane wyżej usługi + ustawienia w Mozilli na najwyższym poziomie + js wyłączone, brak podpowiedzi automatycznych, zablokowanie pobierania załączników pow. 30-50 kb.

Dwa ważne pytania:

1. Ile z tych informacji jest pozyskiwane przez serwer z tą stroną, a ile jest uzyskiwane lokalnie – po stronie przeglądarki?

2. Czy jeśli coś jest generowane po stronie przeglądarki, to czy taka strona może te dane z powrotem pchnąć na swój serwer?

Czyli inaczej mówiąc: czy jest sens się bać?

Część po stronie serwera (nie mamy wpływu), część lokalnie (mamy wpływ). W każdej przeglądarce warto wyłączyć WebRTC (https://sekurak.pl/dbasz-o-prywatnosc-rozwaz-wylaczenie-webrtc-w-przegladarce), a w Firefoxie dodatkowo zmodyfikować inne ustawienia w about:config (https://www.privacytools.io/browsers/#about_config). I nie można zapominać o odpowiednich pluginach (https://sekurak.pl/ghostery-czyli-jak-nie-dac-sie-sledzic/, https://sekurak.pl/privacy-badger-borsuk-ktory-ochroni-nasza-prywatnosc/)

Nie do końca ta odpowiedź mnie zadowala. Czy akurat WebRTC jest widoczne przez serwer?

Pytam, bo już 100 lat temu ludzie wrzucali na stronę JS, który pokazywał że mam rozdzielczość pulpitu 800×600 i… wszyscy się tym jarali „łooo, oni wszystko o mnie wiedzą!!!!11”, a tymczasem te informacje pokazywały się jedynie w mojej własnej przeglądarce i nie było siły żeby tą przeglądarkę opuściły.

Tak, WebRTC jest widoczny dla serwera