Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Dbasz o prywatność? Rozważ wyłączenie WebRTC w przeglądarce

WebRTC w kontekście prywatności opisany został w tym artykule, a skutki jego stosowania w przeglądarkach tutaj. W skrócie: ta technologia pozwala na bezpośrednią komunikację pomiędzy przeglądarkami, a przy okazji może ujawnić nasz prawdziwy, publiczny adres IP (czasami pomimo VPN) czasami również adres lokalny. Właśnie z tego powodu WebRTC powinien być wyłączony. Instrukcje dla najpopularniejszych przeglądarek zostały podane poniżej.

Mozilla Firefox

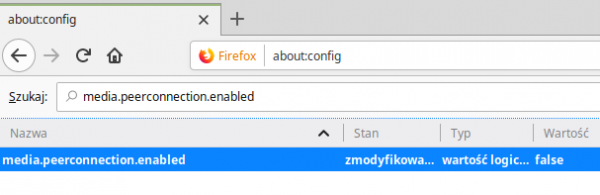

W pasku adresu wpisujemy about:config. Z tego miejsca możemy zarządzać wszystkimi “niskopoziomowymi” ustawieniami przeglądarki. Akceptujemy ryzyko “Groźby utraty gwarancji” i wyszukujemy w polu na górze strony media.peerconnection.enabled. Domyślną wartością jest true. Po dwukrotnym kliknięciu na wyniku wyszukiwania wartość zostanie ustawiona na false, a WebRTC wyłączony.

FF

Google Chrome

W Chrome wystarczy pobrać plugin – np. WebRTC Network Limiter. Działa on domyślnie w tle, z ustawieniem “Use my default public and private IP addresses”. Zmiana tej opcji poprzez kliknięcie prawym przyciskiem myszy na ikonę pluginu w prawym górnym rogu przeglądarki.

Opera

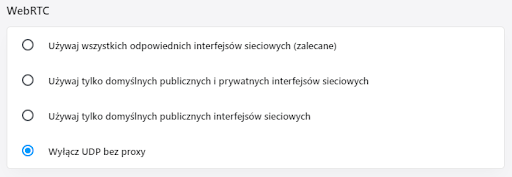

Przechodzimy do ustawień (najszybszy sposób to wpisanie about:config w pasku adresu). Klikamy strzałkę obok opcji Zaawansowane w menu po lewej stronie. Następnie wybieramy Prywatność i bezpieczeństwo, po czym w sekcji WebRTC zaznaczamy Wyłącz UDP bez proxy (powyżej znajduje się opcją włączająca “VPN” w Operze, ale to raczej zwykłe proxy, bez szyfrowania).

Opera

–mg

firefox ma do tego rozszerzenie: https://addons.mozilla.org/en-US/firefox/addon/happy-bonobo-disable-webrtc/

Nie wiedziałem. Przyda się na przyszłość :)

Większość ogarniętych internautów ma uBlock Origin, a w nim jest już ta opcja od ~2015r. https://imgur.com/Xk0nIkh

Można popatrzeć też na stronkę: https://www.privacytools.io/ zawiera wiele ciekawych informacji o prywatności czy konfiguracji FF.

Fajne, fajne. Fajnie że dałeś linka :)

Tak, świetna sprawa, ale FF po tych zmianach w about:config staje się trochę bezużyteczny. Cena bezpieczeństwa

Co masz na myśli pisząc “trochę bezużyteczny”? Możesz rozwinąć swoją wypowiedź?

Na przykład nie można wysłać wiadomości przez Facebooka. I kilka mniejszych problemów

___Dbasz o prywatność?___ Rozważ wyłączenie WebRTC w przeglądarce ;)

Prościej i bez instalowania podejrzanych wtyczek do chromowatych szukać pliku Preferences lub podobnego i dodać wpis

“webrtc”:{“ip_handling_policy”:”disable_non_proxied_udp”}

np w Operze ten plik jest w X:\Users\blebleble\AppData\Roaming\Opera Software\Opera Stable

Najlepiej to używać Tor Browser. Ta wtyczka nie jest podejrzana

Jeśli ktoś dba o prywatność to dobry pomysł, by wyłączyć gdy się nie używa.

Jedyny problem w tym ze przy następnej aktualizacji przeglądarka może zresetować ustawienia.

Podobny problem może występować z wtyczkami.

Ja np. zaznaczam opcje w ustawieniach uBlock Origin.

Osobiście kiedyś korzystałem z rad

http://webkay.robinlinus.com/

Rady sekurak-a oczywiście tez są mile widziane ;)

Korzystałem kiedyś także z ” network.http.redirection-limit “,

ale przy płatnościach bankowych musiałem zwiększać limit.

Wolałem używać swojego DNS, wiec “network.trr.mode = 5″

Wolałem tez widzieć w jakie linki klikam i dać ” network.IDN_show_punycode = true “, dzisiaj to moze sie nazywa ” network.IDN_show_punycode “.

Przestańcie straszyć tym upublicznieniem IP. Większość i tak siedzi za NAT. Piszecie o tym tak jak gdyby znajomość czyjegoś IP to był koniec świata.

Nie straszymy, informujemy :) A wiesz jak to jest z deanonimizacją – ziarnko do ziarnka…

Dbasz o prywatność? Używaj tor browsera.

To już bardziej kwestia wyboru ;-)

Celem tora jest “zmienne” IP uniemożliwiając zidentyfikowanie prawdziwego nadawcy po IP.

Dla mnie jeśli ktoś ma zmienne IP to to samo, a zidentyfikować użytkowników nadal można po tzw. unikalnych danych.

Hej, dlaczego napisaliście że “… “VPN” w Operze, ale to raczej zwykłe proxy, bez szyfrowania” ? Opera używa w swoim VPN zaszyfrowanej komunikacji, niezależnie czy użytkownik używa http/http, ws/wss.

I BTW, z tego co pamiętam, to właśnie w oknie z włączonym VPNem w Operze, bez manipulowania opcjami WebRTC jest wyłączony, więc nie trzeba się bawić w jakiś wtyczki, zmiany ustawień etc.

Na pewno?

https://www.tomsguide.com/us/opera-vpn,review-4496.html (“The Opera “VPN” is technically a secure proxy service”)

https://twitter.com/PELock/status/1086668879831728128 (Opera blokowała reklamy Edge)

No tak jak napisałem, “secure proxy service” a nie “proxy service without any encryption”

A ten drugi link to do czego nawiązuje? :)

I tak BTW, te strony które testują z reguły mają bardzo mocno nieaktualne dane :) m.in. na tej co podałeś napisali “Terrible network performance”, a jak jest z tą prędkością VPN’a w Operze to sam sprawdź ;)

Ten „VPN” korzysta z serwerów SurfEasy. Sama Opera jest w chińskich rękach, co mnie lekka zniechęca.

Proxy z Opery chroni tylko przeglądarkę. A co z danymi wysyłanymi przez inne aplikacje lub system? VPN powinien obejmować cały system lub nawet całą sieć i wtedy dopiero jest prawdziwe bezpieczeństwo

Michał, opera nie korzysta z surfeasy już od dawna. Wszystko przechodzi przez serwery Opery, która posiada politykę no-log. Opera jest firmą norweska i obowiązuje ja norweskie prawo. Ale tak, większość akcji Opery jest w rękach chińskich.

I kolejne tak, zabezpieczona jest tylko przeglądarka, inne aplikacje muszą radzić sobie same :)

Ja tak zapytam od innej strony. Co jest bardziej niebezpieczne, przekazanie swojego publicznego ip, czy rozmowa na komunikatorze, np. facebook messenger? Gdzie cała rozmowa jest na serwerze dostępna? Czy komunikator oparty na webrtc jest bardziej niebezpieczny bo ujawni zaledwie ip?