Jeśli czujesz, że technologia AI zmienia świat, a Ty nie chcesz zostać w tyle – ale jednocześnie jesteś osobą zabieganą i nie masz czasu na długie, skomplikowane szkolenia – mamy dla Ciebie idealne rozwiązanie! Ruszamy z cyklem krótkich szkoleń SOS AI – Sekurak o Sekretach AI, w formule dla zabieganych,…

Czytaj dalej »

Ten wpis zaczniemy od anegdoty Tomka Turby, którą lubi ją przytaczać mówiąc o systemach monitorowania infrastruktury IT: W jednym z projektów monitoring miał status… zawsze zielony. Wszystko świeciło jak na święta: 100% OK. Aż do dnia, w którym pożar serwerowni skasował połowę infrastruktury. Monitoring: nadal zielony. Od tej pory ‘zielone…

Czytaj dalej »

Marcin zgłosił nam prostą do wykorzystania lukę / podatność. Otóż wykonywał badania w Wielkopolskim Centrum Medycyny Pracy i w jednym z systemów zaciekawił go numer, który był widoczny w źródle HTML, a był związany z wykonywaniem badania. Zmienił ten numer o jeden i… otrzymał dostęp do wyników badań innego pacjenta….

Czytaj dalej »

Na początku listopada Paul McCarty odkrył złośliwą kampanię w menadżerze pakietów npm. Składa się ona z ponad 43 tysięcy pakietów publikowanych przez co najmniej 11 kont. Były one systematycznie tworzone przez dłuższy czas, a niektóre z nich przetrwały w ekosystemie przez prawie dwa lata. Według ustaleń badaczy, pakiety nie wykradają…

Czytaj dalej »

![Sprawdź czy księgowość Twojej firmy nie wycieka produkcyjnych faktur do Internetu [KSeF] Sprawdź czy księgowość Twojej firmy nie wycieka produkcyjnych faktur do Internetu [KSeF]](https://sekurak.pl/wp-content/uploads/2025/11/logowanie4-150x150.png)

Zgłosił się do nas czytelnik z pewnej bardzo dużej firmy, który zauważył że tysiące prawdziwych faktur z jego firmy może pobrać każdy, kto zna zaledwie NIP firmy. Numer NIP posiada każda firma w Polsce i można go łatwo zlokalizować (np. prostym zapytaniem Google). W tym momencie potrzebujemy krótkiego wyjaśnienia czym…

Czytaj dalej »

Co jest lepszego od szkoleń sekuraka? Szkolenia sekuraka z MEGA rabatami 😉 Już dzisiaj, tj. 21 listopada, startujemy z naprawdę gorącą akcją: Black Week z sekurakiem, podczas której będziecie mogli kupić Wasze ulubione szkolenia, bilety na wyjątkowe, sekurakowe wydarzenia i bestsellery książkowe opublikowane przez Securitum Wydawnictwo ze zniżką nawet do…

Czytaj dalej »

Dokładnie miesiąc temu, 20 października 2025 r. spotkaliśmy się na Mega Sekurak Hacking Party. Było intensywnie, merytorycznie, ale też na luzie, jak to w sekurakowej rodzinie. Z przyjemnością dzielimy się z Wami filmowym podsumowaniem tego wyjątkowego wydarzenia! 👉 Zobaczcie, co działo się podczas konferencji – posłuchajcie wypowiedzi Uczestników, Prelegentów i…

Czytaj dalej »

Badacze bezpieczeństwa z Oligo Security wykryli szereg podatności pozwalających na zdalne wykonanie kodu w głównych frameworkach do wnioskowania sztucznej inteligencji. Luki bezpieczeństwa występują w produktach oferowanych przez Meta, NVIDIA, Microsoft, vLLM oraz SGLang. Problem tkwi w niebezpiecznej kombinacji ZeroMQ i deserializacji pickle w Pythonie. Co ciekawe, szczególną uwagę badaczy zwrócił…

Czytaj dalej »

W trzeciej części mini-serii o Grafanie i Zabbixie, Albert przybliża bardziej zaawansowane elementy integracji, pozwalające na prezentację bardziej skomplikowanych danych.

Czytaj dalej »

Pełen opis wielogodzinnego incydentu opracował sam Cloudflare

Zatem co było źródłem całego zamieszania? Miliony błędów HTTP 500 w core infrastruktury Cloudflare, a dokładniej: awaria systemu wykrywającego/blokującego boty webowe

Czytaj dalej »

Wielokrotnie podkreślaliśmy rolę pentestów w procesie utrzymania bezpieczeństwa organizacji. Wagę pentestów zdają się potwierdzać także doświadczenia badaczy z zespołu Catchify. TLDR: – Krytyczna podatność (10.0 w skali CVSS) w aplikacji UniFi Access odpowiadającej z kontrolę nad urządzeniami dostępu fizycznego. – Możliwe jest pełne przejęcie urządzeń z podatnym oprogramowaniem i kradzież…

Czytaj dalej »

Zanim przejdziemy do konkretnego opisu informacja dla administratorów: podatne są następujące wersje FortiWeb dla poszczególnych linii oprogramowania: Ponadto pojawiła się wreszcie oficjalna informacja od producenta (oraz identyfikator: CVE-2025-64446). Luka została wyceniona na 9.1 w skali CVSS 3.1 czyli krytyczna. TLDR: Fortinet to firma, która bardzo często gości na naszych łamach….

Czytaj dalej »

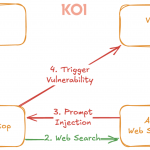

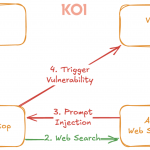

Najczęstsze, najgłośniejsze i najpopularniejsze podatności związane z generatywnym AI (a w szczególności z dużymi modelami językowymi) można podzielić ogólnie na dwie podgrupy (co oczywiście stanowi tylko wycinek powierzchni ataku). Pierwsze dotyczą tzw. bezpieczeństwa “miękkiego” i w skrócie polegają na atakowaniu modeli w taki sposób, aby “skłonić” je do pominięcia założonych…

Czytaj dalej »

Badacze bezpieczeństwa z Unit 42 ujawnili kampanię cyberszpiegowską, wykorzystującą lukę 0-day do instalacji spyware LANDFALL. Podatność występowała w bibliotece odpowiedzialnej za przetwarzanie i dekodowanie obrazów w Samsungu Galaxy. Malware ukryty był w plikach graficznych DNG wysyłanych za pośrednictwem komunikatora WhatsApp. Najprawdopodobniej nie wymagał żadnej interakcji ze strony użytkownika (0-click), uruchamiał…

Czytaj dalej »

Przedmowa To nie będzie wpis, jak wszystkie. Dziś chcemy się z Wami podzielić historią, która nas niesamowicie wzrusza. Taką, o której nawet nie śmielibyśmy marzyć, rozpoczynając pewien projekt edukacyjny w 2023 roku i obawiając się, czy spotka się on z zainteresowaniem odbiorców. Tymczasem okazało się, że rzeczywistość przerosła nasze oczekiwania….

Czytaj dalej »

![Sprawdź czy księgowość Twojej firmy nie wycieka produkcyjnych faktur do Internetu [KSeF] Sprawdź czy księgowość Twojej firmy nie wycieka produkcyjnych faktur do Internetu [KSeF]](https://sekurak.pl/wp-content/uploads/2025/11/logowanie4-150x150.png)