Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

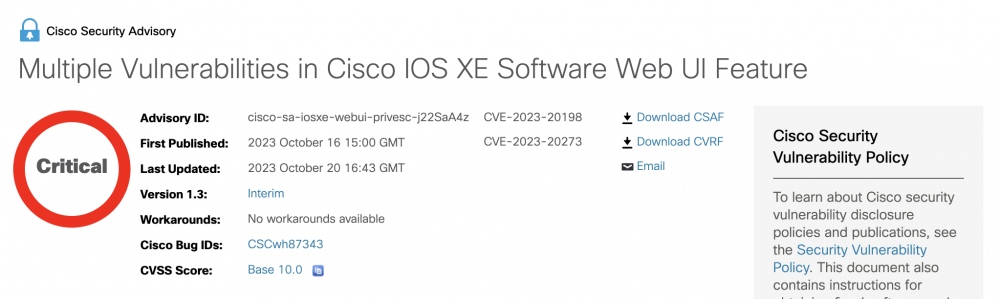

Uwaga, dwa krytyczne exploity na urządzenia Cisco. IOS XE / konsola webowa. Trwa aktywna exploitacja. CVE-2023-20198 / CVE-2023-20273

Sporo detali podrzuciła nam ekipa Talos, a chodzi o luki: CVE-2023-20198 oraz CVE-2023-20273.

W skrócie, można startując zupełnie od zera (wystarczy anonimowy dostęp do panelu webowego urządzenia) uzyskać dostęp do pełnych uprawnień (root) na urządzeniu. Wszystko przez połączenie dwóch exploitów:

- Successful exploitation of CVE-2023-20198 allows an attacker to gain privilege level 15 access to the device, which the attacker can then use to create a local user and login with normal user access.

- Next, the attacker can use the new unauthorized local user account to exploit a second previously unknown vulnerability (CVE-2023-20273) in another component of the WebUI feature. This allows the adversary to inject commands with elevated (root) privileges, giving them the ability to run arbitrary commands on the device.

Fixów na razie brak, ale mają pojawić się lada moment (22.10.2023)

Jak się chronić? Niby Cisco wspomina że nie ma tzw. workaroundów („There are no workarounds that address these vulnerabilities”), ale sugerowane jest po prostu wyłączenie usługi panelu webowego – do czasu pojawienia się oraz zaaplikowania fixów.

Atak był / jest exploitowany – a Talos prezentuje również kilka detali dotyczących samego implantu używanego w akakach.

~ms

Ustawić, co ustawić i zablokować gui w iptables.

Stosuje tak od paru lat w routerze na openwrt.

Podobnie robie na rasberry, gdzie mam serwerek jabbera i taki pośrednik wymiany plików, po sieci LAN u osiedlowego dostawcy.

Bootuje sie to z karty tylko do odczytu.

Tam jest monitor, a na routerze w razie co trzeba knefla użyć i przywrócić do ustawień domyślnych.

Jestem przewrażliwiony? Może…