Cisco ISE (Identity Services Engine) to rozwiązanie łączące cechy NAC (Network Access Control) i AAA (Authentication, Authorization, and Accounting) – pozwala na realizację polityk dostępu do sieci oraz segmentację. Występuje zarówno w wersjach on-prem oraz cloud. 04 czerwca 2025, w biuletynie producenta, pojawiła się informacja o krytycznej podatności oznaczonej jako…

Czytaj dalej »

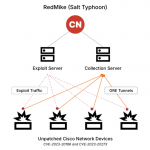

Insikt Group (researchowy zespół Recorded Future) wydał krótki raport, w którym opisuje jak odkryli kampanię wykorzystującą nieaktualne urządzenia sieciowe Cisco. Kampania miała miejsce pomiędzy grudniem 2024 a styczniem 2025 i powiązana była z globalnymi dostawcami usług telekomunikacyjnych. W tym chodziło o oddziały organizacji świadczącej usługi telekomunikacyjne w Wielkiej Brytanii oraz…

Czytaj dalej »

Cisco Talos oraz zespół reagowania na incydenty w produktach Cisco (PSIRT) otrzymały jakiś czas temu zgłoszenie od klienta, który odkrył pewne anomalie na swoich routerach brzegowych. Takie znalezisko od razu wzbudziło podejrzenia po stronie producenta, ponieważ dostęp do urządzeń brzegowych dałby atakującym olbrzymie możliwości podsłuchiwania ruchu, jego przekierowania lub pivotu…

Czytaj dalej »

Zaczęło się od zgłoszenia przejętego urządzenia – na początku 2024 roku. Niedługo później udało się namierzyć kolejne ofiary – wszystkie będące sieciami rządowymi na całym świecie Na obecnym etapie Cisco nie do końca wie jaki jest/był sposób wejścia do sieci przez atakujących… Próby odtworzenia całej ścieżki ataku trwają. W trakcie…

Czytaj dalej »

Wybuch konfliktu na Ukrainie to nie tylko działania kinetyczne. W cyberprzestrzeni obserwować możemy wzmożoną działalność grup, zwłaszcza tych rosyjskich. Oprócz oczywistych celów, jakimi są infrastruktury wojskowe i krytyczne, operacje grup powiązanych z rosyjskim rządem skierowane są przeciwko organizacjom wspierającym Ukrainę. Cisco Talos opisuje ślady grupy Turla (znanej też jako ATK13,…

Czytaj dalej »

Sporo detali podrzuciła nam ekipa Talos, a chodzi o luki: CVE-2023-20198 oraz CVE-2023-20273. W skrócie, można startując zupełnie od zera (wystarczy anonimowy dostęp do panelu webowego urządzenia) uzyskać dostęp do pełnych uprawnień (root) na urządzeniu. Wszystko przez połączenie dwóch exploitów: Fixów na razie brak, ale mają pojawić się lada moment…

Czytaj dalej »

Już 5 października 2023 zapraszamy na unikalne wydarzenie on-line (będzie również dostępne nagranie; organizatorzy proszą o zapisanie się z e-maila firmowego). Nasza ekipa (Tomek Turba / Marek Rzepecki) hackować będzie na żywo przykładową sieć, a jednocześnie ekipa Trecom/Cisco będzie ją chronić / reagować na ataki. Na koniec zaplanowaliśmy również sesję…

Czytaj dalej »

TLDR: zapisy tutaj, wydarzenie, on-line, a dostępne będzie również nagranie (organizatorzy proszą o podatnie emaili firmowych) W trakcie około 1.5h sesji, będziemy starali się upiec dwie pieczenie przy jednym ogniu: W planach mamy zaprezentowanie: Z naszej strony po stronie hackerskiej zobaczycie Tomka Turbę oraz Marka Rzepeckiego. Wydarzenie organizowane jest we…

Czytaj dalej »

Cisco dowiedziało się o włamaniu 24. maja. Jak się zaczęło? Podczas dochodzenia ustalono, że dane uwierzytelniające pracownika Cisco zostały przejęte po tym, jak atakujący przejął kontrolę nad osobistym kontem Google, na którym synchronizowano dane uwierzytelniające zapisane w przeglądarce ofiary. During the investigation, it was determined that a Cisco employee’s credentials…

Czytaj dalej »

![Zobacz na żywo atak hackerski na firmę! Prezentacja od sekuraka [Cisco SecUniversity] Zobacz na żywo atak hackerski na firmę! Prezentacja od sekuraka [Cisco SecUniversity]](https://sekurak.pl/wp-content/uploads/2019/10/hacker-150x150.jpeg)

Zastanawialiście się jak w rzeczywistości wygląda prawdziwy atak hackerski na infrastrukturę IT? Jak wygląda przygotowanie? Jak wiele czasu potrzeba na całą operację? Jakie luki są wykorzystywane? Jak napastnicy poruszają się po wstępnie przejętej sieci? W trakcie 90-minutowej prezentacji pokażę na żywo rekonesans infrastruktury IT (m.in. będzie trochę nmapa ale również…

Czytaj dalej »

Często obserwujemy w firmach słabą lub dość chaotyczną organizację sieci od strony bezpieczeństwa. Bardziej precyzyjniej – mówimy tutaj o wydzieleniu odpowiednich stref sieciowych i zadbaniu o odpowiednie filtrowanie oraz analizę ruchu pomiędzy nimi. Niekiedy dochodzi do tak poważnych zaniedbań jak np. brak separacji sieci WiFi przeznaczonej dla gości od reszty…

Czytaj dalej »

Już w najbliższą środę (24.03.2021r. start 10:00 – czas trwania 60-90 minut) poprowadzę prelekcję o wyciekach danych oraz łamaniu haseł. Na maszynie uzbrojonej w kilka GPU, spróbuję złamać swoje hasło pochodzące z wycieku, potestujemy rozbrajanie zipów, plików MS Office czy hashy WPA2. Będzie również o nieco rzadziej wspominanych tematach, nie…

Czytaj dalej »

Poprzednia edycja SecUniversity zakończyła się dużym sukcesem – po ogłoszeniu przez nas zapisów, szybko skończyły się miejsca. Ale teraz czas na drugą edycję wydarzenia (tym razem bez limitu miejsc). A żeby było ciekawiej organizatorzy zapytali uczestników, o czym chcieliby słyszeć na kolejnej edycji i na tej podstawie została przygotowana agenda….

Czytaj dalej »

Niedawno informowaliśmy o uruchomieniu nowego, ciekawego programu SecUniversity. W kolejnym odcinku mowa będzie o systemach IPS (Intrusion Prevention Systems). Firma Cisco już wiele lat temu postawiła na lubianego, opensource-owego Snorta, którego uzupełnia o dodatkowe, przydatne komponenty. No właśnie pamiętajcie, że kompletne rozwiązanie IPS (ewentualnie w pasywnym trybie – IDS) to poza…

Czytaj dalej »

Cały cykl, któremu mocno kibicujemy, to aż siedem spotkań, na które możecie zapisać się tutaj. Pierwsze spotkanie odbędzie się już 21. października – podczas którego Artur Czerwiński – CTO Cisco Polska – wprowadzi w cały cykl, wspominając jednocześnie jak na aktualne problemy bezpieczeństwa patrzy firma Cisco. Całość w nawiązaniu do tzw….

Czytaj dalej »

![Zobacz na żywo atak hackerski na firmę! Prezentacja od sekuraka [Cisco SecUniversity] Zobacz na żywo atak hackerski na firmę! Prezentacja od sekuraka [Cisco SecUniversity]](https://sekurak.pl/wp-content/uploads/2019/10/hacker-150x150.jpeg)