Nie da się ukryć, że LLMy na stałe wpisały się w krajobraz naszej rzeczywistości. Dodatkowo, szczególną rolę, odgrywają w świecie IT, gdzie stają się nieodzownym elementem narzędzi, np. środowisk programistycznych. Generowanie kodu, podpowiadanie składni, przygotowanie dokumentacji czy także także dodatkowe funkcjonalności dostępne dzięki rozwiązaniu Model Context Protocol, o którym już…

Czytaj dalej »

HashiCorp Vault to popularne, otwartoźródłowe narzędzie do zarządzania poufnymi danymi, takimi jak klucze API, certyfikaty, hasła czy tokeny. Z racji przechowywanych danych, Vault jest cennym celem dla włamywaczy – uzyskanie dostępu do Vault pozwala na dostęp do wszystkich usług, do których sekrety są w nim przechowywane. TLDR: Badacze z firmy Cyata…

Czytaj dalej »

Zanim przejdziecie do dalszej lektury tego krótkiego newsa, zalecamy abyście zainstalowali KB5002754 (Microsoft SharePoint Server 2019), lub KB5002768 (Microsoft SharePoint Subscription Edition). Dla wersji Server 2016 nie ma jeszcze aktualizacji. Producent zaleca rotację kluczy (po łatce). Kompleksowy skrót informacji został opublikowany na stronie CISA. To teraz na spokojnie, co się…

Czytaj dalej »

O tym, czym jest Model Context Protocol pisaliśmy na łamach sekuraka już nie raz. W skrócie, jest to ustandaryzowany protokół pozwalający na rozszerzenie możliwości dużych modeli językowych (LLM, Large Language Models). Dzięki niemu LLMy mogą korzystać z zewnętrznych narzędzi udostępnianych przez serwery MCP w sposób ujednolicony, bez konieczności implementowania tzw….

Czytaj dalej »

Nie wiemy jaką dokładnie wartość wskazywał licznik odliczający dni od ostatniej krytycznej podatności w produktach firmy Fortinet, ale w redakcji, mamy wrażenie, że panowie z WatchTowr trzymają tabliczkę z cyfrą “0” w pogotowiu. Tym razem legendarny SinSinology zaprezentował załatanego i krytycznego n-daya w produkcie FortiWeb Fabric Connector – błąd klasy…

Czytaj dalej »

CentOS Web Panel to darmowe rozwiązanie dostępne na systemach z rodziny CentOS (lub korzystających z RPM), składające się właściwie z dwóch elementów. Oferuje interfejs administratorski do zarządzania serwerem, konfiguracji usług takich jak serwery WWW, poczty e-mail czy DNS. Oprócz tego, na innym porcie udostępniany jest drugi panel dla użytkowników końcowych,…

Czytaj dalej »

Antywirusy to bardzo wdzięczne do badań oprogramowanie – ze względu na swoją specyfikę, muszą implementować parsery wielu formatów plików. A co za tym idzie jest wiele miejsc, w których można popełnić błąd. Zgodnie z notką na blogu ClamAV, najnowsze patche 1.4.3 oraz 1.0.9 łatają podatność oznaczoną jako CVE-2025-20260, która została…

Czytaj dalej »

W ciągu ostatnich miesięcy, badacze bezpieczeństwa Akamai wykryli krytyczną lukę RCE (ang. Remote Code Execution) w popularnej platformie typu SIEM (ang. Security Information and Event Monitoring) jaką jest Wazuh. Podatność pozwalała na przejęcie kontroli nad serwerem zarządzającym. Luka CVE-2025-24016 z oceną CVSS 9.9 jest aktywnie wykorzystana przez grupy przestępcze, co…

Czytaj dalej »

W świecie bezpieczeństwa IT nie ma świętości – wręcz przeciwnie, im oprogramowanie jest bardziej “kultowe” (lub po prostu popularniejsze), tym na większą chwałę mogą liczyć hakerzy (oczywiście w białych kapeluszach), którzy udowodnią istnienie podatności. Badacze z Synacktiv wzięli na warsztat popularną grę strategiczną, wydaną przez Ubisoft w 2006 roku –…

Czytaj dalej »

CERT Polska ostrzega o aktywnym ataku, celującym w niezaktualizowane oprogramowanie Roundcube (webmail – czyli klient poczty elektronicznej w przeglądarce). Podatność CVE-2024-42009 wykorzystywana jest grupę hackerską związaną z rządem Białorusi. Do udanego ataku wystarczy otworzenie złośliwego maila w przeglądarce (Roundcube). Nie trzeba nawet otwierać / pobierać żadnych załączników. CERT Polska ostrzega…

Czytaj dalej »

Fora internetowe, chociaż lata świetności mają już za sobą, wciąż stanowią nieodłączny element krajobrazu Internetu. Mimo olbrzymiej ofensywy przeprowadzonej przez social media, na rynku można znaleźć kilka silników forumowych, znanych od lat. Utrzymanie takich platform z zachowaniem najlepszych praktyk bezpieczeństwa wymaga od administratorów tak oczywistych akcji jak np. przeprowadzanie regularnych…

Czytaj dalej »

Ivanti to jedna z tych firm, która często gości na łamach portalu sekurak.pl. Dzieje się tak za sprawą ogromnego zainteresowania ze strony badaczy bezpieczeństwa, ale także i cyberprzestępców, co przekłada się na stosunkowo dużą liczbę ujawnionych błędów (nie bez winy jest fakt, że rozwiązania bezpieczeństwa – chociaż Ivanti nie jest…

Czytaj dalej »

W maju 2025 roku badacze bezpieczeństwa (Google, CrowdStrike) oraz Microsoft ujawnili i załatali pięć aktywnie wykorzystywanych luk zero-day w systemie Windows. Najpoważniejsza z nich umożliwia zdalne wykonanie kodu (RCE) przez przeglądarkę internetową – atak ten został już zaobserwowany „na żywo” i wykorzystuje zarówno stare, jak i nowe mechanizmy systemowe. Główny…

Czytaj dalej »

Podatności w firmware bram dostępowych, zaporach sieciowych czy przełącznikach sieciowych zdarzają się niestety często, a do tego niosą za sobą szczególne niebezpieczeństwo ze względu na rolę, jaką pełnią w ekosystemie. O dzisiejszym bohaterze pisaliśmy nie raz. Tym razem krytyczna podatność, oznaczona numerem CVE-2024-48887 i wyceniona na 9.3 w skali CVSS3.1…

Czytaj dalej »

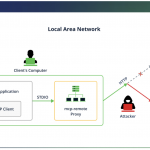

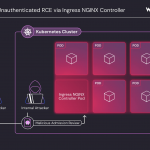

Podatności określane jako krytyczne mogą wzbudzać skrajne emocje. W sekuraku jesteśmy pewni, że nie wszyscy zgodzą się z punktacją CVSS 3.1 (9.8/10) przypisaną do serii podatności określonych jako IngressNightmare, które zostały opisane 24.03.2025 przez badaczy z wiz.io. TLDR: Problematycznym komponentem jest Ingress NGINX Controller, czyli ingress controller (kontroler ruchu wejściowego,…

Czytaj dalej »