Nietypową sytuację z Mińska Mazowieckiego relacjonuje Polsat. W skrócie: Szedłem z pokoju do kuchni i usłyszałem nietypowy szum. (…) Po kilku minutach zauważałem wypływ wody spod wanny. Zamknąłem zawory na pionie. Awaria zdarzyła się pod kafelkami, które odbudowują wannę, zawinił przewód – opowiada pan Daniel. Zdarza się prawda? Zazwyczaj o…

Czytaj dalej »

Pomysł na hotel dość ciekawy…Tymczasem jeden z gości doniósł że można jeden z robotów (znajdujących się w pokoju) wgrać nieautoryzowany własny kod, który zapewni zdalny dostęp do streamu video z pokoju: It has been a week, so I am dropping an 0day. The bed facing Tapia robot deployed at the…

Czytaj dalej »

Ciekawa analiza aplikacji mobilnej do obsługi elektrycznych hulajnóg, czy dokładniej API mobilnego oferowanego przez firmę Bird. Dostęp do API nie jest jakoś specjalnie zabezpieczony od strony mobilnej (np. nie ma tutaj pinningu certyfikatów SSL). A korzystając z jednej funkcji API można np. bez problemu włączać / wyłączać alarm dźwiękowy (i…

Czytaj dalej »

Popatrzcie jak w USA wygląda postępowanie dotyczące wycieku danych. Mowa w tym przypadku o Yahoo. W pozwie zbiorowym (*) możliwości są takie: Dwa lata bezpłatnego monitoringu kredytowego Od $100 – $358 wypłaty do kieszeni jeśli już takowy posiadasz Do $25 000 (!) jeśli w związku z włamaniem ktoś wykradł Ci tożsamość:…

Czytaj dalej »

Zerknijcie tutaj. Zdjęcia można pobierać losowo, w trakcie tworzenia jest również API (gdzie będzie można przefiltrować wyniki, po pochodzeniu etnicznym (są też Słowianie), wieku, płci czy nastroju czy kolorze skóry). Twórcy projektu piszą tak: Every image was generated by our internal AI systems as it continually improves. Use them in…

Czytaj dalej »

W przypadku tego urządzenia, procedura jest dość prosta. Najpierw wykonano 100-krotne naciśnięcie każdej z cyfr PIN-u jednocześnie analizując to co dzieje się na radiu. https://leveldown.de/pin_trainer.m4v Zapisanie danych radiowych zostało wykonane z pomocą GNURadio oraz HackRF. Dane zostały użyte jako wejście dla machine learningu (w tym przypadku Tensoflow). Efekt? Skuteczność 96% w kontekście…

Czytaj dalej »

66 satelitów konstelacji Iridium cały czas krąży nad nami. Zapewniają one m.in. możliwość prowadzenia rozmów (z wykorzystaniem telefonów satelitarnych). Projekt powstał wiele lat temu i jak można się domyślić, nie zapewnia natywnie szyfrowania danych. Tutaj możecie zobaczyć zastosowanie SDR-a właśnie do podsłuchu danych z satelitów Iridium (w tym odgrywanie audio):…

Czytaj dalej »

Taka ciekawostka: dysk powstał na bazie RPi Zero W – część elementów wymontowano, część wmontowano (w tym odpowiednio dużą kartę SD). Operacja wyglądała mnie więcej tak: Dysk jest zasilany zewnętrzną baterią (umożliwiającą bezprzewodowe dostarczenie energii) i posiada łączność sieciową (WiFi oraz Bluetooth). Całość wygląda dość hardkorowo, choć gdyby całość jeszcze mocniej…

Czytaj dalej »

Mowa o niemieckim produkcie FinSpy (alternatywna nazwa FinFisher): The state spyware FinFisher or FinSpy is developed in Munich and sold to police and secret services in dozens of countries, including the German Federal Police. Producentem oprogramowania jak wspomniano powyżej jest prywatna firma z Monachium. Niedawno zgłoszone zostało podejrzenie przestępstwa, bo…

Czytaj dalej »

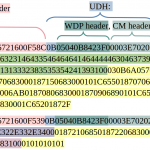

Jeśli ktoś był na na jednym z naszych hacking party widział na żywo działanie binarnych SMS-ów (można np. podmienić SMS-a, którego już się wysłało… to cały czas działa!). Tymczasem warte wzmianki jest badanie od Checkpointa, które pokazuje innego rodzaju SMS, wysyłany rzekomo od operatora GSM: Niektóre telefony wymagają przy odbiorze…

Czytaj dalej »

Ten pomysł to jeden z projektów proponowanej nowej agencji HARPA (Health Advanced Research Projects Agency), nawiązującej do znanej pewnie wielu naszym czytelnikom wojskowej agencji DARPA. Projekt o dość skromnym budżecie $40-$60 milionów opisywany jest tak: Among other initiatives, this new agency would reportedly collect volunteer data from a suite of smart…

Czytaj dalej »

Kiedyś pisaliśmy o syberyjskim pomyśle podłączeniu koparek Bitcointów do grzejników (przy tanim prądzie, ogrzewanie niemal za darmo :). Teraz również historia “ze wschodu”. Pracownik lub pracownicy Południowoukraińskej Elektrownii Jądrowej podłączyli część wewnętrznej sieci do Internetu żeby móc sprawnie kopać walutę: Ukrainian authorities are investigating a potential security breach at a local nuclear…

Czytaj dalej »

Wygląda intrygująco, prawda? Dane dostępowe działają, a środki na koncie wyglądają na nietknięte. Jest jedynie mały problem, żeby wypłacić środki trzeba wpłacić stosunkowo niewielką kwotę w BTC – np. 0.01 BTC. I przechodzimy do (*) cała akcja – jak może się już domyślacie – to dosyć sprytny fraud. –ms

Czytaj dalej »

Klasyka: resetujesz hasło i otrzymujesz je mailem w formie jawnej. Oznacza to dwie rzeczy – hasło jest przechowywane po stronie serwerowej w formie odwracalnej (nie w formie np. bezpiecznego hasha), często po prostu w formie jawnej. Samo też hasło przesłane w tej formie należy uznać za wycieknięte. Jaką odpowiedź na…

Czytaj dalej »

Eksperymentalny projekt Michała Bentkowskiego z sekuraka. Nie potrzeba instalacji, działajcie i komentujcie :-) TLDR: aplikacja hasło składające się z kilku następujących po sobie słów (w razie potrzeby można je rozdzielić dodatkowo konkretnym znakiem np. – czy usunąć polskie literki): –ms

Czytaj dalej »