Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Przejmują kanały YouTube i na scamach zarabiają „setki tysięcy USD dziennie”. Kampanie potrafią omijać również 2FA.

Rozbudowany opis kampanii polegającej na:

- Przejmowaniu kont Google / kanałów YouTube

- Umieszczaniu na przejętym koncie live streamu z Elonem Muskiem. Wygląda to np. tak:

- W opisie / komentarzach info o „super okazji” – np. wyślij n BTC na nasze konto, odeślemy 2 x n

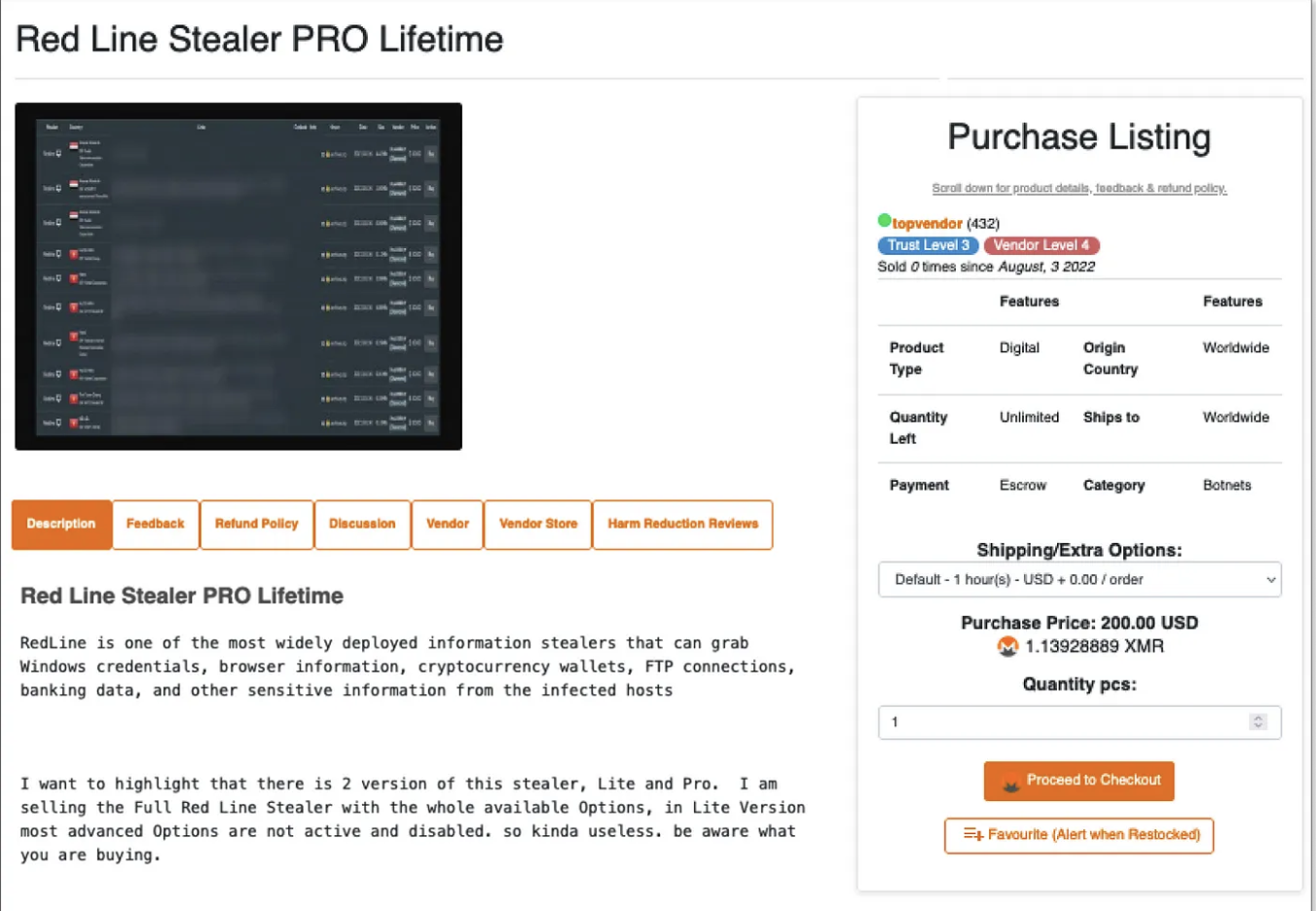

W jaki sposób przejmowane są kanały YT? Odpowiedź to np. stealer + towarzysząca mu infrastruktura, który potrafi być ogłaszany w cenie raptem 200 USD:

Taki stealer (malware) musi być w jakiś sposób dostarczony do ofiary – np. za pomocą złośliwej reklamy wykupionej w Google, która kieruje w sklonowaną stronę jednego z popularnych pakietów oprogramowania (GIMP, Blender, Notepad++, sterowniki do karty graficznej…). Inna opcja to np. pirackie oprogramowanie.

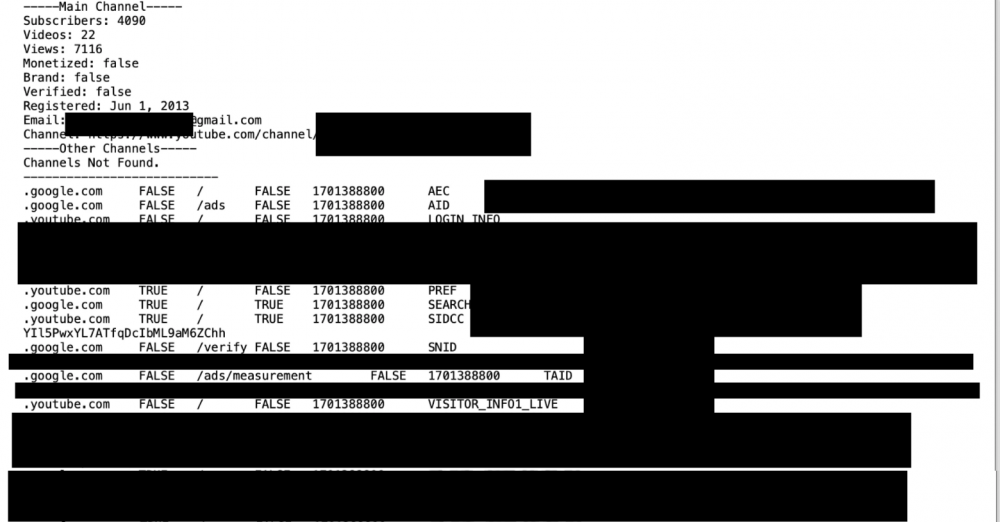

Ofiara pobiera narzędzie, instaluje je i… stealer już działa – tj. wykrada hasła, ciasteczka z przeglądarki i inne ciekawe dane. Poniżej przykładowy wynik działania takiego narzędzia. Przestępca posiada ciasteczka z przeglądarki – nie musi zatem przejmować się żadnym 2FA, ponieważ przejmuje zalogowaną sesję – czym dostaje się bez loginu/hasła/2FA na konto ofiary.

Wniosek dla Was? Uważajcie na to, co instalujecie oraz w co klikacie…

~ms

A przypisanie ciastka adresowi IP jest uzywane czy zbyt trudne do realizacji?

Byłoby to niezłe zabezpieczenie, ale pytanie do Google dlaczego tego nie robi (wygoda zapewne, bo część osób ma zmienny adres IP w trakcie jednej sesji). Ale przy okazji – jeśli masz malware na komputerze, to niewielkim problemem jest przetunelowanie się przez Twój adres IP.

Szczególnie jak siedzisz na mobilce i co kilka metrów masz inny IP od kolejnego btsa.

IP nie zmienia się wraz z każdym BTS-em. Adres IP jest przydzielany przez serwer GGSN (lub odpowiednik w najnowszych generacjach sieci), który obsługuje obszar wielu BTS-ów. Ale fakt, adres po odnowieniu sesji może się zmienić.

Czołem, czasem te przejęcia kont bywają dużo bardziej wyrafinowane. Oczywiście efekt jest ten sam, ale scenariusz deczko inny ;

Jest sobie YouTuber z duża liczba subskrypcji, na maila przychodzi mu propozycja współpracy (jakieś typowe lokowanie gier mobilnych czy gadżetu) w mailu jest kwota jaka masz dostać za lokowanie , instrukcja – co ma sie w filmie koniecznie pojawić itp.

Plik z malware jest zabezpieczony hasłem które dostajesz w tym samym mailu żeby np odblokować wspomniana instrukcje.. i tyle, nagle nie masz konta i streamujesz Elona :D

W dodatku yt ma opcje na zaznaczenie wszystkich wcześniej opublikowanych filmów i danie ich na „prywatne” i dokładnie to scamer robi żeby chociażby opóźnić bana, przez co na pierwszy rzut oka ( i na drugi w sumie tez o ile subskrybujesz więcej niż jeden kanał) nawet nie wiesz, ze to skradzione konto i scam.

Na szczęście YouTube na Twitterze w miarę szybko odpowiada ma te incydenty i przywraca konto właścicielowi

Ano. Gdzieśtam nawet w TODO mamy opisanie takiego procederu: https://0xtoxin-labs.gitbook.io/malware-analysis/malware-analysis/vidar-stealer-h-and-m-campaign#the-phish

Sytuacja trwa od wielu miesięcy. Nie tak dawno ofiarą padł oficjalny kanał TVP Sport – z tego co pamiętam Niebezpiecznik o tym pisał.

Dziwne że YouTube nie nałożyło jeszcze jakiegoś filtra.

No my pomagaliśmy niedawno w odzyskaniu kanału Tomka Samołyka (udało się finalnie).

Samołyk, zacny człowiek. Brawo.

I dzięki wam za to :)

Cholera, a dopiero co zaczalem uzywac kluczy sprzetowych a juz sie dowiaduje ze moge je sobie… schowac

Używanie kluczy chroni przed ogromem ataków, więc zdecydowanie warto. No ale są ataki przed którymi użycie klucza nie chroni.

Ciekawe czy korzystanie z Google Advanced Protection poprawia sytuację

Polecam 9 minutowy film, który opowiada o tym procederze:

How Famous YouTubers Were Hacked (+ 7 tips to protect your channel)

https://www.youtube.com/watch?v=RIkVY4DCSBk

Słaby ten scam, serio nie ma lepszych sposobów na szybkie spieniężenie przejętego konta? Zero finezji.

Ja bym odtworzył stary live z tego kanału z jakąś planszą w stylu „natychmiast potrzebujemy wpłat Blik/BTC/przelew na konto słupa by uratować szczeniaczki/whatever”.

Jeszcze coś znalazłem:

How YouTubers get Hacked: Redline Stealer

https://www.youtube.com/watch?v=5FzsM3V5xRo

A YouTuber With 350,000 Subscribers Was Hacked, YouTube Verified His Hacker

https://www.forbes.com/sites/paultassi/2019/11/14/a-youtuber-with-350000-subscribers-was-hacked-youtube-verified-his-hacker/#506545be6fe6

How my Youtube Channel got hacked for 2 weeks

https://www.youtube.com/watch?v=BJ9S6zdm6VE

Dlaczego po wykradnięciu ciasteczka z tokenem zalogowania na YT trwale traci się dostęp do konta? Przecież mając dostęp do maila można uruchomić procedurę odzyskiwania hasła.

Jedna z metod: atakujący zmienia hasło / konfiguruje swoją metodę 2FA / zmienia adres mailowy recovery (na swój).

Ale zazwyczaj zmiana adresu mailowego wymaga ponownego zalogowania, token tu raczej nie wystarczy. Zmiana hasła też wymaga znajomości starego hasła.

Może dałoby się zrobić taki pokaz przejmowania konta YT na którymś z webinarów?

No ale przecież zakładamy, że posiadamy stealera na komputerze ofiary. Byłoby najpewniej OK gdyby Google wymagał przy każdej wrażliwej operacji podania kodu 2FA (ale nie wymaga – np. przy odłączeniu jakiejś już skonfigurowanej metody 2FA; i najpewniej tu jest problem, tzn wygoda vs bezpieczeństwo)

Tak jest, to samo z wykradaniem ostatnimi czasy kont reklamowych na FB.

A ustawienie Google Advanced Protection nie jest wystarczającym zabezpieczeniem?

Jeśli Google Advanced Protection (GAP) w tym momencie nie jest wystarczającym zabezpieczeniem to Google powinno tak zmodyfikować GAP aby po ustawieniu GAP konta youtuberów były lepiej chronione. To rozwiązuje problem wygoda vs bezpieczeństwo.

Moim zdaniem na ten moment zawodowi youtuberzy powinni mieć dedykowane urządzenie do obsługi kanału, na którym nie prowadziliby korespondencji email.

Otóż okazuje się, że nie ma lekko.

W Google Advanced Protection jeśli zaznaczy się opcję pamiętaj mnie na tym urządzeniu (logowanie z przeglądarki, jest to domyślnie zaznaczone). To oczywiście na tej przeglądarce (oraz IP?) nie prosi o 2FA podczas logowoania, a co więcej można usunąć skonfigurowany klucz nie używając 2FA – i dodać swój nowy).

A czy takie rozwiązanie jakie stosuje Tutanota, czyli że przy każdym logowaniu trzeba użyć klucza bezpieczeństwa (nie ma możliwości zapamiętania urządzenia jako zaufanego) uniemożliwia wykradzenie ciasteczek?

Raczej to niewiele daje, tzn mamy 2 scenariusze:

1) Ktoś przejmuje ciasto zalogowanej sesji i ma dostęp do konta (wtedy 2FA nie pomoże)

2) Ale jak ktoś chce coś mocniejszego pomieszać na koncie (np. dodać swojego maila / wymienić 2FA) – to dobry serwis powinien poprosić o kod z 2FA (ew. naciśnięcie klucza)

@sekurak

„W Google Advanced Protection jeśli zaznaczy się opcję pamiętaj mnie na tym urządzeniu (logowanie z przeglądarki, jest to domyślnie zaznaczone). To oczywiście na tej przeglądarce (oraz IP?) nie prosi o 2FA podczas logowania”.

Jest jeszcze gorzej. Nawet jak się nie zaznaczy tej opcji, to przy próbie logowania można kliknąć „odzyskaj dostęp do konta” i Google cię wpuści na konto bez pytania o klucz U2F. Jeśli współdzieli się kompa w domu czy pracy bez osobnych kont użytkowników lub zapomni się zablokować dostępu do Windowsa, to osoba bez klucza jest w stanie zalogować się na koncie. Myślałem, że Google Advanced Protection będzie pytało za każdym razem o użycie klucza lub że będzie można aktywować taką opcję w ustawieniach konta.

A jeżeli zamiast 2FA, mam do google przypisany klucz Yubikey ?

Czy w tej sytuacji coś to zmienia ?

Nie ma znaczenia jakie masz 2FA – jak ktoś przejmie ciastko to duża szansa że będzie miał dostęp do konta (inna sprawa czy może z nim coś więcej namieszać – tj. np. podpiąć swoje 2FA, zmienić hasło, itp).

Czyli takim półśrodkiem będzie kasowanie ciastek po każdym zakmniecuu przeglądarki i męczące logowanie się.

Ja rozwiązuje to w miejscach wrażliwych na tego typu ataki uruchomieniem maszyny wirtualnej, instalację Linuxa, na nim z kolei Thunderbirda i połączenie z hostem jednym katalogiem na załączniki. Trochę niewygodne jest kopiowanie plików z załącznikami do tego folderu, ale brak stresu u osób obsługujących pocztę z setkami maili z najprzeróżniejszych adresów podczas otwierania kolejnej podejrzanej „faktury” czy „zawiadomienia” z nawiązką wynagradza tę niedogodność.

Niedawno ukradziono mi konto na fb, zmieniono mi hasło i email mimo dwuetapowej weryfikacji. Dzisiaj a dokładniej przed chwilą dostałem komunikat, że zablokowano mi film na yt. Wchodzę a tam wideo z linkiem do jakiegoś oprogramowania. Tyle, że ja tego nie publikowałem. Właśnie zmieniam hasła do wszystkiego z bezpiecznego urządzenia.