Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kilka ciekawostek o zaawansowanym oprogramowaniu szpiegowskim umożliwiającym na zdalne zainfekowanie iPhonów oraz Androidów. Predator.

Pegasus. To hasło budzi dość jednoznaczne skojarzenia: oprogramowanie szpiegowskie, używane również w Polsce. Tymczasem na rynku dostępne jest także inne narzędzie – Predator, o podobnych możliwościach.

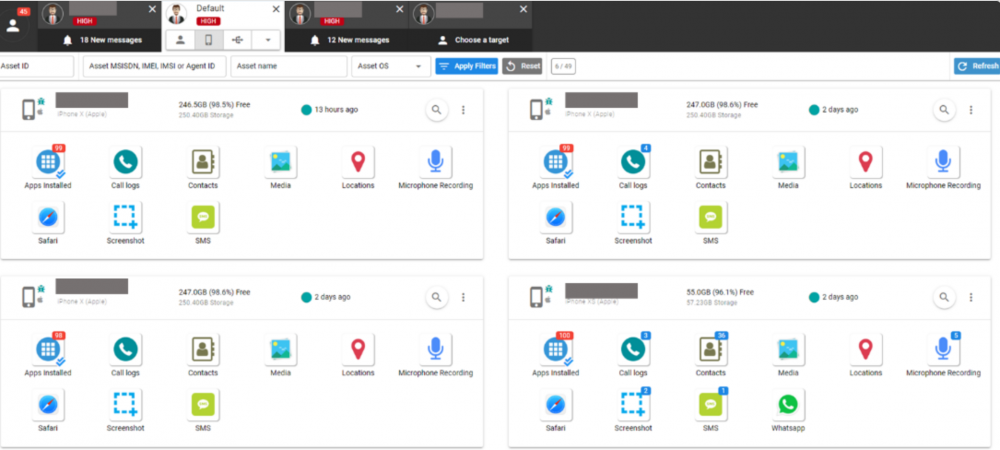

Amnesty International dostarczyło właśnie garści szczegółów o całym rozwiązaniu. Panel administracyjny wygląda mniej więcej w ten sposób:

Kolejną ciekawostką jet fakt, że narzędzie stara się nie zostawiać żadnych śladów w trakcie infekcji telefonu – co znacznie utrudnia analizę całości:

The Intellexa alliance’s mobile spyware, mostly commonly known as “Predator”, is a form of highly invasive spyware that by default gains total access to all data stored or transmitted from the target’s device, and that is designed to leave no traces on the target device, which would render any independent audit of potential abuses impossible.

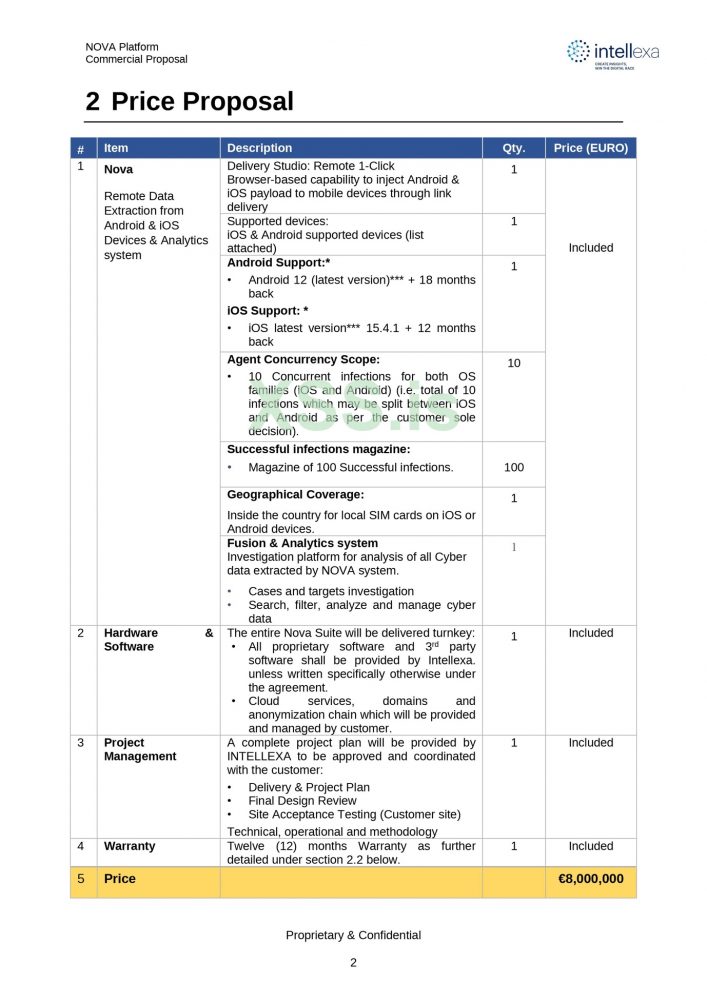

Wg wyciekniętych w 2022 roku informacji, cena zależy od wielu czynników. W szczególności od – liczby utrzymywanych równoczesnych infekcji, pojemności “magazynku” z kolejnymi infekcjami (każda “kula” to kolejna infekcja) czy lokalizacji geograficznej celów. Poniżej zestawienie opiewające na cenę 8000000EUR

Wg doniesień osobno kolportowana jest licencja na tzw. persystencję (tj. zorganizowanie ataku w ten sposób aby przeżywał restarty telefonu). Jednak w dokumentacji wskazane jest, że infekcja nie przeżyje restartu telefonu do ustawień fabrycznych:

Persistency is offered through an additional license for €3 million euro with support for both iOS and Android, although the 2022 proposal cautions that the persistent infection would not survive a factory reset and would not prevent version updates on the device.

Predator potrafi infekować z wykorzystaniem tzw. ataków 1-click (podrzucanie zainfekowanych linków np. SMSem, ale też za pomocą ataków MiTM (podsłuchu sieciowego) – pisaliśmy o tym ostatnio, a wymaga to zainstalowania odpowiedniej “skrzynki” w porozumieniu z krajowym operatorem telekomunikacyjnym.

Na uwagę zasługuje też moduł Triton, czyli możliwość zdalnego zainfekowania telefonów Samsunga z odległości kilkuset metrów od napastnika (operatora Predatora):

Triton is a zero-click tactical infection product which can be used to compromise Samsung devices in a range of hundreds of meters through their cellular baseband.

Operacja polega na uruchomieniu podstawionej stacji bazowej GSM, która próbuje dokonać downgrade połączenia z 5G/4G/3G do starego 2G:

The attack involves a number of distinct steps. First, an IMSI catcher is used to downgrade target Samsung devices from 5G, 4G or 3G to the legacy 2G protocol.

Taka walizeczka-lewa stacja GSM wygląda mniej więcej tak:

Dalej jest już “prosto” – czyli wysyłka odpowiedniej komunikacji 2G, która powoduje wykonanie kodu na telefonie (w trakcie infekcji jest być wykorzystywana podatność 0day w obsłudze 2G).

~ms

Nie wierzę w krystaliczność Google, Microsoft czy Apple. To za duże ekosystemy, żeby sprzeciwiały się takim agencjom jak NSA albo CIA. Podatności są wprowadzane celowo, żeby umożliwić włamania do komputerów i telefonów. Jak się sprawa rypnie i z celowo wprowadzonego błędu zaczną korzystać np. Chińczycy, to wychodzi poprawka. Do oprogramowania otwartoźródłowego ciężej wprowadzić podatności, bo społeczność analizuje i testuje kod źródłowy.

Kilka lat temu Apple walczyło z Fbi w sprawie zostawienia luk w telefonach. Jak to się skończyło?

Pie*dolisz tak jakby nie bylo AOSP. Pojecie masz zerowe ale za to udalo ci sie zrobic kopiuj wklej cyrylica.

“nie przeżyje restartu telefonu do ustawień fabrycznych” – W ich oprogramowaniu może i nie.

Przywrócenie telefonu do ustawień fabrycznych, kasuje tylko część plików ze struktury plików. Dokładnie te część, do której ma dostęp użytkownik. Tam gdzie ma dostęp root, wszystko nadal zostaje. Na przykład plik licznika ile razy wkładasz kabel do gniazda i nie tylko. Exploit klasy privilege escalation robi tu robote.

No ładnie. To, że 2G jest nieszczelne, to było wiadome. Ale, że umożliwia infekcję, to już ciekawe.

samo 2G != obsługa 2G na danym telefonie

2G mozna wylaczyc, przynajmniej w Androidzie na Pixelu.

Ostatnio o tym było w Darknet Diaries Jack’a Rhysidera. EP:137

A gdzie jest lista obslugiwanych urzadzen z zalacznika? Ogolnie calosc wyglada jak lekko niedorozwiniety brat Pegasusa.

Ciekawe na ile skuteczny jest tryb blokady w iphonach.

przed jednym, ostatnim 0day – chronił

“is designed to leave no traces on the target device” – i w jaki sposób jest możliwe niezostawienie żadnego śladu, a jednocześnie zapewnienie persystencji?

zapewne to dla opcji (licencji) bez persystencji

A jak się mają Pegazusy, Predatory itp. do wszelkiej maści EMM (MDM,MAM itp.)? Czy ochrona EMM nie pomoże?

Najbezpieczniej posługiwać się tam-tam’em.

“umożliwiającym na zdalne zainfekowanie”????

a po polsku się nie da?