Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Konkurent Pegasusa w akcji. Wykryto właśnie ataki z wykorzystaniem SMSów. W użyciu podatności 0day na iPhone / Androida. Predator.

Citizen Lab donosi o aktywności narzędzia o nazwie Predator. Atak wykryto po analizie urządzenia należącego na byłego egipskiego parlamentarzystę, a spyware dostarczany był linkami wysyłanymi SMSem / WhatsApp-em / metodą ataku Man-in-The-Middle:

Between May and September 2023, former Egyptian MP Ahmed Eltantawy was targeted with Cytrox’s Predator spyware via links sent on SMS and WhatsApp. The targeting took place after Eltantawy publicly stated his plans to run for President in the 2024 Egyptian elections.

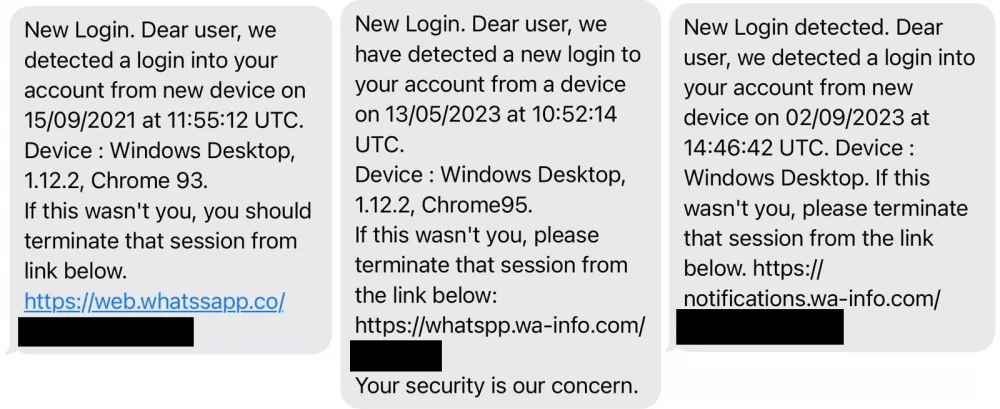

Przykładowe SMSy-podpuchy, mające na celu skłonić ofiarę do kliknięcia w link, wyglądały w ten sposób:

Jak czytamy, w użyciu były aż trzy podatności 0 day, które celowały w wersje iOS do 16.6.1 (włącznie):

CVE-2023-41991, CVE-2023-41992, CVE-2023-41993 designed to install Predator on iOS versions through 16.6.1.

Podatności zostały właśnie załatane – w iOS 16.7 oraz iOS 17.0.1.

Dość zaskakującym elementem jest wykorzystanie ataku MiTM w celu dostarczenia exploita, o czym pisze ekipa z Google:

exploit Intellexa został dostarczony poprzez atak „man-in-the-middle” (MITM), w którym osoba atakująca znajduje się pomiędzy ofiarą a witryną webową, do której ofiara nawiguje. Jeśli cel odwiedza witrynę internetową za pomocą protokołu HTTP, osoba atakująca może przechwycić ruch i wysłać celowi fałszywe dane, aby zmusić go do przejścia na inną (zainfekowaną) stronę.

The Intellexa exploit chain was delivered via a “man-in-the-middle” (MITM) attack, where an attacker is in between the target and the website they’re trying to reach. If the target is going to a website using ‘http’, then the attacker can intercept the traffic and send fake data back to the target to force them to a different website

Innymi słowy – ktoś nawiguje do strony po HTTP, a w magiczny sposób ktoś w odpowiedzi realizuje przekierowanie na stronę z exploitem. Exploit działa automatycznie, czyści ślady po sobie, … game over.

Dalsza ścieżka ataku wygląda względnie standardowo (czyli exploit na przeglądarkę Safari, ominięcie mechanizmu PAC – jednej z metod ochrony przed eksploitami, a następnie otrzymanie pełnych uprawnień kernela – czyli pełne przejęcie telefonu):

- CVE-2023-41993: Initial remote code execution (RCE) in Safari

- CVE-2023-41991: PAC bypass

- CVE-2023-41992: Local privilege escalation (LPE) in the XNU Kernel

The chain then ran a small binary to decide whether or not to install the full Predator implant. However, TAG was unable to capture the full Predator implant.

Na koniec jeszcze uruchomienie niewielkiego pliku sprawdzającego czy dany telefon jest wart tego, aby instalować na nim pełen spyware („jeśli nie – nie ma co ryzykować wykrycia i się usuwamy”).

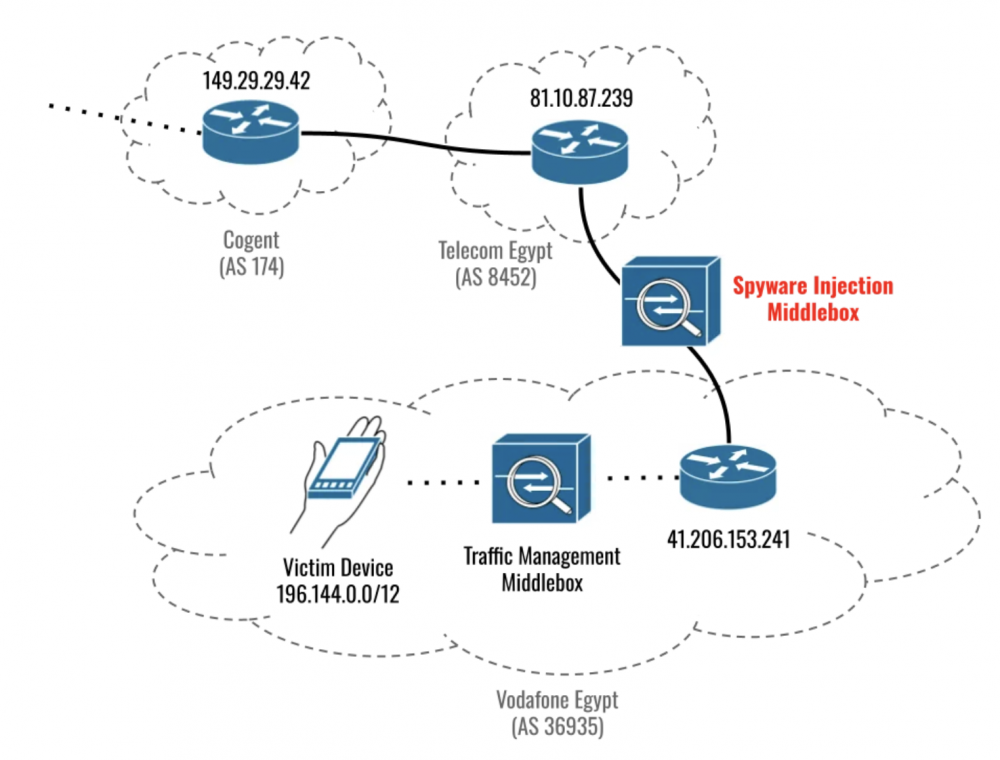

Zastanawiacie się, w jaki sposób wykonano atak MITM (czyli przechwycono czyjąś komunikację z telefonu do Internetu)? Pewną odpowiedź na to daje opracowanie od Citizen Lab (patrz: skrzyneczka na diagramie poniżej):

We conducted a test to understand where in the network the injection happened. Ultimately, we were able to localize the injection to a link between Telecom Egypt and Vodafone Egypt.

W skrócie – najprawdopodobniej Predator został zainstalowany przez jego klienta (egipski rząd) w odpowiednim miejscu krajowej infrastruktury sieciowej.

Być może niektórzy czytelnicy zagryzają teraz popcorn i czytają tekst z rozbawieniem – taki ten iPhone niby bezpieczny, a tu takie kwiatki. No więc mam złe wieści. W ramach opisywanej kampanii opisane są też ataki na Androida:

The attacker also had an exploit chain to install Predator on Android devices in Egypt. TAG observed these exploits delivered in two different ways: the MITM injection and via one-time links sent directly to the target. We were only able to obtain the initial renderer remote code execution vulnerability for Chrome, which was exploiting CVE-2023-4762.

Zatem podobnie – dystrybucja SMSem lub atakiem MITM, inna była tylko droga pierwszego wejścia – exploit na podatność 0day w Chrome, o której pisaliśmy kilka dni temu.

No dobra, ale czyś możemy zrobić jeśli ewentualnie obawiamy się tego typu ataków?

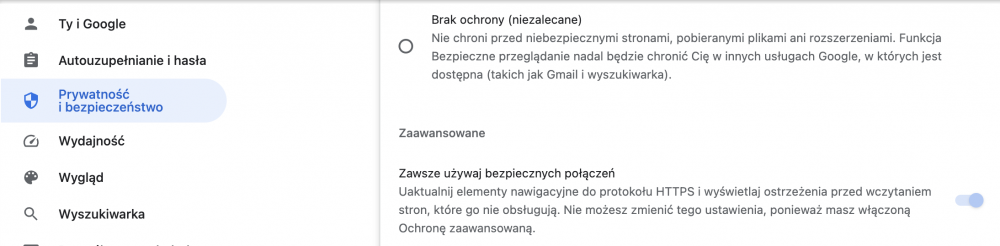

Na pewno warto ustawić swoją przeglądarkę tak aby używała tylko protokołu HTTPS. W Chrome ustawienie to nazywa się 'Zawsze używaj bezpiecznych połączeń’ (podobną opcję daje też Firefox)

Można też włączyć wspomnianą w komunikacie powyżej ’Ochronę zaawansowaną’ (które implikuje używanie przez przeglądarkę jedynie HTTPS).

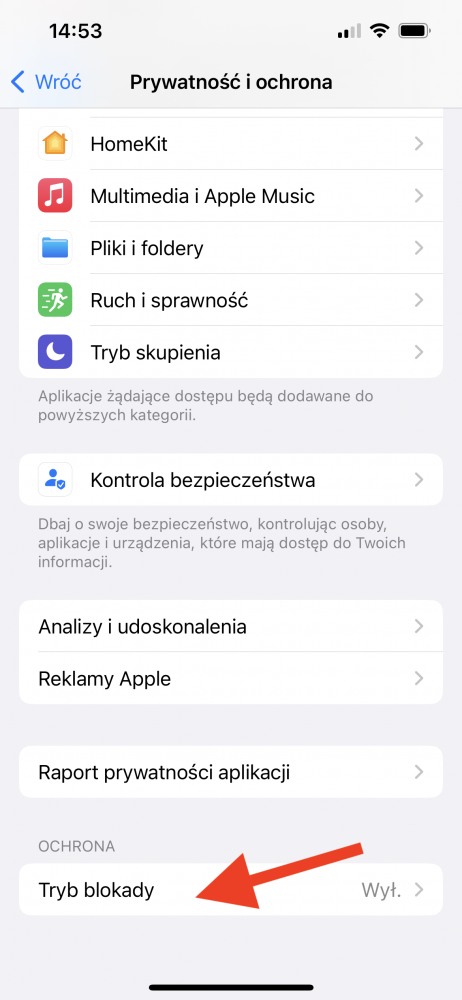

W iPhone warto rozważyć włączenie trybu blokady, który w dużej mierze chroni przed exploitami jak te opisywane w tekście:

~ms

„exploit Intellexa został dostarczony poprzez atak „man-in-the-middle” (MITM), w którym osoba atakująca znajduje się pomiędzy ofiarą a witryną webową, do której ofiara nawiguje. Jeśli cel odwiedza witrynę internetową za pomocą protokołu HTTP, osoba atakująca może przechwycić ruch i wysłać celowi fałszywe dane, aby zmusić go do przejścia na inną (zainfekowaną) stronę.”

https://sekurak.pl/u-mojego-kolegi-zaczely-dziac-sie-dziwne-rzeczy-w-sieci-domowej-wypadaly-z-bledem-certyfikaty-ssl-do-facebooka-do-banku-itd-zainfekowany-router-z-rosyjskim-dnsem/

PRZECIEŻ MITM NA ROUTERZE NIC NIE ROBI ZŁEGO I JAK ZRZUCA CERTYFIKATY TO SIĘ NIC NIE DZIEJE. Ach ci schizofrenicy wymyślają tylko głupoty, jakieś nieistniejące opisy ataków, heheszki.

„Na pewno warto ustawić swoją przeglądarkę tak aby używała tylko protokołu HTTPS. W Chrome ustawienie to nazywa się 'Zawsze używaj bezpiecznych połączeń’ (podobną opcję daje też Firefox)”

HA HA, w Chrome jest ta możliwość i śmiga, w EDGE bazującym na Chromium JUŻ NIE MA – (experimental, który się buguje). Ktoś pomyślał i zadbał, żeby było bezpieczniej.

—————————–

A w Polsce? :) Leci infekcja na każdego do okoła i biją sobie kase na biurokracji. A jak trzeba to podrzucają syfy, tworzą historie i przedłużają.

Zacznijmy od tego, ze tego typu ataki nie sa wymierzone w zwyklych ludzi bo podatnosci sa zbyt drogie aby mogly przypadkiem zostac wykryte.

tak, przy czym jak już są podatności znane, to szansa ataku rośnie (chociaż też nie jest jakaś bardzo duża)

A co z „Nokiami 3310”?

Czy uodparnia to na wszystkie ataki, nie licząc podstawionego BTS-a?

Przychodzą mi do głowy 3 wektory:

1. Sim Application Toolkit. – Na karcie operator (… czy tylko operator?) może zainstalować swoje menu. Domyślnie są tam jakieś horoskopy, ale przecież swego czasu np. mBank współpracował z ERĄ (niegdysiejsze T-Mobile) – dało się zdalnie zainstalować „apkę” ułatwiającą robienie przelewów itp. Polecenia szły prawdopodobnie jako spreparowane SMS-y. Więc skoro operator może, to czy ktoś inny też? I co taka aplikacja mogłaby zrobić? Może np. przejmować SMS-y nie tylko odpowiednio sformatowane, ale wszystkie i od każdego i… przesyłać dalej?

2. Błędna obsługa wiadomości SMS/EMS/MMS/innych:

– SMS-y push. – Kiedyś standardem była zdalna (automatyczna albo zainicjowana przez abonenta) konfiguracja MMS-ów albo internetu. Przychodziła jako specjalny SMS, „wykonywany” przez telefon (czasem nawet bez pytania „czy zmienić ustawienia?”). Czy można coś ugrać np. zmieniając APN od internetu na inny?

– SMS-y typu „flash”. – Znowu stare Nokie. Dało się wysłać SMS-a, który od razu się otwierał. Np. za pomocą programu LogoManager podpiętego kablem do 3210.

– Wiadomości EMS. „E” jak „enhanced”. Mogły przenieść prosty obrazek.

– MMS-y, które cały czas wyglądają na niedorobiony standard.

3. Możliwość aktualizacji softu OTA. To już nie 3310, tylko raczej sprzęt typu „feature phone” z kolorowym ekranem (ale jeszcze nie żadne Symbian ani BlackBerry) – niektóre modele oferowały możliwość aktualizacji oprogramowania przez GPRS/EDGE/3G. Zakładając, że producent hostował soft na dziś już porzuconym serwerze poza swoją główną domeną, a adres jest zahardcodowany w sofcie telefonu, jest ryzyko, że ktoś podstawi coś swojego.

Co o tym myślicie? Czy spotkaliście się z analizą wykonalności takich ataków?

Jeszcze przychodzi mi do głowy podmiana firmware – np. ktoś zostawia telefon poza zasięgiem wzroku (w hotelu), wracamy i mamy coś ekstra.