Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Jak NSA podsłuchiwało latami ruch VPN – heartbleed na Cisco PIX

Kolejny trup znaleziony w szafie po hacku teamu NSA.

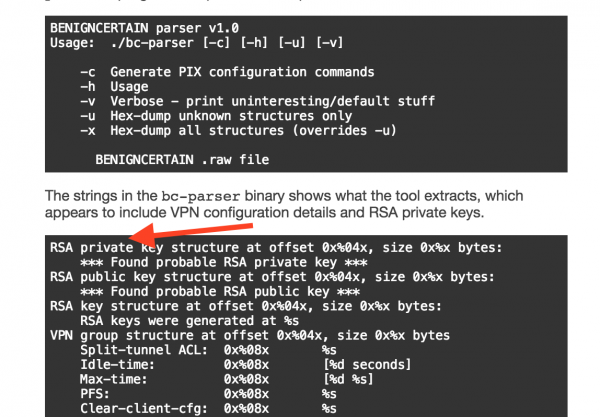

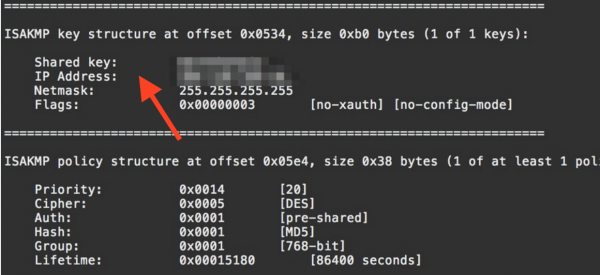

Tym razem chodzi o możliwość wysłania nieuwierzytelnionych pakietów protokołu IKE (wykorzystywanego w IPsec) w celu uzyskania zrzutów pamięci z urządzenia Cisco PIX (które już od co najmniej kilku lat nie jest supportowane). Z pamięci można uzyskać takie dane jak:

- klucze prywatne RSA

- klucze PSK do IPsec

- inne interesujące dane dotyczące konfiguracji urządzenia.

Nie przypomina to trochę podatności Heartbleed na OpenSSL?

Dla luki istnieje sprawnie działający exploit:

Warto też zwrócić uwagę na kilka ciekawych faktów:

- Mamy potwierdzenie że NSA mogło podsłuchiwać IPseca (pisał swego czasu o tym Snowden)

- Cały czas (mimo statusu EOL) wiele urządzeń typu PIX działa na całym świecie – Arstechnica pisze o ok 15 000 sieci globalnie używających cały czas PIX-a (dane via shodan)

- Osobiście stawiam na to, że i dla nowych urządzeń znanych producentów istnieją w arsenale NSA exploity tego typu – przypominam tu o tegorocznej podatności na Cisco ASA umożliwiającej bez uwierzytelnienia na pełną kompromitację urządzenia – błąd był związany z IPsec i zaprezentowany przez badacza raczej nie posiadającego wsparcia rządowego (czytaj wysokich budżetów).

Do samych podatności odnosi się też samo Cisco.

–ms

Dość ciekawie wyglądają w kontekście tego typu informacji twierdzenia ludzi odpowiadających za IT we wszelkiej maści poważnych instytucjach. Często gęsto słyszy się od takich decydentów, że to poważna instytucja i oni muszą mieć Cisco…

Mili Państwo: nie jest to pierwszy raz, kiedy autorzy Waszych artykułów używają zwrotu „kompromitacja urządzenia/systemu/czegokolwiek”. Mimo podobieństwa fonetycznego i pisemnego, „to compromise something” to nie to samo co „skompromitować coś”.

Można napisać „skutecznie zaatakować”, „przejąć kontrolę/informacje”, „uzyskać nieautoryzowany dostęp”, „pominąć kontrole/bramki bezpieczeństwa”.

Zdaję sobie sprawę, że to nie jest meritum artykułu i może być postrzegane jako czepialstwo, ale później inni nieświadomie powielają te błędy.