Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Cisco ASA – zdalne nieuwierzytelnione wykonanie kodu na urządzeniu poprzez dziurę w obsłudze IPsec

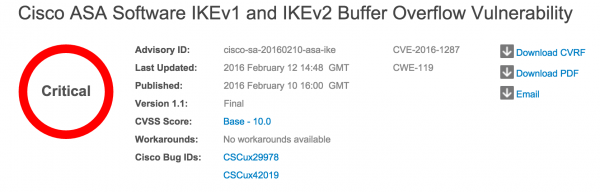

Ogłoszono właśnie krytyczną podatność (maksymalny CVSS Base score: 10) w urządzeniach Cisco ASA. Dostępna jest też duża ilość informacji o samym błędzie jak i szczegółach wykorzystania.

Oryginalna informacja od Cisco mówi tak:

The vulnerability is due to a buffer overflow in the affected code area. An attacker could exploit this vulnerability by sending crafted UDP packets to the affected system. An exploit could allow the attacker to execute arbitrary code and obtain full control of the system or to cause a reload of the affected system.

Ważne jest też to, że aby wykorzystać podatność nie potrzebne jest posiadanie uwierzytelnienia, wystarczy wysłać odpowiednio spreparowane datagramy UDP (dokładniej chodzi tu o komunikację IKE v1 lub v2) – z czego dodatkowo wynika, że aby atak się udał – urządzenie musi mieć włączoną obsługę IPsec.

Pamiętajmy dodatkowo – datagramy UDP można łatwo spoofować (tj. podrobić IP źródłowy pakietu, co może pozwolić ominąć ew. reguły na firewallu blokujące dostęp do portów 500 / 4500 UDP, wykorzystanych przez IKE).

Niektórzy donoszą, że błąd prawdopodobnie jest już wykorzystywany (albo mogą trwać tego próby). Cytowany wyżej blog isc2 podaje też szybki test na sprawdzenie czy jesteśmy podatni (w skrócie: czy mamy skonfigurowany IPsec):

To test if your device is vulnerable, check the running crypto maps:

ciscoasa# show running-config crypto map | include interface

A product is vulnerable if a crypto map is returned.

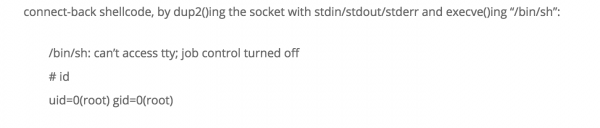

Co więcej, dokładny opis błędu + informacji o możliwości wykorzystania (łącznie z uzyskaniem reverse shella został udostępniony tutaj. Atakujący może uzyskać dostęp typu CLI lub klasyczny root-shell – do wyboru do koloru:

Podatne urządzenia:

- Cisco ASA 5500 Series Adaptive Security Appliances

- Cisco ASA 5500-X Series Next-Generation Firewalls

- Cisco ASA Services Module for Cisco Catalyst 6500 Series Switches and Cisco 7600 Series Routers

- Cisco ASA 1000V Cloud Firewall

- Cisco Adaptive Security Virtual Appliance (ASAv)

- Cisco Firepower 9300 ASA Security Module

- Cisco ISA 3000 Industrial Security Appliance

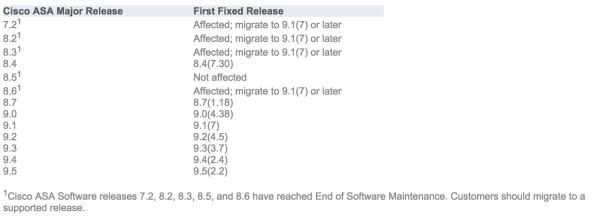

I wersje oprogramowania:

Na koniec – próbę wykorzystania podatności można relatywnie łatwo wykryć, wystarczy monitorować pakiety związane z fragmentacją w IKE:

Looking for the value of the length field of a Fragment Payload (type 132) IKEv2 or IKEv1 packet allows detecting an exploitation attempt. Any length field with a value < 8 must be considered as an attempt to exploit the vulnerability.

— Michał Sajdak