Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

GitHub udostępnił przypadkiem swój klucz prywatny RSA w publicznym repozytorium na GitHubie

O problemie donosi sam GitHub:

This week, we discovered that GitHub.com’s RSA SSH private key was briefly exposed in a public GitHub repository.

Jak widać chodzi o klucz prywatny SSH, a GitHub precyzuje dalej co może być zagrożone (tj. dostęp klientów do GitHuba po SSH):

we replaced our RSA SSH host key used to secure Git operations for GitHub.com. We did this to protect our users from any chance of an adversary impersonating GitHub or eavesdropping on their Git operations over SSH. This key does not grant access to GitHub’s infrastructure or customer data. This change only impacts Git operations over SSH using RSA. Web traffic to GitHub.com and HTTPS Git operations are not affected.

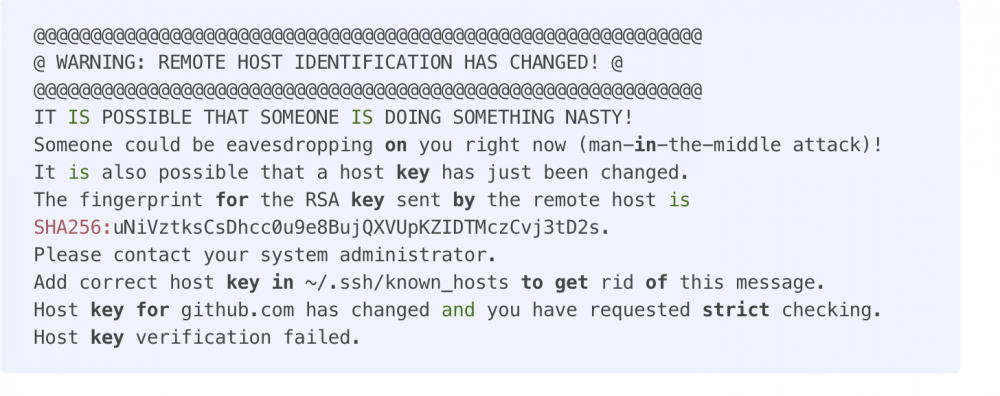

W każdym razie gdybyście zobaczyli po połączeniu do GitHuba (z wykorzystaniem SSH) taki komunikat:

… to nie należy go ignorować, bo może rzeczywiście ktoś robi 'something nasty’, chociaż bardziej prawdopodobnie że natknęliście się na problem opisywany w tym newsie (GitHub zmienił klucz) – więcej szczegółów odnośnie postępowania w takiej sytuacji – tutaj.

GitHub zaznacza jednocześnie, że jak na razie nie ma dowodów aby ktoś wykorzystał wycieknięty klucz w niecnych celach.

~Michał Sajdak

Czasem błędy się zdarzają

To jakaś prowokacja, taka ekspertka jak Paula Januszkiewicz na pewno by nie przeoczyła takiej podatności.

W tym co Micro$oft posiada

Głupcy klucze ujawniają

Coś dziwnego się też dzieje z certami na niektórych ich domenach. Na przykład docs.github.com, avatars.githubusercontent.com mają w tej chwili cert wystawiony na *.githubassets.com.

Helm charty rowniez maja bledny certyfikat:

error: code = Unknown desc = failed to pull and unpack image „ghcr.io/kedacore/keda:2.10.0”: failed to copy: httpReadSee │

│ ker: failed open: failed to do request: Get „https://pkg-containers.githubusercontent.com/ghcr1/blobs/sha256:50368130c08 │

│ 76c7d1201362caadea9003603b02c2012f0295bf90c1d003668c2?se=2023-03-24T20%3A50%3A00Z&sig=B7BYVex5QfU71aPSg0EG6ax3YfVhbqLfT8 │

│ lsTJJoJpg%3D&sp=r&spr=https&sr=b&sv=2019-12-12”: x509: certificate is valid for *.githubassets.com, githubassets.com, no │

│ t pkg-containers.githubusercontent.com

Wręcz przeciwnie – jeśli tego komunikatu nie będzie, to oznacza to, że serwer używa upublicznionego klucza prywatnego. A wiemy, że na prawdziwych serwerach GitHub-a ten klucz już nie działa…

Można zrobić wyciek lewego klucza żeby zająć hakerów na jakiś czas i zobaczyć jakie jest zainteresowanie. Takiej akcji nie powstydziłby się sam J23.

Pamiętam podobną akcje. Było coś że serwer z wewnętrznej sieci jest dostępny publicznie i można pobrać dane. Jak sie później okazało była to część operacji mającej na celu zwabienie krakerów do honeypota 🤣