Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

FBI ingeruje w zhackowane routery domowe. Powód? Urządzenia były wykorzystywane do atakowania infrastruktury krytycznej USA. W tle grupy hackerskie z Chin.

Wiadomości o kolejnych atakach chińskich grup APT to codzienność. Tym razem jednak operacje grupy Volt Typhoon, o której już pisaliśmy zostały w dość niekonwencjonalny sposób powstrzymane przez zatwierdzone sądowo działania Federalnego Biura Bezpieczeństwa.

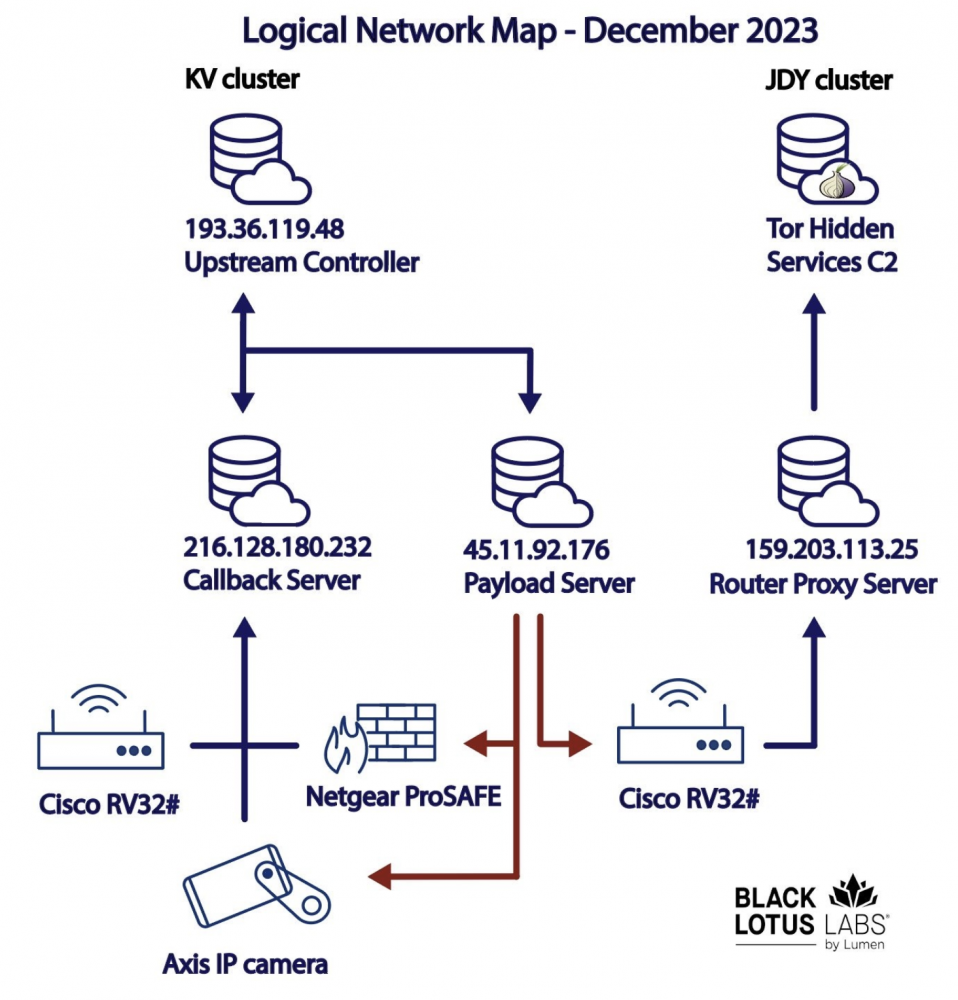

Urządzenia sieciowe, takie jak routery klasy SOHO (small office/home office) bywają zaniedbywane przez producentów. Wsparcie dla tego typu produktów wygasa stosunkowo szybko, a łatki na urządzenia „end of life” należą do rzadkości. To właśnie takie urządzenia były wykorzystywane przez Volt Typhoon do budowy botnetu, który miał zagrażać infrastrukturze krytycznej USA. Wykorzystanie urządzeń sieciowych, kamer, a nawet urządzeń IoT do budowy botnetów to nie nowa, za to bardzo skuteczna technika umożliwiająca chociażby wygenerowanie całkiem potężnego ruchu sieciowego, który może zostać wykorzystany do przeprowadzania DDoS-ów. Dodatkowo przejęcie urządzeń należących do Amerykanów umożliwiło użycie ich w charakterze proxy, co mogło maskować działania i utrudniać ich zablokowanie.

FBI otrzymało zgodę na dezaktywowanie malware’u wykorzystanego do budowy KV botnetu z zainfekowanych urządzeń na terenie Stanów Zjednoczonych. Jak czytamy w opublikowanych dokumentach, Biuro wykonywało zdalnie komendy na urządzeniach w celu ich odłączenia od botnetu. Działania te miały zapobiec też ponownej infekcji urządzeń do momentu ich restartu. Służby zapewniają, że podjęte kroki nie mają wpływu na normalne działanie routera, co może wskazywać na zablokowanie komunikacji z serwerami C&C np. przez odpowiednią regułę firewalla czy przekierowanie domeny wykorzystywanej przez malware na adres pętli zwrotnej (localhost). Sam malware, jak i zastosowane metody prewencji nie przetrwają restartu urządzenia, co sugeruje, że zmiany w pamięci nieulotnej urządzenia nie zostają wprowadzone. Aby zapobiec kolejnym infekcjom już po reboocie, FBI zamierza skontaktować się z ISP, aby oni poinformowali swoich klientów o zagrożeniu.

W opisie brakuje konkretnych podatności, które zostały wykorzystane przez malware oraz sposobu, w jaki FBI miało wprowadzać blokady na urządzeniach sieciowych. Wcześniejsze działania grupy VT skupiały się na urządzeniach SOHO takich jak Cisco RV320, Drytek Vigor2960 czy firewallach NETGEARa, więc możliwe, że chodzi o kampanię opisaną przez Black Lotus Labs.

To nie pierwszy raz kiedy FBI aktywnie włącza się do walki z APT.

~fc

Czeli by to nie był ten kraj w kerym zakazali openwrt na routerach?

Jaki kraj tacy bohaterzy. Apropo tej sytuacji teraz Meksyk-USA gdzie Biden destabilizuje kraj emigrantami. Emerytowane śpiochy z fbi sie obudziły i apeluja do Bidena o zaprzestanie. Meksyk stawia mury władza federalna je burzy. Nowa wojna secesyjna, a to próba zwykła udawania że się coś robi. Przestali sami kontrolować swoje botnety.

Jakby władzy zależało na wolności to by uczyli ludzi, że router powinien służyć tylko do NATowania pakietów.

W III WS Ameryke będą destabilizować agenty. Juri Bezmenow.

To jak zakazać palenia węglem, a jednocześnie szczuć na Rosje.

Agentura najgłośniej zawsze krzyczy.

A co nas czeka jak w USA będzie wojna domowa to się można domyslac. Zapasy zywnosci, wody, antybiotyki, paliwo polecam.