Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Tym razem wymagane jest posiadanie lokalnych uprawnień w systemie, więc jest to podatność klasy privilege escalation. Z drugiej strony błąd występował aż od 9 lat (od kernela ~2.6.22) i jest spora szansa, że podatne mogą być i Androidy. Arstechnica pisze w sposób dość alarmujący:

Most serious” Linux privilege-escalation bug ever is under active exploit (…) urking in the kernel for nine years, flaw gives untrusted users unfettered root access.

Błąd został załatany parę dni temu, więc zapewne będzie Was czekać sporo rebootów w najbliższym czasie… szczególnie, że exploit wygląda na dość stabilny:

Any user can become root in < 5 seconds in my testing, very reliably. Scary stuff.

The vulnerability is easiest exploited with local access to a system such as shell accounts. Less trivially, any web server/application vulnerability which allows the attacker to upload a file to the impacted system and execute it also works.

Bug polega na możliwości uzyskania dostępu typu write do pewnych obszarów pamięci, do których zwykły użytkownik nie powinien móc pisać i podapada też pod klasę Race Condition (ktoś ostatnio w komentarzach pisał u nas, że to takie rzeczy się nie zdarzają :P)

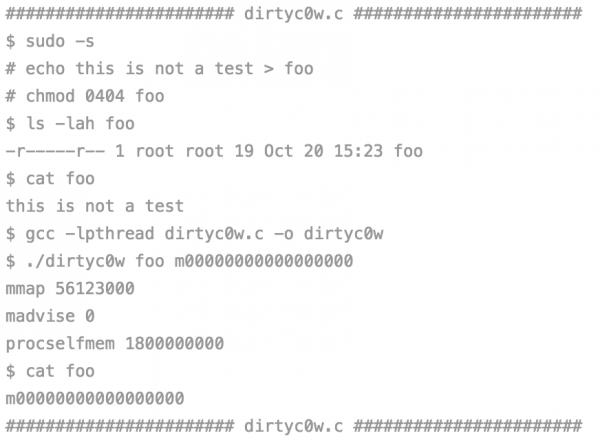

Proof of Concept pokazuje jak można pisać do pliku (np. którego właścicielem jest root) bez żadnych uprawnień:

–ms

Ale wyczerpujący artykuł

no w linkowanych artkach z arsa czy guardiana masz tony dalszych linków :)

przekonał

* Knock, knock.

* Race condition,

* Who is there?

prz@domowy:~$ sudo -s

[sudo] hasło użytkownika prz:

prz nie występuje w pliku sudoers. Ten incydent zostanie zgłoszony.

Jak mi przykro..

Dlatego właśnie u mnie:

$ sudo -s

bash: sudo: nie znaleziono polecenia

;-)

No to możesz czuć sie bezpiecznie….

Na slacku 13.37.0/kernel 2.6.37.6 wygląda ze niema brudnej krowy

Czy ktoś wie, czy jest już jakiś tool do rootowania Androida? Coś jak towelroot?

Zobacz tu: https://sekurak.pl/rootowanie-androida-od-wersji-1-0-wszystko-dzieki-dirty-cow-do-pobrania-poc/

Slackware 14.2 kernel 4.4.5

Grsec zatrzymuje atak

po in dirtycow$ ./dirtycow-mem

[*] range: 3a6aa239000-3a6aa3f9000]

[*] getuid = 3a6aa305b30

[*] mmap 0x3a6aa03d000

[*] exploiting (patch)

dirtycow-mem: open(“/proc/self/mem”: Permission denied

Inny exploit z wykorzystaniem PTRACE też zatrzymany .

Wszystkie PoC-e z githab zatrzymane dzieki Grsec.