Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Cyberprzestępcy masowo wykorzystują krytyczną lukę w kamerach IP Hikvision

Wydawać by się mogło, że stare podatności nie mogą stanowić realnego problemu. Teoretycznie administratorzy dawno wdrożyli stosowne poprawki, a cyberprzestępcy znaleźli sobie inne, nowe podatności. Niestety w przeszłości wielokrotnie zdarzało się, że stare i dobrze rozpoznane błędy cieszyły się niesłabnącym powodzeniem, a czasami nawet przeżywały swoją drugą młodość. Problem ten staje się szczególnie odczuwalny w przypadku IoT, gdzie tryb wydawania poprawek bezpieczeństwa pozostaje niejasny, a bezpieczeństwo oprogramowania często pozostawia wiele do życzenia. W tym miejscu warto przytoczyć stary dowcip o IoT mówiący, że “s” w IoT oznacza bezpieczeństwo (security). 🙂

TLDR:

- Stara, krytyczna aktywnie wykorzystywana podatność w kamerach IP Hikvision

- Odnotowano znaczący wzrost złośliwych żądań

- Najwyższa możliwa ocena 10.0 w CVSS 3.0

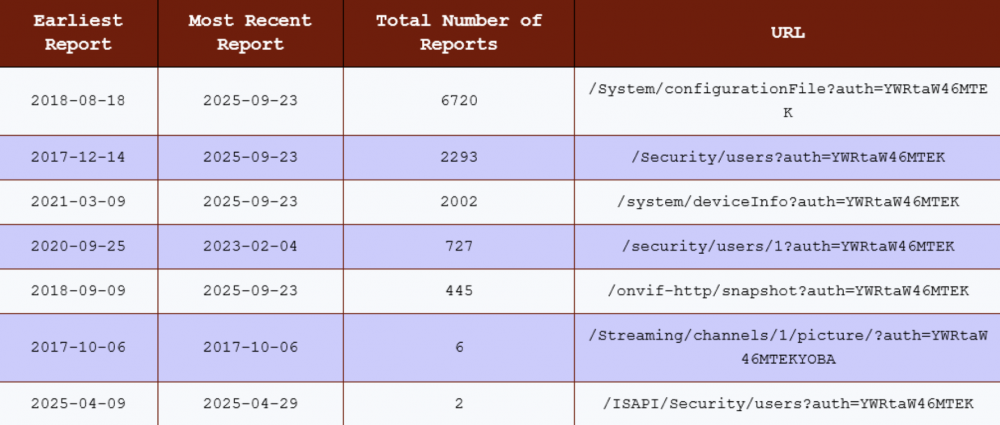

Udowodnił to Johannes B. Ullrich z SANS.eu. W wystawionym publicznie honeypocie odnotował on bowiem wzrost zainteresowania (ze strony botów) adresami URL związanymi z urządzeniami Hikvision. Jego szczególną uwagę przykuło żądanie GET zawierające ciąg base64.

The full request:image of the http request explained on the site.

GET /System/deviceInfo?auth=YWRtaW46MTEK

Host: 3.87.70.24

User-Agent: python-requests/2.32.4

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

The „auth” string caught my attention, in particular as it was followed by a base64 encoded string. The string decodes to admin:11.

This „auth” string has been around for a while for a number of Hikvision-related URLs. Until this week, the particular URL never hit our threshold to be included in our reports. So far, the „configurationFile” URL has been the most popular. It may give access to additional sensitive information.

Badacz zwraca uwagę, że komunikat bezpieczeństwa Hikvision dotyczący podatności jest – delikatnie mówiąc – zdawkowy, jednak poszukiwania w internecie w kierunku pasującego PoC prowadzą do CVE-2017-7921. Dokonane obserwacje mogą sugerować, że określone wersje oprogramowania Hikvision mogą akceptować wskazane poświadczenia. Podatność ta w CVSS 3.0 otrzymała maksymalną ocenę 10.0. Na powagę sytuacji wpływa także możliwość łatwej automatyzacji ataków. Uzyskany nieautoryzowany dostęp do urządzenia może posłużyć atakującym do poznania haseł użytkowników i – jeśli stosują takie same lub podobne – do dostępu do innych systemów, a także jako punkt przesiadkowy do dalszych działań ofensywnych wewnątrz organizacji. Badacz zauważa, że używanie danych uwierzytelniających w adresach URL nie jest dobrą praktyką, ponieważ mogą one wyciekać do logów, jednak zapewne jest stosowane ze względu na wygodę (możliwość stosowania linków, które automatycznie logują do panelu). Ponadto jednym z problemów, z jakimi zmagają się rejestratory CCTV jest to, że często posiadają one podłączoną jedynie mysz, co w pewnym sensie wymusza na użytkownikach stosowanie słabych haseł.

Warto mieć świadomość błędów bezpieczeństwa występujących w wykorzystywanym przez nas oprogramowaniu. Niestety czasami niezbyt przejrzysta polityka informowania o problemach oraz opieszałość w wydawaniu poprawek bezpieczeństwa sprawiają, że nie możemy w pełni polegać na dostawcach oprogramowania. Szczególnie w takich sytuacjach zalecana jest ścisła kontrola dostępu do naszych zasobów, przemyślana segmentacja sieci, właściwa polityka haseł i stała kontrola logów.

~pu

No ok – ale wtedy jaka marka lepiej się sprawdzi?

„Polski” Pixir? Dahua?

Raczej Hanwha, ponieważ mimo wszystko jednak aktualizują nawet stare urządzenia, co prawda po presji ale jednak.

CCTV najlepiej powinno być w osobnej podsieci, i osobnym vlanie z bardzo restrykcyjnym firewall. Dostęp tylko z określonych adresów LAN ewentualnie VPN. Jak wszyscy wiemy w skrócie IoT literka s jest od security, więc nawet bym nie rozważał wykonywania updateów.

Najlepiej to się sprawdzi trzymanie chińskiego monitoringu w osobnym VLANie.

Najlepszą metodą jest wydzielenie offline sieci dla tego typu urządzeń.

Raczej jedno dziadostwo. Nie wystawiać nic na zewnątrz bezpośrednio. Jak coś to przez p2p. A najlepiej VPN.

Po prostu nie wystawiać urządzeń publicznie. Dahua to strata czasu w dłuższej perspektywie. Poza tym, aktualizacja oprogramowania.

Dahua jest to samo, od roku czasu polecam i montuję kamery Kenik od polskiego producenta eltrox. Produkcja w Chinach ale są na dobrej drodze do własnej produkcji.

Tylko Novus

To jest niestety problem, głównie ze względu na koszty.

Hik robi dobry sprzęt za niezłe pieniądze (zwłaszcza wyższe modele), ale oprogramowanie to dramat, a aktualizacje to żart, właściwie nie istnieją. Wystarczy powiedzieć, że jeszcze do niedawna większość ich kamery wymagała IE i kontrolki ActiveX, żeby używać interface web.

Na pewno Axis jest znacznie lepszy od tym względem, ale też niestety znacznie droższy.

Do domu poleciłbym chyba Ubiquiti, które na fajne kamery, rozsądne ceny, w miarę dobre zabezpieczenia i regularnie aktualizuje sprzęt.

Hik może być, pod warunkiem, że jest za firewall z sensownymi zasadami.

Żadna. Tylko separacja sieci i wgląd do kamer przez vpn zero trust.

Kazda lub zadna. Tego typu rzeczy nie powinny byc wystawione do publicznej sieci, tym bardziej do internetu.

Hik, Dahua i reszta to ta sama klasa chińczyka. Z resztą mało który produkt iot ma s (od security) w procesie projektowania. Tu nie o markę idzie a o zabezpieczenie się. Zwyczajnie CCTV trzymasz w osobnym vlanie i nie wystawiasz na świat.

BCS/Dahua – po zakupie jak nie ma wgranego to najnowszy soft + użytkownicy z ograniczeniem. I oczywiście wyłączamy wszystkie konta z jedynkami, szòstaki, ósemkami :-). Oczywiście trzeba przemyśleć czy używamy p2p ( chmura bcs/Dahua) czy wykupujemy zewnętrzne IP i nie dzielimy się z chińczykami obrazem z naszych kamer ;-)

PROVISION

Dobrze rozumiem, że problem dotyczy kamer, na których nie zostały zainstalowane dostępne od dawna poprawki bezpieczeństwa? Jeśli tak, to straszna sensacja i odkrycie, takie same jak odkrycie znanych podatności i luk w nigdy nie aktualizowanym Windowsie…

P E G A S U S

Każda marka, tylko aktualna i nie wystawiona do świata ;)

Taka którą będziesz łatał gdy pojawi się update

To sie tyczy tylko kamer IP czy rekorderow hika tez?

Dahua jeszcze lepsza. Aplikacja na telefon z kazdej wersji coraz lepsza. Rok temu zakladanie konta bylo dla chetnych. Ostatnie wypusty juz obowiazkowe. I stoisz u klienta jak idiota, ten musi wklepac email, haslo, kod w 60 sekund. Potem instalator musi podac haslo administratora w aplikacji, bo inne zalozone nie wchodzi. I co ktorys dzis cos poprzestawiaja i znikaja kamery, poprzestawiane obrazy, nie nagrywa, bo grzebia i przestawiaja. Kiedys ustawialem konto minimalne dla aplikacji i zero telefonow przez 3 lata. A teraz haslo administratora lata w aplikacji. Robienie z ludzi idiotow

Lepiej sięgać po dobre polskie produkty, ja od lat robię na NOVUS z AAT Systemy ;)

Czy mając takie nieaktualizowane kamery w domu, za NATem coś ryzykuję?

Dostęp przez chmurę producenta jest tylko do danych z rejestratora.