Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Cyberprzestępcy masowo wykorzystują krytyczną lukę w kamerach IP Hikvision

Wydawać by się mogło, że stare podatności nie mogą stanowić realnego problemu. Teoretycznie administratorzy dawno wdrożyli stosowne poprawki, a cyberprzestępcy znaleźli sobie inne, nowe podatności. Niestety w przeszłości wielokrotnie zdarzało się, że stare i dobrze rozpoznane błędy cieszyły się niesłabnącym powodzeniem, a czasami nawet przeżywały swoją drugą młodość. Problem ten staje się szczególnie odczuwalny w przypadku IoT, gdzie tryb wydawania poprawek bezpieczeństwa pozostaje niejasny, a bezpieczeństwo oprogramowania często pozostawia wiele do życzenia. W tym miejscu warto przytoczyć stary dowcip o IoT mówiący, że “s” w IoT oznacza bezpieczeństwo (security). 🙂

TLDR:

- Stara, krytyczna aktywnie wykorzystywana podatność w kamerach IP Hikvision

- Odnotowano znaczący wzrost złośliwych żądań

- Najwyższa możliwa ocena 10.0 w CVSS 3.0

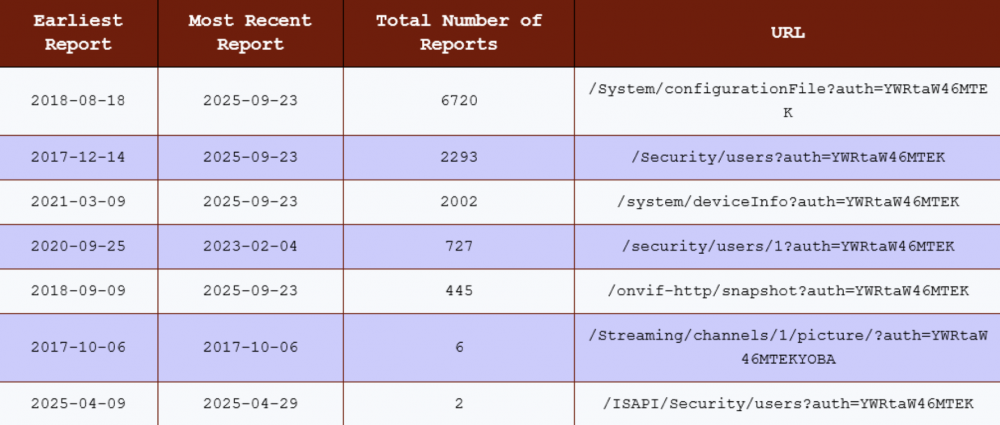

Udowodnił to Johannes B. Ullrich z SANS.eu. W wystawionym publicznie honeypocie odnotował on bowiem wzrost zainteresowania (ze strony botów) adresami URL związanymi z urządzeniami Hikvision. Jego szczególną uwagę przykuło żądanie GET zawierające ciąg base64.

The full request:image of the http request explained on the site.

GET /System/deviceInfo?auth=YWRtaW46MTEK

Host: 3.87.70.24

User-Agent: python-requests/2.32.4

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

The „auth” string caught my attention, in particular as it was followed by a base64 encoded string. The string decodes to admin:11.

This „auth” string has been around for a while for a number of Hikvision-related URLs. Until this week, the particular URL never hit our threshold to be included in our reports. So far, the „configurationFile” URL has been the most popular. It may give access to additional sensitive information.

Badacz zwraca uwagę, że komunikat bezpieczeństwa Hikvision dotyczący podatności jest – delikatnie mówiąc – zdawkowy, jednak poszukiwania w internecie w kierunku pasującego PoC prowadzą do CVE-2017-7921. Dokonane obserwacje mogą sugerować, że określone wersje oprogramowania Hikvision mogą akceptować wskazane poświadczenia. Podatność ta w CVSS 3.0 otrzymała maksymalną ocenę 10.0. Na powagę sytuacji wpływa także możliwość łatwej automatyzacji ataków. Uzyskany nieautoryzowany dostęp do urządzenia może posłużyć atakującym do poznania haseł użytkowników i – jeśli stosują takie same lub podobne – do dostępu do innych systemów, a także jako punkt przesiadkowy do dalszych działań ofensywnych wewnątrz organizacji. Badacz zauważa, że używanie danych uwierzytelniających w adresach URL nie jest dobrą praktyką, ponieważ mogą one wyciekać do logów, jednak zapewne jest stosowane ze względu na wygodę (możliwość stosowania linków, które automatycznie logują do panelu). Ponadto jednym z problemów, z jakimi zmagają się rejestratory CCTV jest to, że często posiadają one podłączoną jedynie mysz, co w pewnym sensie wymusza na użytkownikach stosowanie słabych haseł.

Warto mieć świadomość błędów bezpieczeństwa występujących w wykorzystywanym przez nas oprogramowaniu. Niestety czasami niezbyt przejrzysta polityka informowania o problemach oraz opieszałość w wydawaniu poprawek bezpieczeństwa sprawiają, że nie możemy w pełni polegać na dostawcach oprogramowania. Szczególnie w takich sytuacjach zalecana jest ścisła kontrola dostępu do naszych zasobów, przemyślana segmentacja sieci, właściwa polityka haseł i stała kontrola logów.

~pu

No ok – ale wtedy jaka marka lepiej się sprawdzi?

„Polski” Pixir? Dahua?