Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Badacze publikują narzędzie do odzyskiwania plików po ataku Rhysdia ransomware

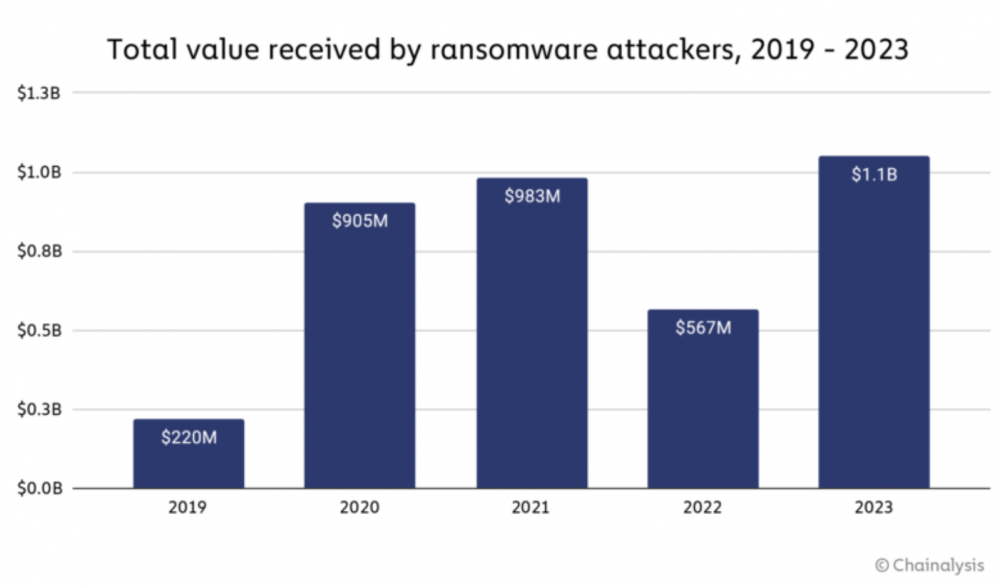

Zdecydowanie najbardziej dochodowym zajęciem cyberzbójów jest utrudnianie ludziom życia przez szyfrowanie danych i ewentualnie szantaż publikacją wykradzionych materiałów. Ofiarami ransomware padały już szpitale, olbrzymie firmy, szkoły, banki oraz instytucje państwowe. Według analizy Chainalysis, w samym tylko roku 2023, łączna wysokość wpłat okupów na konta przestępców przekroczyła miliard USD.

Jest to kolejny rekord świadczący o niesłychanej popularności tego rodzaju ataków. Przytoczona statystyka pokazuje też, że rok 2022 był raczej wyjątkiem niż odwróceniem trendu. Autorzy wspomnianej analizy upatrują zmian przede wszystkim w przekierowaniu priorytetów grup ransomware na duże organizacje, które dysponują większymi środkami. Zwiększa to oczywiście sumaryczną wartość wypłat, jednak nie należy pomijać faktu, że zwiększyła się także liczba drobniejszych wpłat, która wynika z szerokiej aktywności grup korzystających z mniej zaawansowanych rodzin ransomware jak Dharma i Phobos. Rok 2022 był też wyjątkowy pod względem wybuchu dużego konfliktu w Europie, co spowodowało zmianę struktur w grupach ransomware. Działanie niektórych zostało powstrzymane, ponieważ operowały z rejonów objętych działaniami wojennymi, inne przemodelowały swoje operacje i skupiły się na działaniach destrukcyjnych oraz wywiadowczych. Ponadto niektóre grupy, takie jak Hive, zostały rozbite przez skoordynowane akcje służb. Niestety nic nie wskazuje na to, żeby częstotliwość ataków ransomware miała się zmniejszyć.

Pojawiają się jednak też dobre wieści, takie jak ta. Badaczom z Uniwersytetu Kookmin oraz z KISA (Koreańskiej Agencji odpowiedzialnej za zarządzanie adresacją IP, ASN-ami czy krajową TLD) udało się znaleźć podatność w ransomware Rhysdia. Wykryta luka pozwoliła na odtworzenie wewnętrznego stanu generatora liczb losowych z czasu infekcji. A to pozwala na ponowne wygenerowanie klucza użytego do szyfrowania danych. To pierwszy taki przypadek złamania tego szczepu malware (wcześniej udało się wykorzystać luki w implementacji złośliwego oprogramowania np. z rodziny Magniber). Klucz deszyfrujący jest dostępny na stronie KISA.

CISA i FBI wspólnie ostrzegały przed Rhysdia pod koniec ubiegłego roku w ramach akcji #StopRansomware. Gangi posługujący się tym narzędziem najczęściej realizują dostęp do sieci przez publicznie dostępne usługi, np. VPN. Te ostatnie stały się celem ataków wielu aktorów po publikacji ostatnich podatności Ivanti oraz Fortigate.

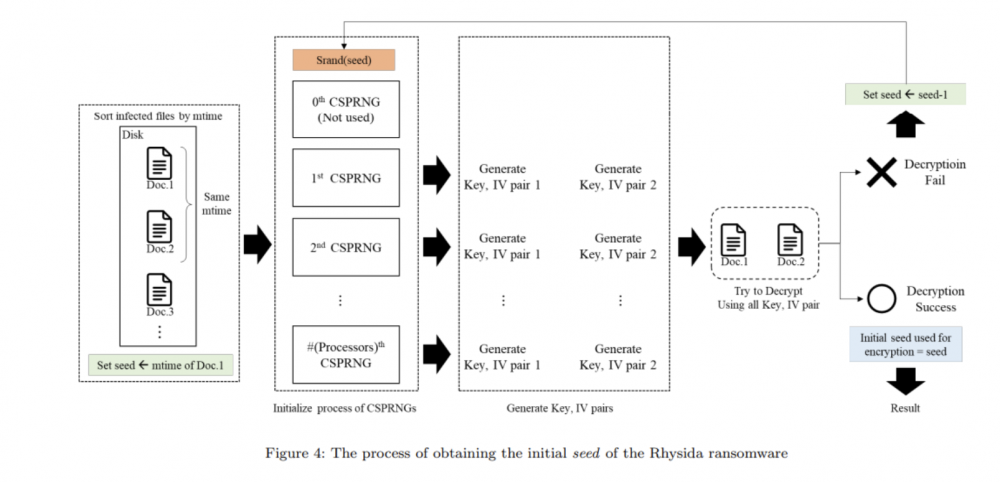

Jak udało się zauważyć autorom publikacji, Rhysdia używa kryptograficznie bezpiecznego generatora liczb pseudolosowych (CSPRNG) opartego na algorytmie ChaCha20, konkretnie implementacji dostępnej w bibliotece LibTomCrypt. Obserwacje naukowców pozwoliły na zrozumienie sposobu wykorzystania generatorów i ich inicjalizacji, kolejność szyfrowania plików oraz użycia wygenerowanych liczb losowych do szyfrowania plików. W konsekwencji udało się odzyskać ziarno CSPRNG i odtworzyć klucz oraz wektor inicjalizacyjny. Dzięki tym informacjom udaje się odszyfrować dane zaszyfrowane przy pomocy algorytmu AES- 256-CTR.

Zabezpieczenie infrastruktury przed atakiem ransomware to kluczowy element prewencji, należy jednak zaplanować też działania na wypadek infekcji i utraty danych. Najsensowniejsze będzie oczywiście cykliczne tworzenie kopii zapasowych offline, tak aby i one nie zostały zaszyfrowane. Jeśli do ataku już dojdzie, warto zachować nośniki, ponieważ publikacje kluczy czy tworzenie narzędzi do odszyfrowania to nie jednostkowe przypadki. Nie należy jednak polegać na służbach i badaczach bezpieczeństwa jako jedynej linii obrony :)

~fc