Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Hakerzy z Korei Północnej prowadzą nową kampanię cyber szpiegowską. Na celowniku placówki dyplomatyczne

Badacze z Trelix Advanced Research Center wykryli nową kampanię cyber szpiegowską wymierzoną w placówki dyplomatyczne w różnych regionach Korei Południowej. Od marca do lipca bieżącego roku zaobserwowano ponad 19 ataków spear-phishingowych, której celem były ambasady dyplomatyczne zlokalizowane na całym świecie. Za atakiem stoi prawdopodobnie ta sama grupa APT. Treści wiadomości odwzorowywały oficjalną korespondencję dyplomatyczną, co skutkowało wysoką skutecznością ataku.

TLDR:

- Grupa hakerska powiązana z Koreą Północną, znana pod nazwą Kimsuky (APT43) prowadzi wielomiesięczną kampanię cyber szpiegowską wymierzoną w zagraniczne placówki dyplomatyczne w Korei Południowej.

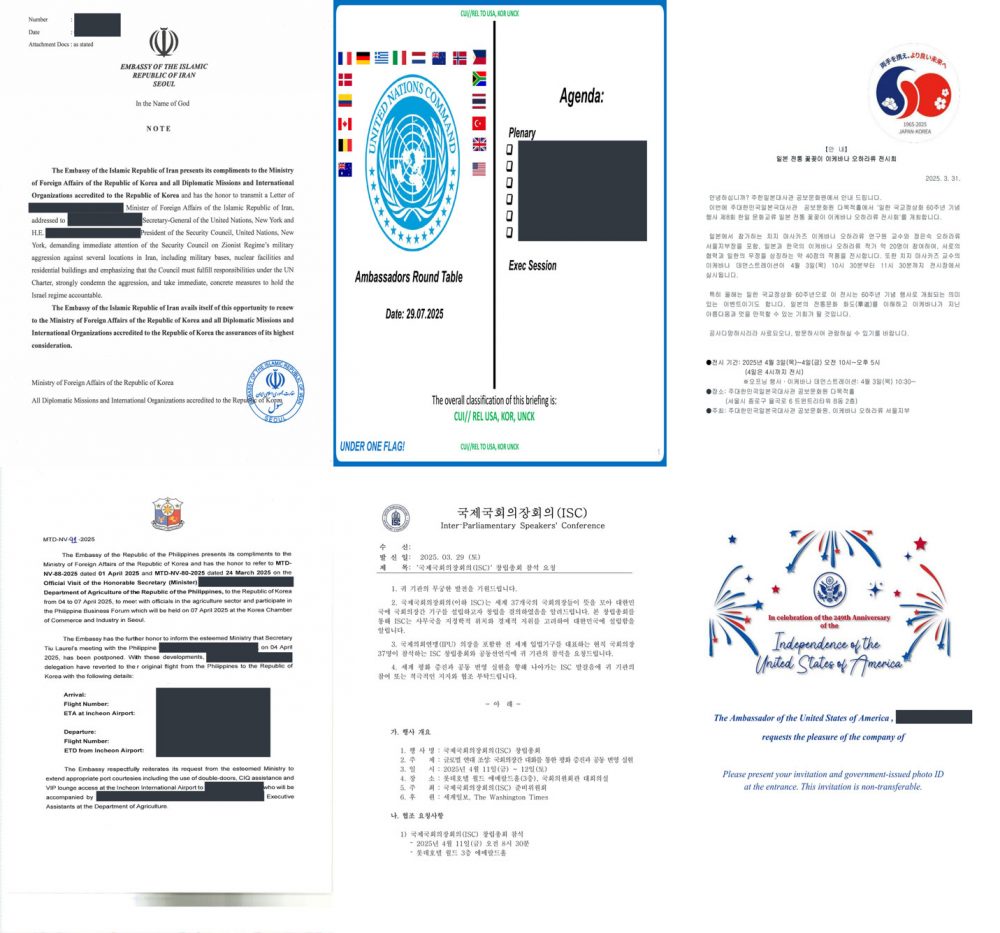

- Atakujący, podszywając się pod urzędników państwowych rozsyłali wiadomości phishingowe przypominające oficjalną korespondencję dyplomatyczną. Do wiadomości dołączane był archiwa ZIP, imitujące listy od ambasadorów, oficjalne zaproszenia lub protokoły ze spotkań.

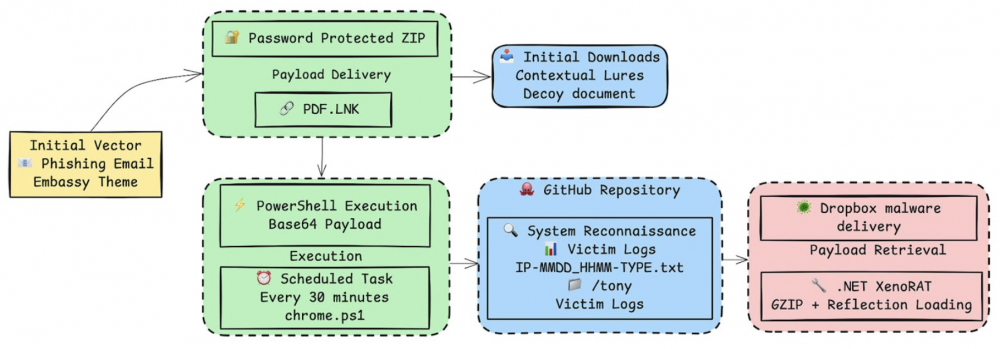

- W rzeczywistości archiwa ZIP zabezpieczone hasłem, zawierały plik z rozszerzeniem .LNK, który po otwarciu uruchamiał w tle skrypt PowerShell. Jego zadaniem było nawiązanie komunikacji z serwerem Command & Control (C2), hostowanym na platformie GitHub, w celu pobrania oraz instalacji trojana XenoRAT.

- Malware umożliwiał atakującym przejęcie kontroli nad systemem ofiary, co pozwalało m.in. na niepostrzeżone wykradanie danych.

Jak widać na powyższym schemacie, atak składał się z wielu etapów.

Etap 1. Phishing

Pierwszym etapem ataku było rozsyłanie wiadomości phishingowych, podszywających się pod oficjalną korespondencję dyplomatyczną. Wiadomości dotyczyły m.in. bieżących spraw międzynarodowych, zaproszeń na oficjalne przyjęcia, listy wydarzeń o tematyce militarnej. Do wiadomości dołączony był załącznik zawierający szablon oficjalnego pisma/dokumentu mający potwierdzić autentyczność wiadomości. Załącznik został zaszyfrowany za pomocą hasła dostępowego, aby z jednej strony ominąć skanery antywirusowe dostawców usług pocztowych, a z drugiej strony podkreślić wrażliwość przekazywanych informacji.

W ramach analizowanej kampanii, atakujący przygotowali szeroki zestaw dokumentów, które miały na celu zwiększenie skuteczności ataku.

Wykryto ponad 54 unikalnych PDFów, poruszających wiele obszarów tematycznych w różnych językach. Z przeprowadzonej analizy wynika, iż ponad 40% dokumentów posiadało oficjalny szablon not dyplomatycznych, co dodatkowo zwiększało wiarygodność atakującego.

Etap 2. Infekcja malware

Nieświadomy użytkownik pobierał załącznik, a następnie używając hasła umieszczonego w treści maila otrzymywał dostęp do pliku przypominającego na pierwszy rzut oka dokument PDF (de facto pliku z rozszerzeniem .LNK z ikoną pdf). W celu nakłonienia ofiary do otworzenia dokumentu atakujący nadał mu wiarygodną nazwę, powiązaną z tematem wiadomości. Otwarcie dokumentu powoduje wyświetlenie jego treści przy jednoczesnym uruchomieniu skryptu PowerShell (zaciemnionego za pomocą kodowanie base64), działającego w tle. Payload uruchamiany jest bezpośrednio w pamięci, żaden plik tymczasowy nie jest zapisywany na tym etapie na dysku ofiary.

W kolejnym kroku malware łączy się z repozytorium w serwisie GitHub (raw.githubusercontent[.]com/landjhon/green/main/tmp.pdf) kontrolowanym przez atakującego, skąd pobiera dalsze instrukcje oraz kolejne komponenty złośliwego oprogramowania.

W celu zapewnienia stałego połączenia z systemem ofiary (persistence), atakujący rejestruje złośliwy skrypt jako zadanie w harmonogramie zadań systemu Windows (Task Scheduler), umożliwiając tym samym cykliczne nawiązywanie połączenia z repozytorium kontrolowanym przez atakującego. Działanie te pozwalają na ponowne infekowanie systemu, nawet w przypadku restartu maszyny.

Etap 3. Eksfiltracja danych

Ten etap jest bardzo ważny, ponieważ atakujący zastosowali dość nietypową technikę eksfiltracji danych, a mianowicie wykorzystali Github API. Korzystając z zakodowanego na stałe w skrypcie tokena dostępowego (Personal Access Token), malware przesyłał wykradzione dane bezpośrednio na repozytorium GitHub kontrolowane przez atakującego. Pozyskane dane były kodowane w base64 oraz odpowiednio oznaczane za pomocą adresu IP ofiary oraz znacznika czasowego. Cały ruch odbywał się z wykorzystaniem protokołu HTTPS pod domeną github.com, co zapewniało skuteczne maskowanie aktywności, zwłaszcza przed systemami XDR (Extended Detection and Response).

Etap 4. Command & Control (C2)

Analogiczny mechanizm do opisanego powyżej, został użyty do utworzenia kanału C2. Poprzez wykorzystanie prywatnych repozytoriów na Githubie, atakujący posiadali możliwość zarządzania malware. Za pośrednictwem plików ofx.txt rozszerzali funkcjonalnosć malware o dodatkowe komponenty, natomiast plik onf.txt zawierał link do pobrania pliku GZIP z najnowszą wersją payloadu. Plik ten hostowany był platformie Dropbox. Dynamika działania oraz ciągła rotacja infrastruktury hostującej malware w połączeniu z wykorzystaniem legalnych usług chmurowych znacząco utrudniała wykrycie ataku.

Etap 5. Przejęcie pełnej kontroli nad systemem ofiary – XenoRAT

Ostatnim etapem ataku było przejęcie pełnej kontroli nad systemem za pomocą oprogramowania typu RAT (Remote Access Trojan). W pierwszym kroku malware pobierał z platformy Dropbox payload, a następnie zapisywał pobrane dane w katalogu tymczasowym ofiary używając rozszerzenia .rtf. Zapisany plik zawierał celowo zmodyfikowany nagłówek, aby utrudnić analizę powłamaniową (często narzędzia automatyczne np. FTK – Forensic Toolkit analizują nagłówki plików oraz ich rozszerzenia i na tej podstawie określają ich typ).

Następnie, przed przystąpieniem do procesu dekompresji, malware nadpisywał pierwsze 7 bajtów pliku, odtwarzając w ten sposób prawidłowy nagłówek pliku GZIP (0x1F8B0800000000). Po rekonstrukcji nagłówka, korzystając z polecenia systemowego System.IO.Compression.GzipStream następowała dekompresja pliku, a wynikowy stream przekazywany był bezpośrednio do pamięci, za pomocą polecenia [System.Reflection.Assembly]::Load().

Finalnym ładunkiem okazał się malware z rodziny XenoRAT zamaskowany przy wykorzystaniu obfuskatora Confuser Core 1.6.0 (charakterystyczne narzędzie dla rodziny malware MoonPeak stosowane historycznie przez grupę Kimsuky). Dalsza analiza pozwoliła na wyodrębnienie unikalnego GUID 12DE1212-167D-45BA-1284-780DA98CF901 oraz mutexa Dansweit_Hk65-PSAccerdle.

XenoRAT jest stosunkowo nowym narzędziem dostępnym na platformie Github na licencji open source. Zyskał popularność głównie z uwagi na łatwość modyfikacji oraz wsparcia dla wielu funkcji, mogących zostać wykorzystanych w celach szpiegowskich (nagrywanie dźwięku z mikrofonu, wykonywanie zrzutów ekranu, podgląd z kamery, keylogger). Narażeni na jego działanie są użytkownicy systemu Windows 10, 11. Należy mieć na uwadze, że wykorzystanie narzędzia w warunkach bojowych jest nielegalne i może prowadzić do poważnych konsekwencji prawnych.

Kto stoi za atakiem?

Zastosowany modus operandi (m.in. rekonstrukcja nagłówka GZIP, obfuskator Confuser Core 1.6.0, charakterystyczne identyfikatory) pozwalają z dużym prawdopodobieństwem przypisać kampanię do północnokoreańskiej grupy APT43.

Wątpliwości budzi jedynie czas aktywności grupy skorelowany z międzynarodowymi świętami i weekendami. Przeprowadzona analiza sugeruje, że zdecydowana większość działań (62%) była realizowana w strefie czasowej typowej dla Chin. Ponadto, przerwy w aktywności pokrywały się z chińskimi świętami państwowymi. Co więcej, dobowy rytm pracy wskazuje na działania ciągłe prowadzone od poniedziałku do piątku w godzinach 8.00-18.00, co może potwierdzić, iż za atakiem stoi profesjonalna grupa sponsorowana lub działająca na zlecenie państwa.

Na podstawie przedstawionych faktów możliwe są trzy scenariusze:

- grupa APT43 działała z terytorium Chin, wykorzystując ich lokalną infrastrukturę (najbardziej prawdopodobne),

- działania można przypisać do chińskiej grupy APT wzorującej się na technikach stosowanych przez Kimsuky,

- współpraca obu stron, w ramach których infrastruktura chińska mogła zostać wykorzystana do celów wywiadowczych Korei Północnej.

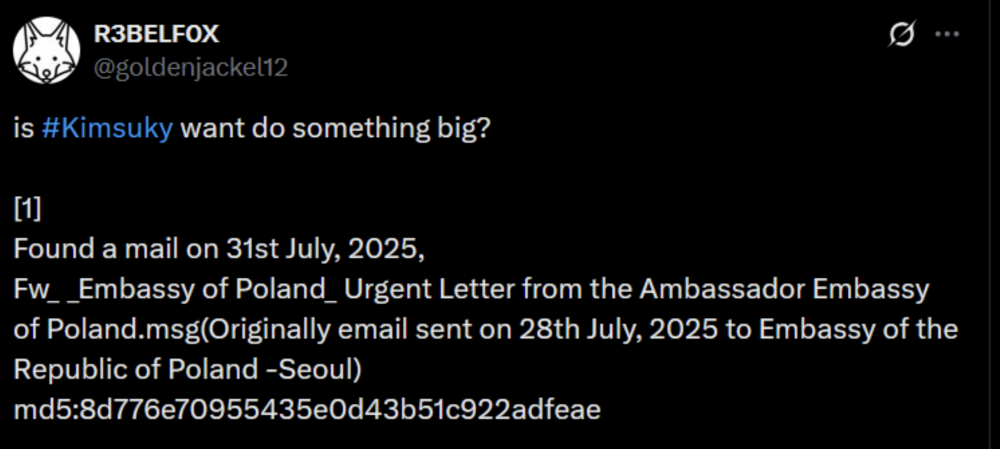

Na początku sierpnia br. w mediach społecznościowych pojawiła się wzmianka o próbie ataku na polską placówkę dyplomatyczną w Seulu.

Jak dotąd nie pojawiła się żadna oficjalna informacja potwierdzająca ten fakt.

Należy mieć nadzieję, że pracownicy ambasady w porę zorientowali się o próbie ataku i nie padli ofiarą hakerów.

Źródło: trellix.com/blogs

~_secmike