Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Chińczycy atakują urządzenia sieciowe Cisco

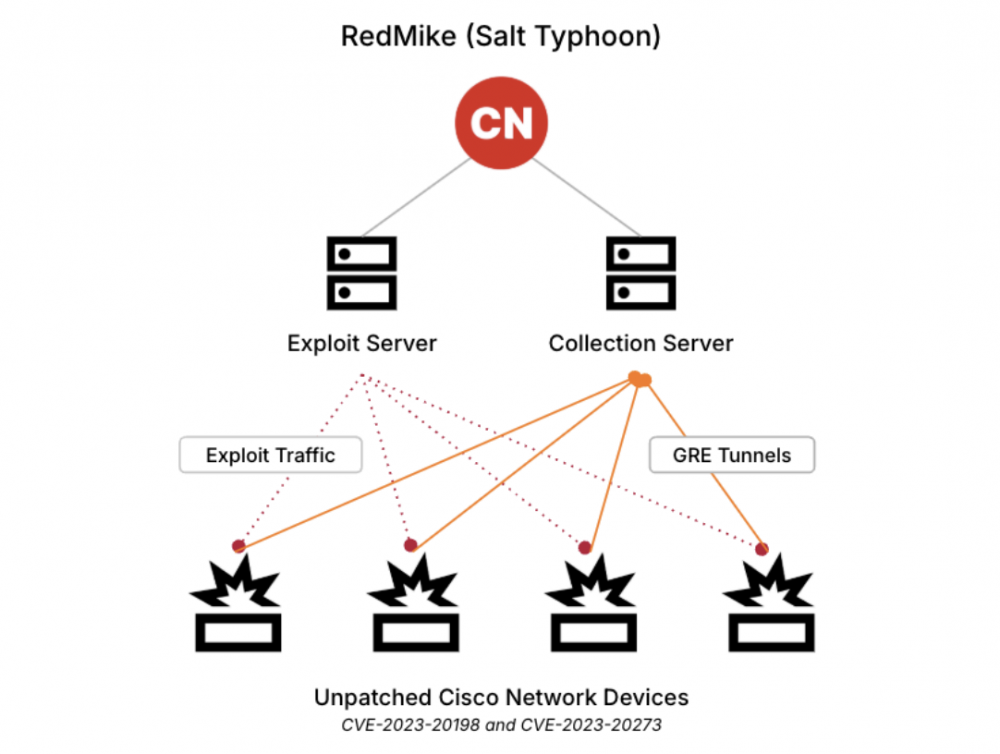

Insikt Group (researchowy zespół Recorded Future) wydał krótki raport, w którym opisuje jak odkryli kampanię wykorzystującą nieaktualne urządzenia sieciowe Cisco. Kampania miała miejsce pomiędzy grudniem 2024 a styczniem 2025 i powiązana była z globalnymi dostawcami usług telekomunikacyjnych. W tym chodziło o oddziały organizacji świadczącej usługi telekomunikacyjne w Wielkiej Brytanii oraz południowej Afryce. Za kampanią stała znana chińska grupa APT Salt Typhoon (UNC2286, RedMike, Earth Estrties, FamousSparrow, GhostEmperor) – po raz pierwszy zrobiło się o nich głośno jesienią zeszłego roku po doniesieniach o atakach na T-Mobile, AT&T i Verizon.

Chodziło o urządzenia Cisco podatne na CVE-2023-20198 (była to krytyczna podatność w oprogramowaniu Cisco IOS XE w funkcjonalności Web User Interface, która umożliwiała nieautoryzowanemu użytkownikowi utworzenie konta administratora z poziomu użytkownika, dotyczyło wersji 16 i niższych). Dodatkowo luka CVE-2023-20273 (luka umożliwiała uwierzytelnionemu, zdalnemu atakującemu wstrzykiwanie poleceń z uprawnieniami użytkownika root, dotyczyła również Cisco IOS XE).

Według badaczy Salt Typhoon próbował wykorzystać ponad 1000 urządzeń na całym świecie. Grupa najprawdopodobniej stworzyła listę celów, wybierając urządzenia należące do sieci dostawców usług telekomunikacyjnych. Insikt zaobserwował również ataki tej grupy na urządzenia na uniwersytetach w Argentynie, Bangladeszu, Indonezji, Malezji, Meksyku, Holandii, Tajlandii, USA i Wietnamie – mogło chodzić o dostęp do badań związanych z telekomunikacją, inżynierią i technologią.

Opisywana kampania trwała co najmniej od grudnia 2024 roku. Atakujący wykorzystywali podatność CVE-2023-20198, aby uzyskać początkowy dostęp do urządzenia, a następnie wykonywali polecenie z uprawnieniami poziomu 15 (najwyższy poziom uprawnień, dający pełną kontrolę nad urządzeniem w systemach operacyjnych Cisco IOS i IOS-XE), aby utworzyć lokalne konto użytkownika z hasłem. Następnie logowali się na nowo utworzone konto i wykorzystywali lukę CVE-2023-20273, umożliwiającą eskalację uprawnień do poziomu root.

Skoro atakujący mieli już uprawnienia 15 poziomu, to po co im w takim razie uprawnienia root? Chodzi o dostęp do niskopoziomowych funkcji systemu – Cisco IOS-XE działa na systemie Linux, a root daje możliwość pełnej interakcji z tym środowiskiem. W kontekście urządzeń takich jak routery, wykonanie poleceń np. przez atak typu command injection jest traktowane jako podniesienie uprawnień.

Działania Salt Typhoon związane ze skanowaniem i wykorzystywaniem podatności miały miejsce sześciokrotnie w okresie od grudnia 2024 do stycznia 2025:

- 4 grudnia 2024

- 10 grudnia 2024

- 17 grudnia 2024

- 24 grudnia 2024

- 13 stycznia 2025

- 23 stycznia 2025

Administratorzy sieci zarządzający urządzeniami Cisco z systemem IOS XE i interfejsem web UI wystawionym do Internetu mogą wykorzystać podane daty, aby zidentyfikować potencjalne działania grupy.

Badacze z Insikt zidentyfikowali ponad 12 000 urządzeń sieciowych Cisco z dostępnym publicznie web UI, co oznacza, że działania Salt Typhoon były skoncentrowane. Celem ataków było zaledwie 8% wszystkich narażonych urządzeń.

Grupa Insikt donosi, że zaobserwowała siedem naruszonych urządzeń sieciowych Cisco komunikujących się z infrastrukturą cyberprzestępców. Obejmują one urządzenia powiązane z:

- Amerykańską filią brytyjskiego dostawcy usług telekomunikacyjnych

- Amerykańskim dostawcą usług internetowych (ISP) i firmą telekomunikacyjną

- Południowoafrykańskim dostawcą usług telekomunikacyjnych

- Włoskim dostawcą usług internetowych

- Dużym dostawcą usług telekomunikacyjnych w Tajlandii

Salt Typhoon konfigurował tunele GRE (Generic Routing Encapsulation) między przejętymi urządzeniami Cisco a swoją infrastrukturą. GRE jest powszechnie używane m.in. do tworzenia VPN-ów lub przesyłania ruchu multicastowego, natomiast cyberprzestępcy wykorzystują tunele GRE do utrzymania trwałego dostępu, tworząc ukryte kanały komunikacyjne, które mogą omijać firewalle i systemy IDS. Dodatkowo tunele te umożliwiają ukryte wyprowadzanie danych, enkapsulując skradzione informacje w pakietach GRE, co może utrudniać ich wykrycie przez monitoring sieciowy.

W połowie grudnia 2024 roku opisywana grupa cyberprzestępcza wykorzystała ten sam model działania i infrastrukturę, aby przeprowadzić rozpoznanie zasobów infrastruktury obsługiwanej przez dostawcę usług telekomunikacyjnych z siedzibą w Mjanmie, Mytel, prawdopodobnie w tym ich korporacyjnego serwera pocztowego.

Szczegóły dotyczące mitygacji znajdziecie w ww. raporcie – to kluczowe, ponieważ grupa najprawdopodobniej nie zaprzestanie swojej działalności i nadal będzie atakować dostawców usług telekomunikacyjnych w USA i na całym świecie, mimo zainteresowania mediów i sankcji nałożonych przez USA. Najważniejsze, o czym powinniście pamiętać, to regularne aktualizacje!

~fc

Chińczycy nigdy by czegoś takiego nie zrobili