Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Zapomnieli wykupić domeny. Mógł przechwytywać 50% ruchu DNS kierowanego do jednej z domen krajowych.

Akcja opisana jest w tym miejscu:

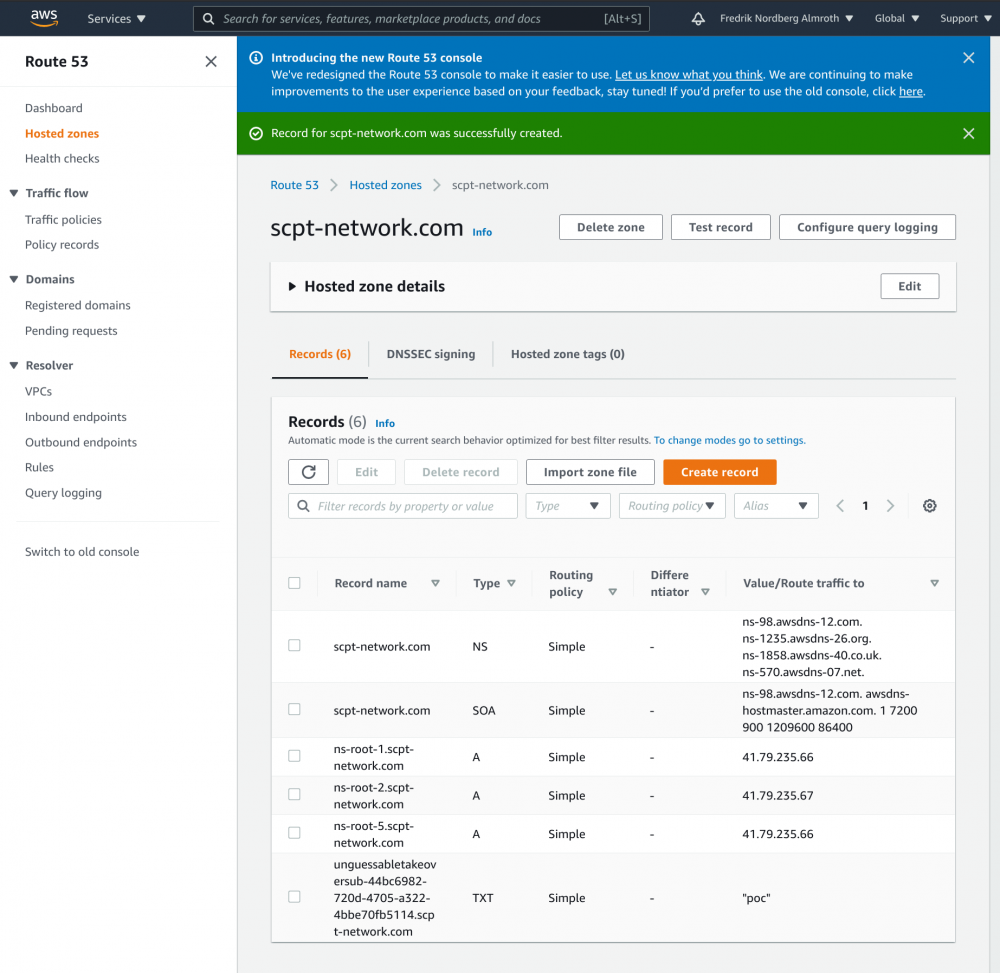

Here’s how I (@Almroot) bought the domain name used in the NS delegations for the ccTLD of the Democratic Republic of Congo (.cd) and temporarily took over 50% of all DNS traffic for the TLD that could have been exploited for MITM or other abuse.

Domenę .cd (Kongo) obsługiwało kilka serwerów DNS, które widoczne są tutaj:

almroot@x:~$ dig NS +trace cd | grep "cd." cd. 172800 IN NS ns-root-5.scpt-network.com. cd. 172800 IN NS igubu.saix.net. cd. 172800 IN NS sangoma.saix.net. cd. 172800 IN NS ns-root-2.scpt-network.com. cd. 172800 IN NS sabela.saix.net. cd. 172800 IN NS ns-root-1.scpt-network.com.

Jak widzicie, połowa z nich była w domenie scpt-network.com. Ta ostatnia… wygasła, więc badacz postanowił ją zakupić:

Całość rzeczywiście się udała, a badacz skontaktował się z odpowiednimi osobami żeby sytuację przyprowadzić do normalności.

Jako negatywny efekt wskazał kilka możliwości: tworzenie dowolnych domen w domenie głównej (.cd), wykonywanie DoS-ów, czy podszywanie się pod serwisy będące w domenie krajowej (szczegóły scenariuszy dostępne są tutaj).

–ms

Eee tam domena – wczoraj jednemu bankowi wygasły certyfikaty i jako workaround kazali nie sprawdzać certyfikatu 🤣

Panie, to ino kłódka się wyświetla, to nic nie robi.

Któremu bankowi?