Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Twórcy ransomware żądają od Garmina równowartości ~40 000 000 PLN za odszyfrowanie infrastruktury

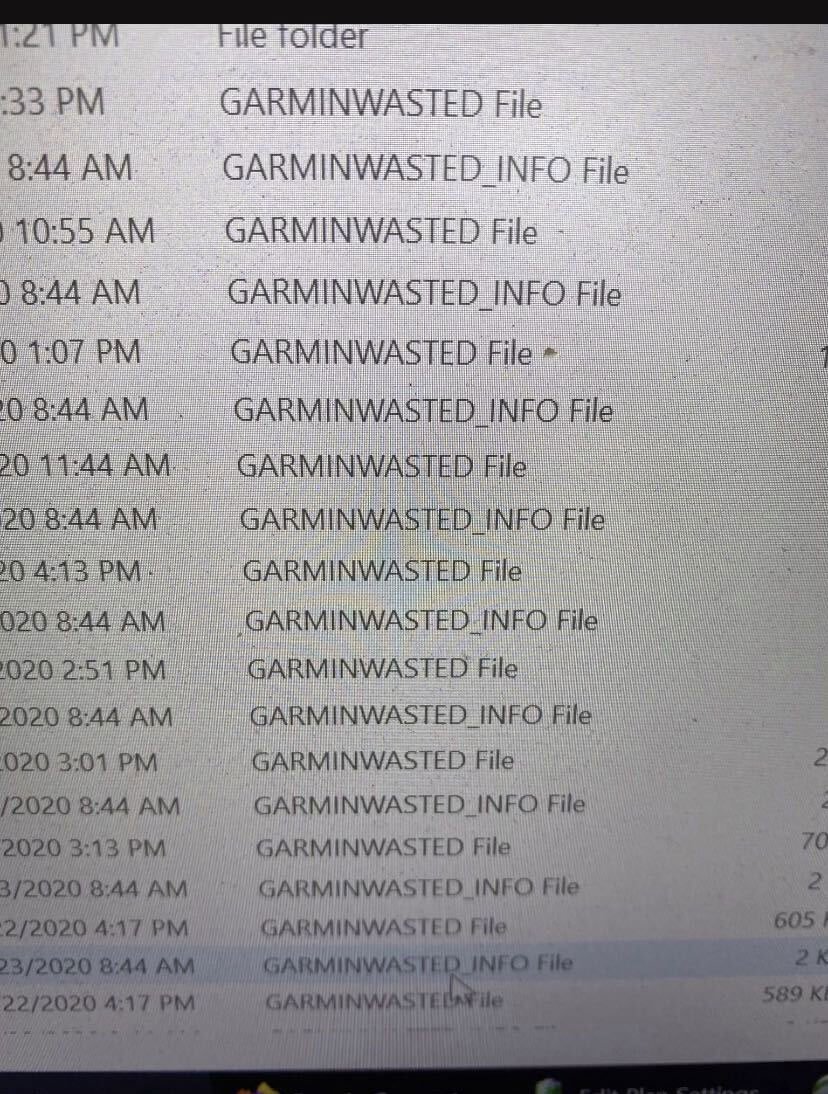

Kilka niezależnych źródeł potwierdziło, że ostatni duży atak na Garmina to ransomware, a wg BleepingComputer stawka za klucz deszyfrujący wynosi obecnie $10 000 000. Całość wygląda też na dość celowany atak – zobaczcie np. rozszerzenia zaszyfrowanych plików .garminwasted:

ransomware w akcji

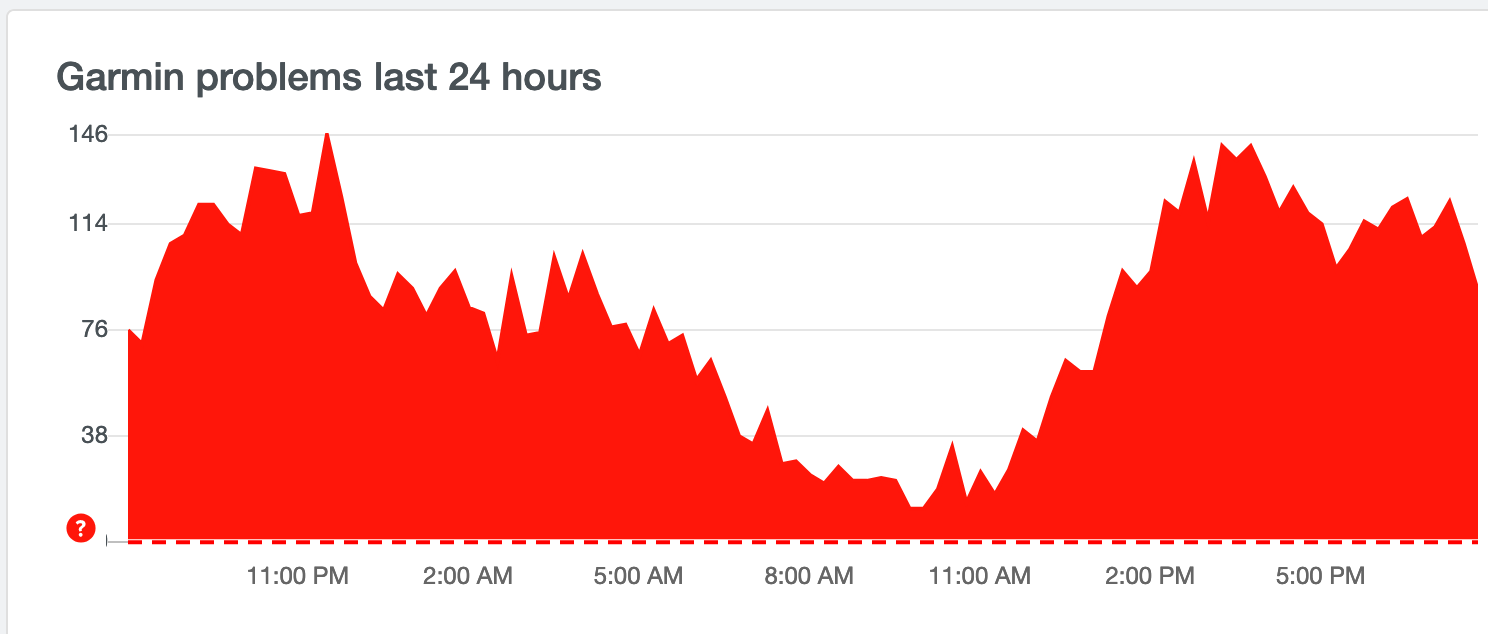

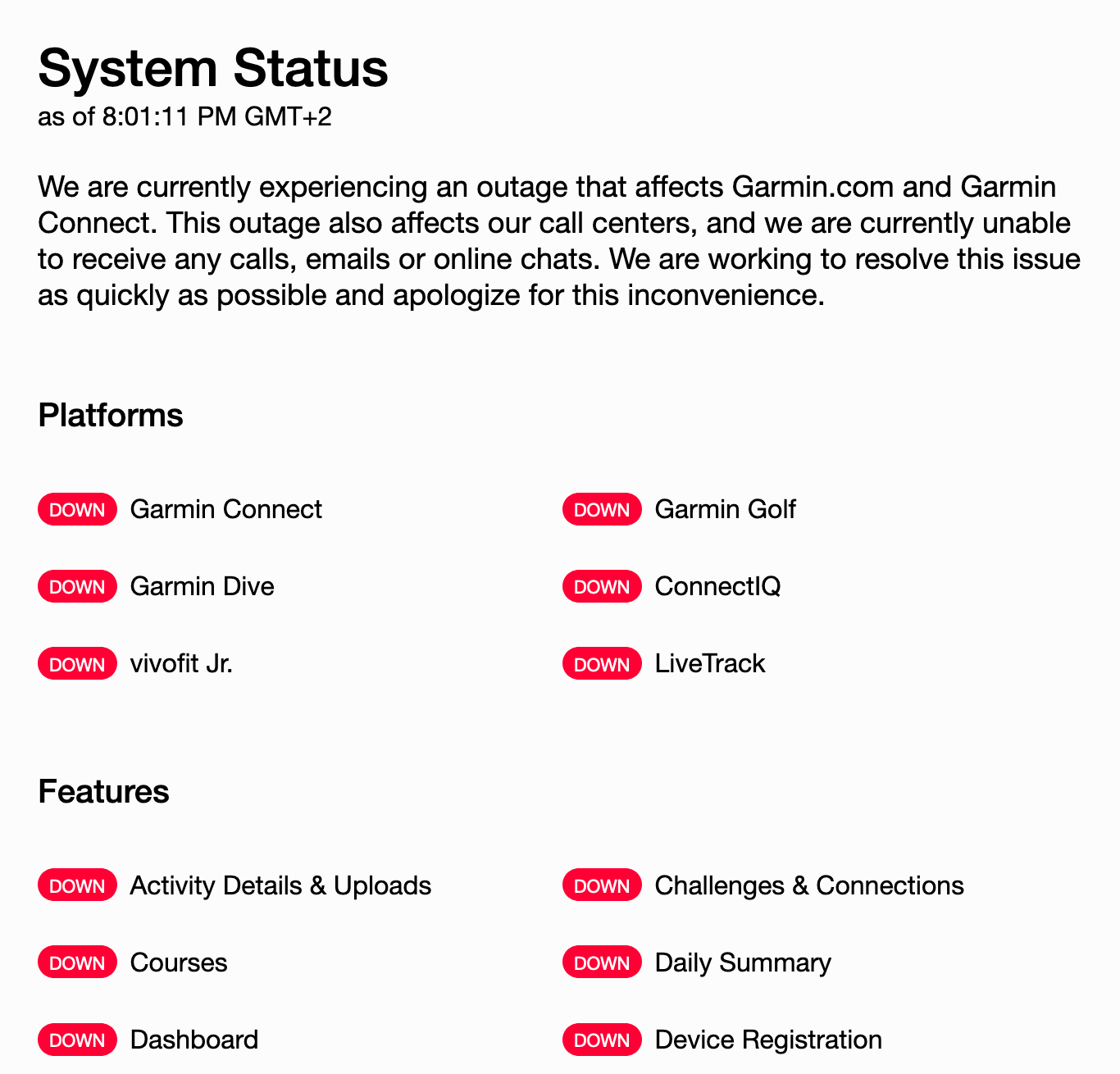

Dotkniętych systemów jest też więcej niż się mówiło początkowo – nie działa część inReach czy pewne aplikacje wykorzystywane przez pilotów.

Nie widać też na horyzoncie jakiejś wielkiej poprawy z dostępnością usług:

nie działa Garmin?

Zapłacą te $10 000 000? Nie zapłacą? Sytuacja jest o tyle (nie)ciekawa, że na operatorów Dridexa, którym oberwał Garmin, zostały nałożone amerykańskie sankcje, które zabraniają m.in „dokonywania transakcji”:

As a result of today’s designations, all property and interests in property of these persons subject to U.S. jurisdiction are blocked, and U.S. persons are generally prohibited from engaging in transactions with them.

Jeśli zapłacą, mogą złamać sankcje, jeśli nie zapłacą – dane (w tym potencjalnie wrażliwe informacje dotyczące zdrowia) mogą wycieknąć; nie wspominając już o dostępności usług (choć to akurat być może uda się przywrócić).

–Michał Sajdak

„Złym” udaje się szyfrować firmy warte miliardy, a moi szefowie dalej zastanawiają się, czy opłaca się brać audyt za kilka tysi… :D

😅

Puść im to ,może zadziała na wyobraźnie :P

Ile naprawdę kosztują cyberataki

Adam Haertle

https://www.youtube.com/watch?v=4Z0O9MXik6Q

Pomyśl – może warto zmienić strone?

content czy hosting ?

:-D

Kategorycznie żadnych pieniędzy od nas nie dostaniecie na te bzdurne libacje

Szef

Małych na pewno nie będzie chciało im się ruszać… ;) /s

To tak jak u mnie 😉 Nawet pokazanie jak prosto dostać się do systemu (z pominięciem autoryzacji) z danymi klientów nie skłoniło ich do refleksji. Wolą się chwalić że znów dostali Gazelę Biznesu…

Ciesz się, że się zastanawiają, a nie usłyszałeś „daj pan spokój z tymi bzdurami”. Mi dyrekcja kazała wyłączać serwery na noc, bo bała się „prundu”.

I slusznie, ze sie wahaja, bo takie audyty czesto sa pseudoaudytami.

Otóż to.

Sądzę, że oni wydali znacznie więcej niż kilka tyś na kwestie audytów bezpieczeństwa, dedykowane aplikacje/protokoły/rozwiązania it/sec. i jak widać coś przeoczyli ;)

@DJ_Luki, @Stif

Dokładnie. „Cieszmy się sukcesami, zamiast przewidywać najgorsze” bo „10 lat działało, to podziała drugie tyle”.

@M.

A z jakim bólem namówiłem na 2FA… Przecież to takie niewygodne…

@Andy

To się zgadza. Ale uwierz, że nie zależy mi na dupokrytce „nic nie znaleźliśmy, śpijcie spokojnie”, tylko uderzam do mocnych ekip.

Znam to z autopsji. W corpo przechodziliśmy przez to raz a konkretnie. Jeśli się nie ma infrastruktury do odtwarzania serwerów, to dramat.

Głównym winowajcą jest niestety dziura w SMB.

Atak był wymierzony w klasy IP używane w corpo. Więc zarażone były WsZystkie serwery w tych klasach. I ja się pytam. Antywirusy nic nie dały, zabezpieczenia na brzegu z polisami też nic nie dały. Jaki jest sens płacić za urządzenie brzegowe kilkadziesiąt tysięcy euro, czasami setki tysięcy skoro po skonfigurowaniu gówno daje.

Żaden audyt nie uchroni przed atakami 0-day. Oczywiście warto ocenić jaka jest szansa, że właśnie nasza firma padnie ofiarą ataku, w takim wypadku należy przekonać hakera, że jesteśmy biegną firmą i nie warto na nas tracić czasu.

PS. Czasami jeśli haker przesadzi z kwotą okupu taniej jest ogłosić upadłość niż zapłacić. Ale wtedy nasze magiczne gadżety z Alicji w krainie czarów staną się jedynievgustownymi przyciskami do papieru lub wylądują w muzeum technologii.

Bo atak przyszedł zapewne od środka, a tam zapewne nie ma żadnej ochrony. Kiedyś pracowałem w firmie, która przejęła następną, a ta z kolei miała soft development w Hongkongu. Dostałem polecenie aby zestawić VPN z multicastami z siedzibą w Hongkongu więc to zrobiłem. Chwilę później okazało się, że idioci w Hongkongu wystawiają testowe środowiska na publicznych IP z SSH zabezpieczonym hasłem typu p45sw0rd. Okazało się, że na jeden taki serwer udało się włamać i odpalić koparkę co IT w Hongkongu próbowało ukryć. Niestety management w UK nie był skóry do tego aby dać nam władze na działem IT w Hongkongu więc odszedłem z tamtej firmy zanim wydarzy się coś grubszego zostawiając dostęp VPN tylko do VLANa z multicastami.

No raczej nie „gówno daje” bo bez tego oczywistego minimum, jakim są zabezpieczenia brzegowe, środowisko firmy zostałoby zaorane zdecydowanie szybciej i to przez jakieś byle „script kiddies” bawiące się Shodan’em i Metasploit’em.

To tak po kolei:

– Sporo może dać segmentacja sieci i nieprzepuszczanie między nimi wszystkiego, a tylko tego co naprawdę niezbędne.

– Użytkownicy działający wyłącznie na niskich uprawnieniach. Administratorzy, jeśli nie muszą mieć na okrągło wysokich, to też.

– Wielopoziomowy podział uprawnień kont administratorów – konto admina nie może dać możliwości logowania na kompa pani w księgowości.

– Jeśli konto lokalne na każdym kompie (w celach awaryjnych), to nie z jednym hasłem do każdego (google: Microsoft LAPS).

– Aktualizacje.

– System do robienia kopii przyrostowych całych maszyn/wirtualek serwerów, oraz wybranych plików na kompach użytkowników. Najlepiej na takim FS, żeby miał mocną deduplikację (mniej zasobów potrzeba).

–

Generalnie, to tutaj jest wszystko ładnie opisane:

https://sekurak.pl/jak-ransomware-skutecznie-przejal-setki-kontrolerow-domen-na-swiecie-w-jednej-firmie-historia-maersk-notpetya/

Warto przeczytać oryginalne opracowanie (jest odnośnik w powyższym tekście) – nawet i podpierając się tłumaczem, jeśli dla kogoś jest zbyt fabularne.

Powinno karać się bandytów a nie szukać metody ochrony. Gdyby była kara przestępców byłoby mniej.

Najpierw trzeba ich znaleźć.

Powodzenia w ich znalezieniu 🤣😎

Słusznie! To dawaj namiar na tych bandytów :-)

Ten problem istnieje od zarania dziejów. Zawsze znajdzie się bandzior z przekonaniem, że ucieknie przed karą. Nawet jak wymyślili religie, by straszyć nieuchronnością kary boskiej, to znaleźli się niewierzący. I co zrobisz? Nic nie zrobisz.

Najwyżej możesz swoje dzieci uczyć i dawać przykład by były uczciwe. Tylko zrób ich dużo, żeby opanowały świat :) .