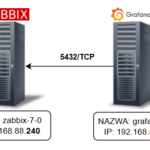

Wstęp Załóżmy hipotetyczną sytuację: jesteś administratorem ds. monitoringu w firmie. Wdrożyłeś środowisko Zabbix, a po lekturze artykułów na sekuraku dotyczących Grafany postanowiłeś wdrożyć ją również u siebie. Po pewnym czasie z powodzeniem uruchomiłeś kilka dashboardów wykorzystujących oficjalny plugin do Zabbixa. Koledzy patrzą z uznaniem, zarząd chwali Twoje działania, a prezes…

Czytaj dalej »

Na wstępie uspokajamy, luka w żadnym wypadku nie dotyka OpenSSH (ani innych popularnych implementacji) czy protokołu SSH jako takiego. Problem wystąpił tylko w zestawie bibliotek Erlang/OTP, które implementują protokół SSH. Podatność otrzymała 10.0 punktów w skali CVSS v3, ponieważ umożliwia nieuwierzytelnionemu atakującemu na wykonanie kodu, na zdalnym systemie z uprawnieniami…

Czytaj dalej »

OpenSSH to jedno z tych narzędzi, bez którego życie administratorów i pentesterów byłoby ciężkie. Stanowi jeden z kluczowych elementów bezpiecznej konfiguracji hostów, oferując nie tylko szyfrowane połączenie ze zdalnym systemem, ale także pozwalając na skorzystanie z bardziej zaawansowanych funkcji jak forwardowanie portów czy X-ów (środowiska graficznego). Dlatego każda podatność wzbudza…

Czytaj dalej »

Kubernetes to bardzo rozbudowane oprogramowanie do zarządzania i skalowania skonteneryzowanego środowiska. Szeroka funkcjonalność oferowana jest przez wiele modułów, a jednym z nich jest Image Builder, który pozwala na tworzenie obrazów maszyn wirtualnych, które następnie uruchamiane są np. za pomocą Proxmox czy QEMU. Na etapie tworzenia obrazu maszyny wirtualnej wykorzystywane są…

Czytaj dalej »

Tym razem mamy zahardkodowany klucz ssh umożliwiający na zdalny dostęp na roota. Co konkretnie jest podatne? Cisco pisze: A vulnerability in the SSH key management for the Cisco Nexus 9000 Series Application Centric Infrastructure (ACI) Mode Switch Software could allow an unauthenticated, remote attacker to connect to the affected system…

Czytaj dalej »

Bez wielkich fajerwerków Microsoft umożliwił standardowo możliwość instalacji w Windows 10 zwykłego, konsolowego klienta OpenSSH (jest też i serwer). W polskim Windowsie, żeby zainstalować klienta wejdźcie na “zarządzanie funkcjami opcjonalnymi”: Później “Dodaj funkcję”: I już można cieszyć się klientem OpenSSH: –ms

Czytaj dalej »

Niedawno zrezygnowałem z fizycznego serwera na rzecz systemu opartego na chmurze. Proces rejestracji przebiegł bezboleśnie – może poza koniecznością podania danych karty kredytowej – i po chwili mogłem się cieszyć nowym serwerem z Debianem 8.1 Jessie ze statycznym adresem IPv4.

Czytaj dalej »

Team OpenSSH raportuje o dość istotnej podatności, umożliwiającej odpowiednio spreparowanym serwerom na odczytanie fragmentów pamięci z komputera klienta (np. kluczy prywatnych). Podatność występuje w eksperymentalnej funkcjonalności (ale włączonej domyślnie) w klientach OpenSSH od wersji 5.4 po 7.1 Zaleca się oczywiście załatanie swoich klientów, jako tymczasowe ss pomoże też ustawienie: UseRoaming no w…

Czytaj dalej »

Algorytm Diffie-Hellman key exchange – to jeden z głównych asymetrycznych algorytmów kryptograficznych wykorzystywanych choćby w HTTPS, IPsec, czy SSH. W skrócie, algorytm umożliwia dwóm stronom komunikacji na uzgodnienie bezpiecznego klucza sesji (symetrycznego) i szyfrowanie dalej tym kluczem. Niedawno okazało się, że sam algorytm (czy raczej popularny sposób jego implementacji w…

Czytaj dalej »

Od czasu do czasu potrzebuję szybko zaglądnąć do logów serwera; sama procedura zazwyczaj chwilę zajmuje (otworzenie putty, wybranie sesji, wklepanie hasła, zobaczenie do logów). Jeśli jest ona powtarzana parę razy dziennie – to już wymierna strata czasu. Jak uprościć całość aby logi zobaczyć poprzez naciśnięcie jednego skrótu klawiszowego?

Czytaj dalej »

Kippo jest narzędziem typu honeypot napisanym w Pythonie emulującym połączenie usługą SSH. Po udanej próbie logowania do serwera, atakujący otrzymuje wrażenie pełnej interakcji z konsolą atakowanej maszyny. Kippo od tego momentu loguje nawiązanie połączenia SSH oraz pełną interakcję atakującego z systemem.

Czytaj dalej »