Jak wynika z tego raportu, popularna paczka Node.js “systeminformation” posiadała podatność (CVE-2021-21315) typu “command injection”. W artykule znajduje się prosty “Proof of Concept”, który pomoże w zrozumieniu samej podatności. Zacznijmy jednak od wyjaśnienia, czym właściwie jest “systeminformation”. Biblioteka “systeminformation” Więcej na temat tej biblioteki znajdziemy na npmjs.com: Jak widać na…

Czytaj dalej »

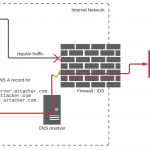

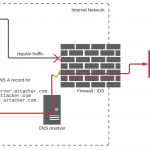

Dla tych, którzy lubią czytać w oryginale – opis całej akcji tutaj. Dla tych, którzy mają mało czasu – badacze zuploadowali swoje pakiety o odpowiednich nazwach do popularnych repozytoriów (typu npm). W środku rzeczywiście zawarli własny kod, który wykonał się w infrastrukturach firm z tytułu. Wynik działania kodu wysłali do…

Czytaj dalej »

Nieco przegadany opis problemów można znaleźć na blogu badacza. TCL to chińska firma, która niedawno weszła na podium światowej sprzedaży SmartTV. Co z podatnościami? Na początek, filesystem telewizora dostępny z sieci lokalnej. Otwartych portów widać tutaj dużo (po co aż tyle? po co jakiekolwiek otwarte? :) Na jednym z tym…

Czytaj dalej »

Podatność umożliwia potencjalnie nawet RCE (wykonanie kodu na urządzeniu) i to bez uwierzytelnienia. W opisie mowa jest również o DoS-ie. Winowajca jest “jak zwykle” panel webowy zarządzający urządzeniami: The vulnerability exists within the HTTP/HTTPS service used for product management as well as SSL VPN remote access. Informacje od producenta dostępne…

Czytaj dalej »

O bezpieczeństwie tzw. dziecięcych smartwatchy, pisaliśmy już parę razy. Pobieranie danych użytkownika (w tym jego lokalizacji) bez żadnych sprawdzeń uprawnień – czemu nie ;) Serwer z wrażliwymi danymi z zegarków, który nie zapewnia ani szyfrowania ani w zasadzie żadnych metod ochrony – proszę bardzo. Tym razem na celownik niemieckich badaczy…

Czytaj dalej »

Chodzi o podatne rozwiązania VPN – Pulse Secure. Ktoś kojarzony z Rosją udostępnił 1800 adresów IP, gdzie można znaleźć te podatne rozwiązania. Jako bonus dorzucone zostały dodatkowe dane (typu loginy i hasła w plaintext – więcej o tym za chwilę): https://twitter.com/Bank_Security/status/1290742997529829383 O samej podatności (czy raczej podatnościach) pisaliśmy już jakiś czas…

Czytaj dalej »

O bezpieczeństwie Zooma pisaliśmy już parę razy. Niedawno używania tego oprogramowania w szkołach zakazał też Nowy Jork. Pełen obaw jest też dział bezpieczeństwa Google – który wskazał, że aplikacja desktopowa od Zooma po prostu nie spełnia standardów bezpieczeństwa obowiązujących w firmie i nie może być używana przez pracowników. Recently, our…

Czytaj dalej »

Zoom stał się ostatnio jedną z najpopularniejszych platform służących do zdalnych spotkań/szkoleń/konferencji. Z bezpieczeństwem rozwiązania było zawsze różnie – już w 2019 roku informowaliśmy o możliwości nieoczekiwanego przejęcia kamery ofiary na systemach macOS: wystarczyło u siebie uruchomić konferencję oraz umieścić w źródłach strony HTML np. taki „obrazek”: <img src=”http://localhost:19421/launch?action=join&confno=492468757″/> i po…

Czytaj dalej »

Badanie dotyczyło kilku produktów: Biblioteki LibVNC TightVNC 1.X TurboVNC UltraVNC a w trakcie badania zlokalizowano aż 37 luk (z czego aż 22 w UltraVNC) – większość w części klienckiej. Zaskakuje fakt, że podatności (również klasy buffer overflow) można znaleźć tu wyjątkowo prosto – również w części serwerowej. Zobaczmy np. taki fragment…

Czytaj dalej »

Informację podał amerykański CERT, a chodzi o sprzęt Valleylab FT10 oraz Valleylab FX8. Jak widać – są one popularne również w Polsce. Jedno z nich służy do diatermii, drugie to “Platforma elektrochirurgiczna z systemem zamykania naczyń LigaSure oraz resekcją bipolarną”. W czym problem? Podatności mamy trzy, a finalnie można przez sieć,…

Czytaj dalej »

O Zombieload pisaliśmy niedawno. W skrócie, atakujący będąc na serwerze, jest w stanie w sposób nieuprawniony wyciągać dane z procesora. Pomyślny teraz o maszynach wirtualnych czy nawet pojedynczym systemie operacyjnym (+ np. możliwości odczytania danych należących do innego użytkownika – np. admina). Małe demko tutaj: Intel załatał problemy, ale obecnie…

Czytaj dalej »

Jeśli ktoś chce zobaczyć trochę realnych, świeżych podatności w IoT, zachęcam do lektury wyników badania projektu SOHOpelessly Broken 2.0. Na celownik wzięto 13 urządzeń, w których każde miało minimum jedną podatność webowo-aplikacyjną (co nie dziwi…): All 13 of the devices we evaluated had at least one web application vulnerability such…

Czytaj dalej »

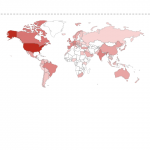

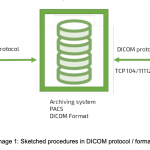

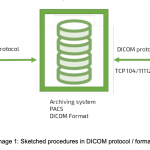

Nikt wysokiej rozdzielczości zdjęć z badań nie będzie trzymał pod biurkiem. Raczej korzysta się z centralnych systemów, a centralne systemy dostępne są z Internetu (przecież jakoś trzeba te dane tam wgrać ;-). W tym badaniu pokazano podatne systemy PACS (Picture Archiving and Communication Systems) rozsiane po całym świecie. Wyniki są…

Czytaj dalej »

Niewielkie GPS trackery są często wykorzystywane do śledzenia lokalizacji dzieci, zwierząt czy przedmiotów. Takie urządzenia z jednej strony mają odbiornik sygnału GPS, z drugiej strony modem GSM (+ karta SIM), który umożliwia śledzenie lokalizacji w czasie rzeczywistym. Architektura takiego rozwiązania wygląda mniej więcej tak: Jak widać producenci trackerów często udostępniają…

Czytaj dalej »

Ciekawe (i ponoć pierwsze tego typu) badanie (nomen omen) dotyczące bezpieczeństwa urządzeń stosowanych w trakcie znieczulenia operacyjnego. Podatności wykryto w maszynach GE Aestiva oraz GE Aespire (modele 7100 / 7900): If exploited, the vulnerability would allow an attacker to silence alarms, alter date and time settings, adjust gas composition inputs, change…

Czytaj dalej »