Ataki “bocznego kanału” (ang. side-channel) wykorzystują nieoczywiste poszlaki do eksploitacji systemu. Czytelnikom znane są pewnie metody ataków wykorzystujące pomiary zużycia prądu procesorów, czasu odpowiedzi aplikacji czy też wykonania poszczególnych niskopoziomowych operacji (np. kryptograficznych). Nieszablonowe techniki ataków typu side-channel opisywaliśmy już nie raz na sekuraku (polecamy ostatni artykuł o Yubikeyach). Tym…

Czytaj dalej »

Uwaga na krytyczną podatność CVE-2024-36401. Luka umożliwia na zdalne wykonanie kodu / poleceń na serwerze i nie wymaga żadnego uwierzytelnienia Sam exploit jest prosty i polega w zasadzie na ustawieniu pewnego parametru w żądaniu HTTP GET lub POST, na wartość: exec(java.lang.Runtime.getRuntime(),’touch /tmp/success2′) A dokładniej wygląda to tak: Atakujący w powyższym…

Czytaj dalej »

Piekło zamarzło, Yubikey’e zhackowane – tak moglibyśmy opisać wczorajszy komunikat wydany przez Yubico, czyli producenta najpopularniejszych na świecie fizycznych kluczy bezpieczeństwa. Moglibyśmy, ale pomimo że jest w tym nieco prawdy, to nie ma powodu do paniki, przynajmniej dla większości użytkowników popularnych yubikey’ów. Dlaczego nie ma? Zacznijmy od teorii. Badacze z…

Czytaj dalej »

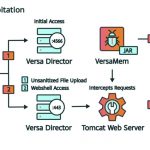

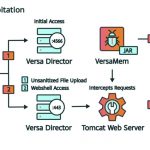

Niedawno wykryto kampanię hackerską celującą w amerykańskich dostawców sieci (zainfekowano w ten sposób minimum czterech ISP). W tym celu wykorzystano podatność w rozwiązaniu SD-WAN firmy Versa Networks. Podatność występuje w mechanizmie uploadu favicona w aplikacji webowej. Ale zamiast favicona można zuploadować webshella w Javie… Upload favicona wymaga jednak posiadania dostępu…

Czytaj dalej »

Opisywany przez australijską policję atak, to tzw. evil twin, czyli podstawienie sieci o tej samej nazwie co oryginalna. Ale do której sieci podłączy się Twój laptop / telefon, jeśli będzie miał do dyspozycji kilka sieci bezprzewodowych o tej samej nazwie? Najpewniej do tej, która ma silniejszy sygnał. Z kolei jeśli…

Czytaj dalej »

Od kilku dni, jednym ze stale rozwijanych tematów w świecie cyberbezpieczeństwa, jest niechciany gość w popularnym oprogramowaniu do zdalnego dostępu TeamViewer. W przeszłości producent padł już ofiarą chińskiej grupy APT. Tym razem pierwsze wiadomości o tym, że zauważono pewne nieprawidłowości, pojawiły się już w zeszłą środę, 26 czerwca. Tego samego…

Czytaj dalej »

W piątek (31.05.2024) Polska Agencja Prasowa dwukrotnie przekazała nieprawdziwą depeszę o rzekomej mobilizacji w Polsce: Czy doszło do ataku na PAP? I tak i nie :) Jak bowiem czytamy tutaj: (atak) był zaplanowany i w dłuższym czasie realizowany. Do ataku doszło przy użyciu złośliwego oprogramowania, które było wynikiem infiltracji kont…

Czytaj dalej »

Ciekawy incydent opisuje CERT Polska. Zacytujmy najbardziej interesujące fragmenty. Zaczęło się od wykrycia ataków brute force, prowadzonych z dwóch adresów IP, na których… z poziomu internetu widoczne były usługi związane z sieciami przemysłowymi. Jak czytamy dalej: Panel webowy panelem webowym… ale czytajmy dalej: Czy to odosobniony przypadek, jeśli chodzi o…

Czytaj dalej »

Jeśli ktoś pasjonuje się cyberbezpieczeństwem, najpewniej słyszał o MITRE. CVE, czy program ATT&CK – za nimi właśnie stoi wspomniana korporacja. Co się wydarzyło? MITRE relacjonuje akcję niemal na jednym wydechu: ❌ Atakujący użyli dwóch podatności 0day w systemie VPN Ivanti (patrz też: zhackowana amerykańska agencja odpowiedzialna za cyberbezpieczeństwo (CISA). Zaatakowali…

Czytaj dalej »

TLDR: raport tutaj. Zwykle podczas utwardzania (ang. hardeningu) naszych maszyn powinniśmy pamiętać o włączeniu pełnego szyfrowania dysku oraz o mocnym haśle (min. 15 znaków). Mimo to istnieją sposoby, które atakujący mógłby wykorzystać, aby próbować przełamać te zabezpieczenia. Jednym z nich jest chociażby atak słownikowy (ang. dictionary attack). Natomiast do szczególnie…

Czytaj dalej »

Do studentów Wyższej Szkoły Gospodarki w Bydgoszczy zostały wysłane e-maile informujące, że ich dane mogły zostać naruszone w wyniku cyberataku, do którego doszło 17 stycznia 2024 roku. Uczelnia nie podaje szczegółów, do jakiego ataku doszło, ale przyznaje, że doszło do czasowego zablokowania możliwości odczytu danych z serwerów (czyżby ransomware? tak)….

Czytaj dalej »

Zacznijmy… od początku. Kyivstar to największy operator GSM na Ukrainie posiadający około 24 milionów klientów. W połowie grudnia 2023 użytkownicy nagle stracili możliwość wykonywania rozmów telefonicznych, pojawiły się również gigantyczne problemy z dostępem do mobilnego Internetu. Powód? Cyberatak: Tak wyglądała dostępność internetu oferowanego przez Kyivstar: Co się dzieje w takiej…

Czytaj dalej »

Tim Longin, znany z ataków na protokół DNS, we współpracy z SEC Consult, opublikował informację o możliwości ataku SMTP Smuggling na popularne serwery i usługi pocztowe. Cała historia rozpoczyna się w czerwcu 2023 roku, kiedy to przedstawiono pierwszy PoC (Proof of Concept) ataku SMPT Smuggling działającego w systemie pocztowym firmy…

Czytaj dalej »

Czy samo otwarcie PDFa może cokolwiek zainfekować? Najczęściej nie. Czy samo wysłanie PDFa może cokolwiek zainfekować? Tym bardziej nie! Jednak ta historia to wyjątek od wyjątku. Badacze z Kasperskiego analizowali przez ~pół roku skuteczny, praktycznie niewidzialny atak na firmowe iPhone-y. Od strony atakującego-infekującego sprawa była prosta (tzn. prosta w momencie…

Czytaj dalej »

Cisco dowiedziało się o włamaniu 24. maja. Jak się zaczęło? Podczas dochodzenia ustalono, że dane uwierzytelniające pracownika Cisco zostały przejęte po tym, jak atakujący przejął kontrolę nad osobistym kontem Google, na którym synchronizowano dane uwierzytelniające zapisane w przeglądarce ofiary. During the investigation, it was determined that a Cisco employee’s credentials…

Czytaj dalej »