Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Urządzenie w jednej z polskich sieci przemysłowych zaczęło atakować inne systemy w internecie. Ciekawa historia pewnego incydentu…

Ciekawy incydent opisuje CERT Polska. Zacytujmy najbardziej interesujące fragmenty.

Zaczęło się od wykrycia ataków brute force, prowadzonych z dwóch adresów IP, na których… z poziomu internetu widoczne były usługi związane z sieciami przemysłowymi. Jak czytamy dalej:

- na jednym z adresów na porcie 80 był dostępny panel WWW komórkowego routera przemysłowego Elmatic Sparrow

- Poprosiliśmy dotknięty podmiot o pozwolenie na zalogowanie się na urządzenie, ale podmiot nie miał informacji o danych logowania – urządzenie zostało zainstalowane przez firmę trzecią. Bardzo niepokojące było to, że domyślne ustawienia: login i hasło (admin:admin) zadziałały.

- Samo urządzenie wygląda tak:

Panel webowy panelem webowym… ale czytajmy dalej:

- Okazało się, że w domyślnej konfiguracji możliwe jest zalogowanie do usługi SSH również z użyciem poświadczeń

admin:admin, a co więcej, jest ona domyślnie włączona na interfejsie WAN

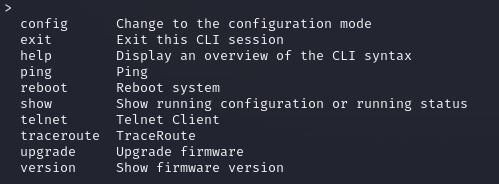

Ostro, prawda? Ale szczęśliwie po zalogowaniu dostępny był tylko ograniczony zestaw poleceń (uff)

- Badacze z CERTu potwierdzili jednak, że można za pomocą SSH zestawić tunel do urządzenia – innymi słowy można było wysyłać ze swojego komputera ~dowolną komunikację, która wychodziła realnie z adresu IP routera!

ssh -p 22 -o HostKeyAlgorithms=+ssh-rsa -o PubkeyAcceptedKeyTypes=+ssh-rsa -N -D 127.0.0.1:1080 admin@x.x.x.183 - Na szczęście w tym przypadku atakujący okazali się średnio ogarnięci, bo wskazany problem wykorzystali tylko do wykonania ataków brute force na inne usługi w internecie – mogłoby być jednak znacznie gorzej:

W tym przypadku tunel został użyty do przeprowadzenia ataków brute force na inne usługi w internecie, ale tego typu atak mógł posłużyć również do uzyskania dostępu do wewnętrznej sieci LAN atakowanego podmiotu, co byłoby znacznie groźniejsze. W konsekwencji możliwe byłoby uzyskanie poprzez tunel bezpośredniego połączenia z urządzeniami przemysłowymi wewnątrz sieci. Co więcej, nawet jeśli podmiot korzystałby z VPN skonfigurowanego na urządzeniu dla dostępu do sieci LAN, to pozostawienie na urządzeniu usługi SSH ze słabym hasłem pozwoliłoby atakującemu ominąć VPN.

Czy to odosobniony przypadek, jeśli chodzi o problemy sieci OT w Polsce? Raczej nie.

W ostatnim czasie CERT Polska obserwuje zwiększoną liczbę ataków na przemysłowe systemy sterowania (ICS/OT) dostępne bezpośrednio z internetu. Podobne przypadki odnotowali również nasi zagraniczni partnerzy. Ataki te najczęściej są motywowane aktywistycznie lub politycznie i mają na celu medialne wykorzystanie udanego ataku.

W związku z poważnym zagrożeniem wzywamy podmioty posiadające systemy przemysłowe do podjęcia natychmiastowych działań i wprowadzenia opisanych poniżej rekomendacji.

Czy atakujący wykorzystują jakieś super-zaawansowane sztuczki? No raczej nie – patrzcie na to:

Najczęściej ataki przeprowadzane są na dostępne z internetu:

- panele WWW systemów HMI i SCADA z brakiem uwierzytelniania lub słabym hasłem,

- usługi VNC z brakiem uwierzytelniania lub słabym hasłem, dające zdalny dostęp do panelu HMI czy systemu SCADA,

- routery z modemem komórkowym z domyślnym lub słabym hasłem albo posiadające znane podatności,

- protokoły przemysłowe bez uwierzytelniania, jak Modbus, BACnet czy PCOM.

No dobra, ale jak sprawdzić czy w mojej organizacji nie ma problemów z bezpieczeństwiem OT? Zerknijcie na kilkanaście rekomendacji w tym miejscu.

~ms