Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

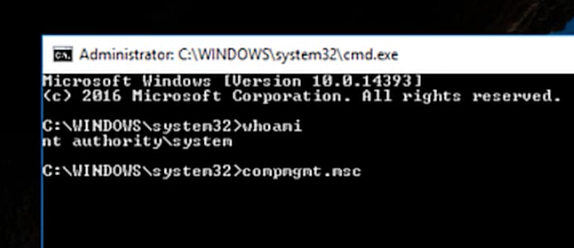

Shift-F10 podczas wymuszonego restartu Windows 10 i nie ma Bitlockera (jest za to admin)

Rozmaite serwisy rozpisują się o nowej podatności w Windows 10. W trakcie aktualizacji typu Feature Update, następuje wymuszony restart systemu i instalowane są aktualizacje. Nic w tym dziwnego, prawda…?

Dziwne, ukrywa się nieco głębiej – po restarcie systemu, a w trakcie instalacji wystarczy nacisnąć shift-F10 i Windows otworzy konsolę cmd z dostępnym odszyfrowanym naszym dyskiem (!). Co więcej, po nadpisaniu pliku sethc.exe za pomocą cmd.exe i można na ekranie logowania (naciskając pięć razy shift dostać konsolę cmd – uprawnienia admina):

Laiho says that by holding SHIFT + F10 while a Windows 10 computer is installing a new OS build, an attacker can open a command-line interface with SYSTEM privileges.

Cała operacja ze szczegółami została pokazana na filmie na blogu odkrywcy buga.

W czym tkwi istota problemów? Otóż podczas używania in-place upgrade w Windows 10, aktualizacja wygrawana jest z wykorzystaniem małego systemu Windows PE (Preinstallation Environment) – na czas wgrania aktualizacji Windows z kolei wyłącza Bitlockera.

Autor badania przetestował podantość podczas dużej aktualizacji: Windows 10 RTM do buildu 1511 lub 1607.

Microsoft ponoć pracuje nad poprawką:

Just a month ago I finally got verification that the Microsoft Product Groups not only know about this but that they have begun working on a fix.

A autor znaleziska – w ramach workaround – wskazuje choćby WSUS czy SCCM (który jest jednak poza zasięgiem domowego użytkownika):

At some point, every computer that is not managed by WSUS/SCCM or such will force the installation of a new version of Windows,” Laiho tells Bleeping Computer. „Microsoft has decided that these will be forced by default.

oraz

Furthermore, Laiho says that Windows SCCM can block access to the command-line interface during update procedures if users add a file named DisableCMDRequest.tag to the %windir%\Setup\Scripts\ folder.

–ms

Brdzo interesujacy blad. Byc moze to byla „tylnia furtka’ ;)

Nie być może. W produktach MS istnieje od XP coś takiego jak klawisze trwałe (5xSHIFT). Nie stanowi też problemu zmuszenie systemu by po 5 naciśnięciach tego klawisza zamiast informacji o funkcji pojawił się shell na prawach roota (tzn. admina ;)

Zapomniałem dodać najważniejszego, funkcja działa także gdy wyświetlany jest ekran logowania. Umożliwia zatem ominięcie logowania. Przypadek?

> Zauważmy, że cała procedura mogłaby zostać wykorzystana choćby przez kogoś kto ukradł / znalazł nasz komputer zabezpieczony Bitlockerem. Wystarczy odpowiednio długo poczekać i… voila.

No to musiałby być włączony komputer. Bo czekanie nad wyłączonym będzie szczytem cierpliwości.

Jeżeli jest wyłączony to ten wektor ataku nie zadziała …

Takie FBI nie takie rzeczy robiło. A tu wystarczy… czekać :)

Co więcej, po nadpisaniu pliku sethc.exe za pomocą cmd.exe można na ekranie logowania […] dostać konsolę cmd – to jest stary trick chyba na każdym Windowsie to działa. Ja tak zarabiałem na odzyskiwaniu dostępu do komputera jeszcze w podstawówce, albo w gimnazjum :) Uruchamiałem komputer z live cd z jakiejś dystrybucji linuxa i podmieniałem lupę na cmd, wtedy podczas logowania do windowsa uruchamiałem cmd i net user :)

Edit: oczywiście odzyskiwałem dostęp do komputera tylko na zlecenie właściciela sprzętu, który zapomniał hasła :)

Rzeczywiście ten „myk” znany jest od dawna – tak robiłeś, ale na bank nie było BitLockera. Tu z kolei można tak samo zrobić, bo BitLocker jest wyłączany na czas aktualizacji, dlatego masz dostęp do dysku i możesz podmienić sethc.exe. :)

Dokładnie.

tak, ale nie w każdym ominiesz bitlockera :)

Do odzyskiwania konta używałem chntpw (przeważnie systemrescuecd). Odnosnie artukułu, rozumiem że poprostu nie można zostawiać aktualizowanego komputera bez opieki. W końcu i tak trzeba jakoś zainicjalizować klucz przy bootowaniu.

Słaby ten wpis biorąc pod uwagę wiele możliwości konfiguracji BitLockera. Sam TPM, TPM + PIN, TPM + PIN + KEY. Nie wskazujecie, która konfiguracja jest podatna (może wszystkie).

Dodatkowo w opcjach Windows Update -> Zaawansowane jest opcja „Użyj moich informacji logowania…”. Jaki ona ma wpływ na całą podatność?

Jeśli cały ten blog to tłumaczenie zagranicznych wpisów bez żadnego wkładu własnego, to szkoda czasu. Równie dobrze możecie wrzucać same linki.

Do AAA – „Jeśli cały ten blog to tłumaczenie zagranicznych wpisów bez żadnego wkładu własnego, to szkoda czasu. Równie dobrze możecie wrzucać same linki.” Chyba nie cały – ja np. widzę wkład własny w sekcji Teksty. Co do rozwiązania – przecież sam MS nie wie co z tym zrobić i dopiero się budzi oceniając skalę złożoności problemu („pracujemy nad tym”), czego więc oczekujesz :)

A tak bardziej żartobliwie – w miniaturce rozbiliście okno nie tej wersji Windows ;)

Miniaturka – tak, nie mieliśmy innej pod ręką. BTW w Win7 też tam niektórzy przebąkują że to może też być.

@AAA – jeśli mielibyśmy mieć tylko autorski research to w ogóle nie publikowalibyśmy po polsku tylko od razu EN :-) Szkoda potencjału ;)

A jak jesteś głodny autorskiej wiedzy to polecam rzeczywiście: http://sekurak.pl/teksty/ https://sekurak.pl/narzedzia/ (> 100 tekstów). Albo http://sekurak.pl/offline/ – ~120 stron tekstów w naszym zinie.

A z Google Images was zbanowali?

To raczej dużo roboty – jak to Q4 w IT :( I czasem nawet z akceptowaniem komentów jest mały delay :/ Szczególnie że cały czas pracujemy nad wypchnięciem ASAP sekurak zina #3 :)

Myślisz, że mała podpierdolka z Google Images to nie grzech? No nie bardzo. Prawa autorskie – słyszał kiedy?