Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Przestępcy opracowali ~nowy sposób na kradzież samochodów. Wycinają dziurę i dostają się do kabli, następnie wstrzyknięcie komunikacji do CAN i samochód się otwiera

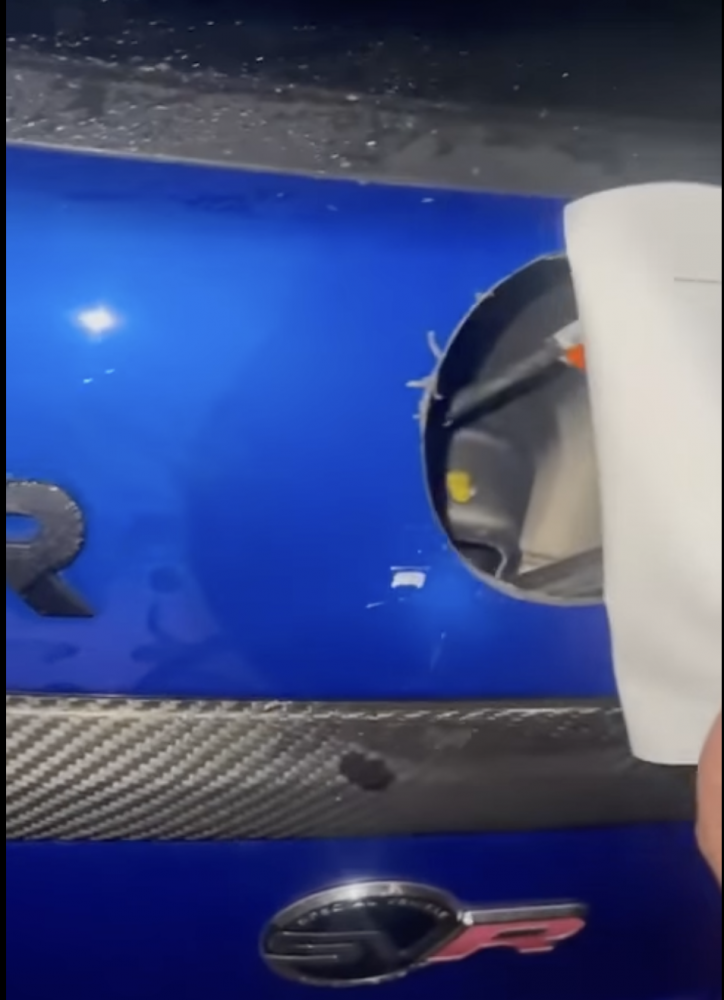

Akcja głównie w UK, dotycząca samochodów Range Rover. Okazuje się, że wiązka kabli sterujących znajduje się m.in. w tylnej klapie bagażnika i jest „dostępna” np. w taki sposób:

Jak dalej tłumaczy badacz:

Magistrala CAN to wbudowana sieć sterowania, która z definicji musi docierać tam, gdzie znajdują się czujniki i elementy wykonawcze. (…) Gdy złodzieje uzyskają dostęp do magistrali CAN, zwykle wysyłają fałszywe ramki, aby dezaktywować zabezpieczenia, uruchomić silnik itp.

CAN bus is a real-time embedded control network and by definition has to go to where the sensors and actuators are located. That means for a car it’s not very difficult to get access to a CAN bus. Once thieves have access to the CAN bus they typically will send spoof frames to deactivate security, start the engine, etc.

Tutaj możecie zobaczyć filmik pokazujący tak ukradzione auto (ofiara kradzieży miała w samochodzie lokalizator, więc udało jej się odzyskać wóz). Pojawił się też względnie tymczasowy sposób łatania dziury po takiej operacji – niewinna naklejka:

Natomiast pod naklejką:

Rozwiązanie? Szyfrowanie (oraz inne zabezpieczenia) CAN. Więcej możecie poczytać / pooglądać – tutaj czy tutaj.

~ms

Swojego czasu dobierali się do wiązek w lusterkach… Ale Moto/Med/Fin wychodzą z założenia, że ciągle jeszcze taniej jest zapłacić odszkodowanie paru ofiarom niż wprowadzać sensowne zabezpieczenia.

Pracowałem kilka lat w automotive i zawsze się zastanawiałem, jak oni to wszystko będą zabezpieczać. Z jednej strony mamy autosar adaptive z drugiej soft który od wielu lat jest pchany do aut i jedynie „pudrowany” dla nowszych modeli..

Serwisy też muszą mieć jakiś interfejs diagnostyczny. Ciekawe wyzwania czekają tą branże jeśli chodzi o security :)

Rozwiązanie jest proste: druga odseparowana magistrala CAN przeznaczona wyłącznie do otwierania i uruchamiania samochodu. Minus to niestety konieczność dodania drugiego interfejsu w kilku kluczowych elementach no i oddzielne złącze diagnostyczne do tego układu.

Ale jak widać można wszystko spiąć w jedną sieć, a potem jest jak w przypadku sieci LAN, jak administrator jest leniwy i wygodny, to i atakujący ma wygodę, bo wszystko ma podane na tacy, wystarczy pokonać jedno ogniwo…

Nie musi być separacja CAN:) jest znaczniej prościej niż myślisz…. ;) Pracuję w serwisie od 2001r zajmuję się zabezpieczeniami mienia i proste sposoby są mega świetne:);)

Ale przecież już tak jest od dawna, że w samochodach są dwie magistrale CAN. Najważniejsze komponenty auta odpowiedzialne za bezpieczeństwo są odseparowane, żeby nie były spowalniane np. przez radio lub sterownik klimatyzacji

Niestety nie jest to problem ponieważ opracowałem w 2014 zabezpieczenie magistrali CAN ;) i były podejścia ale niestety autko zostało na miejscu :)

Panie jakie zabezpieczenia. Zabezpieczenie przez milczenie na kilka milionów fur jak komuś ukradną jedną czy dwie to ubezpieczenie zapłaci a sprawa rozejdzie się po kościach

Nowy Rok, nowe pola do usprawnień :)

Kiedy będzie „TLS dla CANbus” albo Full Auth/Authz/Signing dla wiadomości CAN ?

Przypominam jak kiedyś systemy automatyki przemysłowej nie miały prawie żadnych mechanizmów bezpieczeństwa typowych dla „zwykłych” systemów IT (albo się tego tematu nie poruszało bo ***** ) – właśnie uderza to w samochody …

TT

FullAuth i signing dla ramek can, to nie będzie raczej nigdy, a w kazdym razie nie w produkcji.

Ta, ale jak zaszyfrujemy certyfikatami komunikację CAN, to będzie larum, że tylko w ASO da się diagnozować i naprawiać usterki. I tylko na oryginalnych podzespołach, które mają certyfikaty. A potem i tak się okaże, że certyfikat producenta wyciekł lub został wykradziony parę lat wcześniej – jak niedawno okazało się w androidkach Samsunga, LG i paru innych wendorów. A producent przecież nie wymieni skompromitowanych certów :)

Dobre bajki o żelaznym wilku z tym szyfrowaniem CAN. Jasne, ze jeden gość z drugim dorobił sobie do tego jakiś layer security, ale niniejszym objasniam, dlaczego w produkcyjnych platformach to się nigdy nie pojawi. I rzekome problemy z diagnostyką są tu najmniejszym problemem, ponieważ ten problem został już rozwiązany, aczkolwiek na nieco innym poziomie ponieważ producenci od jakiegos czasu (grupa FCA, Mercedes) zaimplementowali Secure Gateways. Co prawda zabezpieczają głównie komunikację na linii diagnoskop-bramka, a dalej często wciąż idzie to po staremu, ale mechanizm wyposażania diagnoskopu w odpowiedni klucz juz jest stworzony i nawet dostepny (za mała opłatą, a jakze) dla producentów diagnoskopów nie pochodzących od producenta pojazdu. Takze to nie to.

Problemem jest natomiast sama architektura systemów, które miałyby się taką bezpieczną komunikacją posługiwać. Otóz w znacznej części są to wciąż mikrokontrolery będące odnogą tak prostych architektur jak m68k – wezmy takie Motorole HC08/HC12, ST12 (czyli takie HC12 z niby security ktore dawno złamano przez power/clock glitching). Albo jakieś NECe czy inne tego typu rozwiązania. Owszem, z wolna pojawiają się architektury na mocniejszych prockach typu TriCore, ale do zastosowań typu jakis moduł DCM (drzwiowy) czy w klapie po cholerę 32 bity, megabajty ramu i mipsy. Tam siedza wciąz prosciutkie MCU do których owszem na papierze i w labie można zaimplementować jakąś warstwę bezpieczeństwa ale w praktyce moc przetwarzania (jak równiez pojemnosci wewnętrznych pamięci FLASH bo producenci jak mogą, to uzyją tego co w srodku bez przylepiania dodatkowej pamięci na zewnątrz) sprawi ze to będzie po prostu niepraktyczne.

Nie mówię tu o specjalizowanych, dużych podsystemach takich jak Infotainment czy nawet zegary, które w dzisiejszych czasach są często pełnowymiarowym komputerem z dyskiem, ramem i prawie desktopowym procesorem, ale o tych dziesiątkach modułów rozsianych po całym aucie – od wspomnianych drzwi poprzez jakieś panele z przyciskami na lampce sufitowej skończywszy.

Dlatego wg mojego wyczucia skończy się to inaczej – aktualnych architektur nikt nie będzie dostosowywac pod bezpieczeństwo, one po prostu będą aż wymrą naturalną śmiercią zastąpione przez systemy o jednak bardziej zaawansowanych procesorach jak i na innych kanałach komunikacyjnych – mam tu na myśli niesmiało rozlewający się Flexray no i oczywiście Ethernet, którego w autach jest coraz więcej. W przypadku tego ostatniego oczywiscie korespondenci sieci posiadają odpowiednie moce przetwarzania aby pociągnąć stos IP i połozenie na tym szyfrowania nie stanowi juz problemu. Ale w systemach gdzie wymagana jest precyzyjna kontrola domeny czasu (której Ethernet jednak nie daje) będzie to wymagać zarzucenia CAN BUSa i przejścia na FR ewentualnie inną technologię, która być moze się pojawi. Moze to będzie Ethernet, ale na pewno nie w „bazowej” formie jaką znamy, bo nawet przy G/10G niedeterministyczność domeny czasu jest krytyczna dla zastosowań w systemach bezpieczeństwa aktywnego i pasywnego.

Fajnie, ze entuzjaści się bawią, ale z szyfrowaniem CANa to w produkcji tego nie widzę.

Motorole mogą nie wyrabiać, ale można użyć nowszych — nadal tanich i prostych — 8-bitowych kontrolerów. Przykładowo dla AVR8: doi:10.1007/978-3-642-38553-7_9 (Hutter, Schwabe) i μNaCl (Schwabe) w kwestii kryptografii asymetrycznej,⁽¹⁾ AVR-Crypto-Lib do softwareowej implementacji całej reszty. Ewentualnie wsparcie sprzętowe ze strony ATSHA204, w SOT-23 (7.5mm²) do HMAC-ów, ew. ATECC508 (6mm²) do ECDH.

W latach 20-tych to nie kwestia ograniczeń technicznych. Podejrzewam, że raczej organizacyjnych i decyzyjnych. Przeniesienie na nową technologię to spore przemieszanie w zatrudnieniu, wywalenie do kosza ogromnej części własności intelektualnej, i ryzyko związane z nietestowanymi jeszcze rozwiązaniami.

Można dyskutować nad podatnością na ataki side channel: ale jeżeli atakujący może sobie pozwolić na glitching procesora, to raczej nie jest to sytuacja z wpinaniem się do szyny CAN na ulicy. Można dyskutować nad wydajnością, ale temat dotyczy komponentów istotnych z punktu widzenia ochrony przed kradzieżą. Zmiana biegów albo załączanie świateł może sobie iść bez uwierzytelnienia.

____

⁽¹⁾ Powolne, ale część asymetryczna jest tylko do negocjacji klucza dla sesji.

timeZero co do eth to pozwolę się nie zgodzić, cały industry lata na eth oczywiście Profinet czy Ethercat i nawet safety po tym lata i to działa :)

O FX nie słyszałem zaraz podkopie dzięki.

A ja dodam od siebie, oczywistym jest że nie może być dobrze zabezpieczone nie chodzi tylko o kradzieże które dają pożywienie producentom ale o innych interesariuszy.

W corvette c8 zrobili juz CAN z kryptografia i efekt jest taki, że przestajesz być właścicielem auta bo tylko producent może cokolwiek zmienić w aucie

Przeczytałem zrozumiałem, stwierdzam iż nikt nie jest zainteresowany zmianami w zabezpieczaniu samochodów przed kradzieżą . Zostawcie tak jak to stworzono , własności intelektualne i zarabiających w tym interesie nic nie stracą. Elektronika jest wspaniała i pomocna w odzyskaniu skradzionego auta, lecz walka za szkody poniesione trudna droga!. Proponuję, jeśli jest ktoś zainteresowany solidnym zabezpieczeniem w fajnym aucie, osobowym jak i ciężarowym lub wdrożeniem i patentem zabezpieczającym te samochody przed uprowadzeniem z miejsca postoju na 100 %. Jestem skłonny rozmawiać ,a gra warta jest świeczki. Gustaw M

Można szyfrować każdy samochód indywidualnym kluczem, który otrzymuje właściciel auta w momencie zakupu. Klucz ten będzie mógł użyć w celach diagnostycznych oraz do adoptowania części zamiennych. Można też rozważyć szyfrowanie tylko dla kluczowych modułów na najwyższej warstwie, zamiast szyfrowania całej magistrali na najniższej warstwie.

Metoda stara i dawno już można się zabezpieczyć.

Podniecać mogą się tylko laicy;)

Mądrla.

Wszystko wszystkim ale dalej jest jeden kluczowy problem jak człowiek wymyśli zabezpieczenie to znajdzie się ktoś inny i to zabezpieczenie obejdzie prawda stara jak świat chwilowo załatwią problem a jak będzie zlecenie na dane auto to go na lawetę wezmą a później w „zaciszu” garażu problem rozwiążą przecież od dawna wiadomo że złodzieje samochodowi to najlepsi spece z branży