Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Prostymi podatnościami wjechał w infrastrukturę IT Mercedesa. Przejęcie wielu serwerów (RCE) bez uwierzytelnienia, dostęp do wewnętrznego chatu, …

Kolejne odkrycie / research Sama Curry. Wcześniej pisaliśmy o jego innych ciekawych dokonaniach:

- Pokazali jak podatnościami w API można było przejmować konta pracowników / dealerów BMW / Rolls Royce. Efekt? mieli możliwość wglądu w szczegóły/dokumentacje serwisowe samochodów

- Zhackowali system KIA. Pokazali jak można przejmować samochody: zdalne otwieranie, uruchamianie samochodów, dostęp do kamer (!)

Tym razem na warsztacie był Mercedes-Benz. Na początek badacze zlokalizowali serwer SSO (centralny serwer pojedynczego logowania do różnych serwisów). Nie było tam podatności, ale… dalszym rekonesansem udało się namierzyć: umas.mercedes-benz.com. Tutaj z poziomu Internetu możliwe było… zarejestrowanie swojego konta.

Ale gdzie to konto dawało dostęp? Np. do git.mercedes-benz.com. Dostęp do repozytoriów kodu bez 2FA!? Nie no, 2FA było, ale istniała możliwość jego samodzielnego skonfigurowania:

The Mercedes-Benz Github, after authenticating, asked us to set up 2FA on our account so we could access the app. We installed the 2FA app and added it to our account, entered our code, then saw that we were in. We had access to “git.mercedes-benz.com” and began looking around.

Badacze podesłali swoje znaleziska do Mercedesa, ale ten odpisał: meh, to nie żadna dziura, pokażcie rzeczywisty „impact” to pogadamy.

Więc dalszy rekonesans. Czyli najpewniej sprawdzanie kolejnych domen klasy *.mercedes-benz.com i sprawdzenie gdzie można było się dostać wcześniej zarejestrowanym kontem. Efekt był piorunujący:

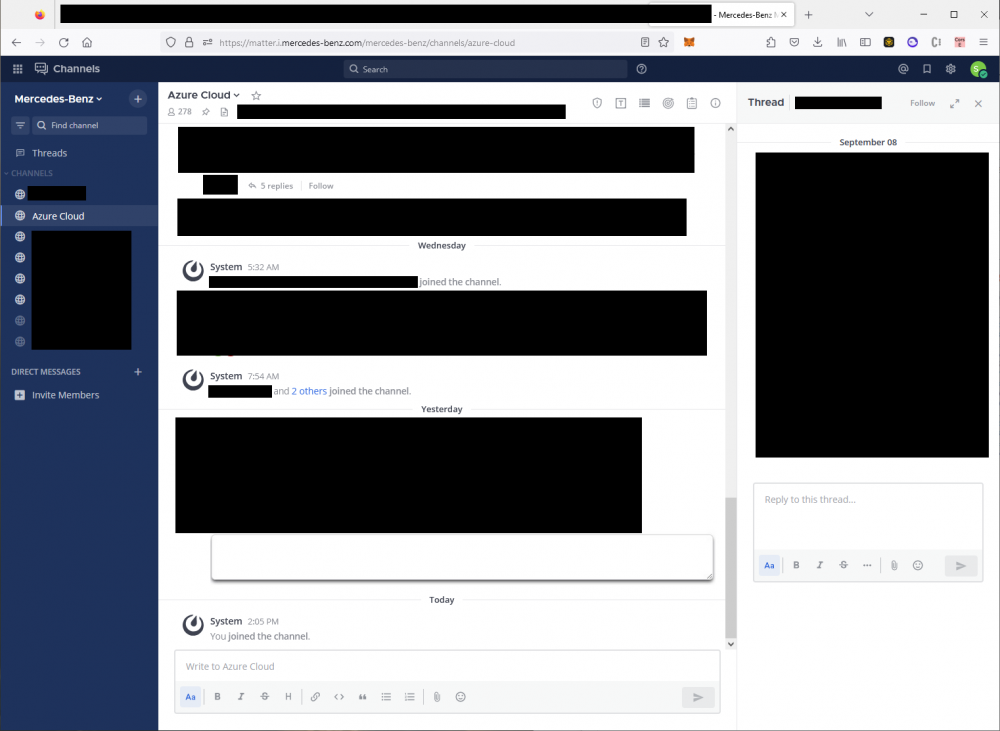

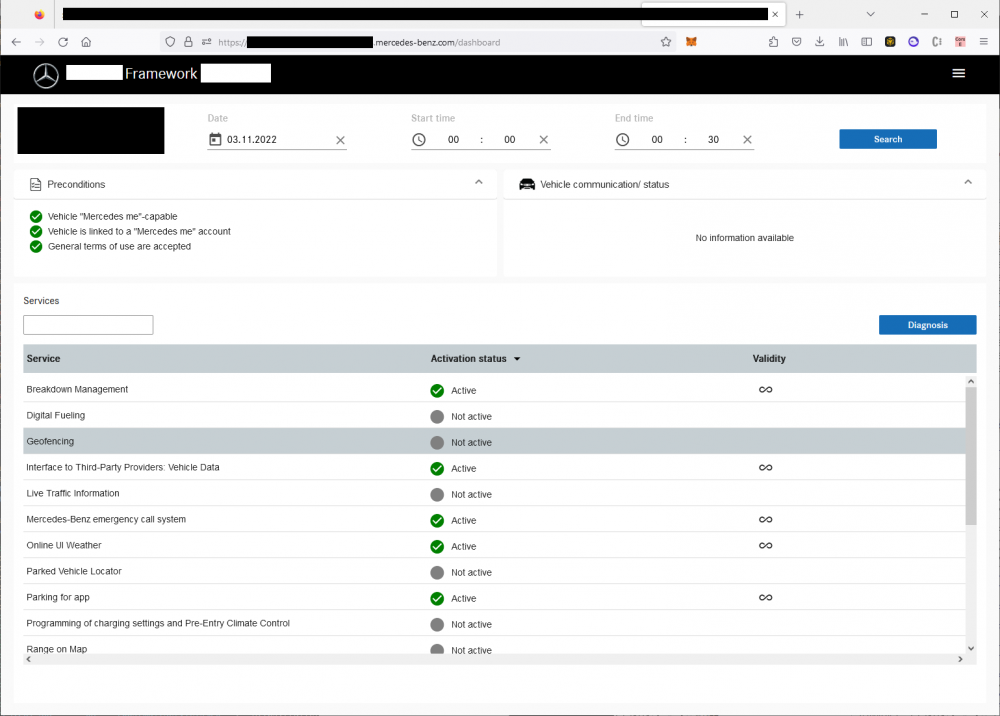

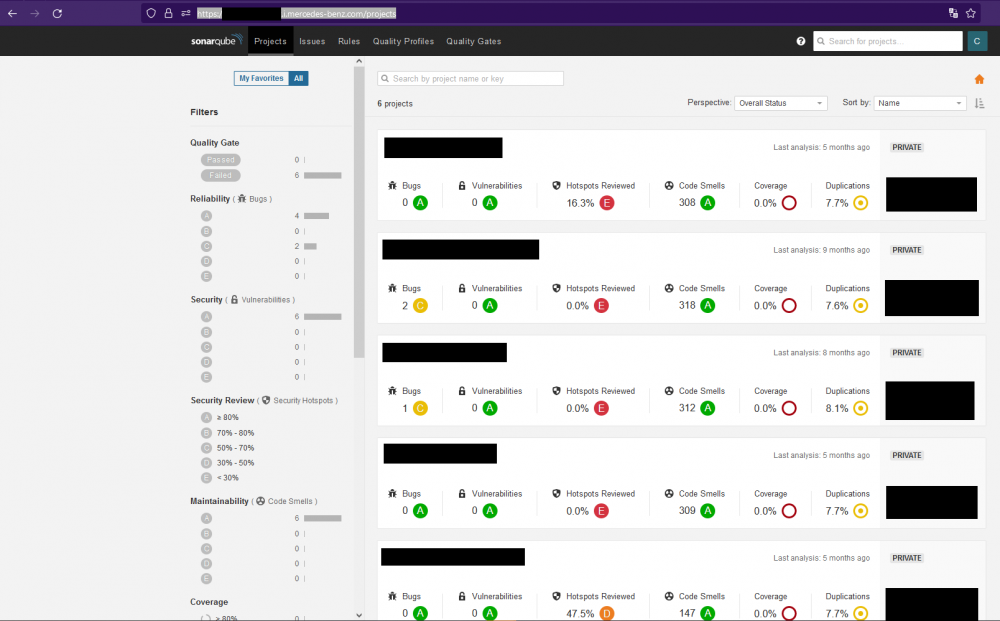

We used our employee account to login to numerous applications which contained sensitive information and achieved remote code execution via exposed actuators, spring boot consoles, and dozens of sensitive internal applications used by Mercedes-Benz employees. One of these applications was the Mercedes-Benz Mattermost (basically Slack). We had permission to join any channel, including security channels, and could pose as a Mercedes-Benz employee who could ask whatever questions necessary for an actual attacker to elevate their privileges across the Benz infrastructure.

Apropos powyższego „exposed actuators” – bardziej technicznym czytelnikom polecam zerknięcie na ten wpis – który pokazuje jak wystawienie endpointów actuator (ze Spring Boot) może zakończyć się np. pełnym ominięciem uwierzytelnienia i innymi grubymi problemami.

Na koniec bonus:

[we had access to] AWS and cloud-computing control panels where we could request, manage, and access various internal systems

Dokumentacja graficzna paru znalezisk:

~ms

Sorry, jeśli ktoś łączy infrastrukturę komercyjna z infrastrukturą wewnętrzna, to nie dziwię się że coś takiego można znaleźć. Nie trzeba być sekurakiem, żeby intuicyjnie wiedzieć, że nie miesza się domeny klienckiej z domena korporacyjna.

To jak tego AWS postawić sobie w biurze? Patrząc jak staje produkcja kiedy nie działa jedna z 10 rzeczy po drodze (vpn, net w centrali, dysk w serwerze etc.) Vs atak na ciągle aktualizowana i monitorowana chmurę wydaje mi sie ze kierunek raczej jest tylko jeden…

Amazon Edge :)