Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Pracujesz w sieci Windows? Zobacz co Microsoft ma do powiedzenia w temacie Zero Trust.

Czy słyszeliście kiedyś o podejściu Zero Trust – czyli dość zdroworozsądkowym podejściu do bezpieczeństwa sieci? W pewnym sensie to przeciwieństwo „Full Trust” stosowanego w wielu polskich (i nie tylko) firmach. Jedna duża sieć albo i wiele sieci – ale bez filtrowania ruchu, hasła administracyjne wpisane do jednego pliku i współdzielone pomiędzy wszystkimi administratorami, klucze uwierzytelniające które działają cały czas po odejściu ich właściciela z firmy, wpinanie prywatnych laptopów do sieci… te przykłady można mnożyć.

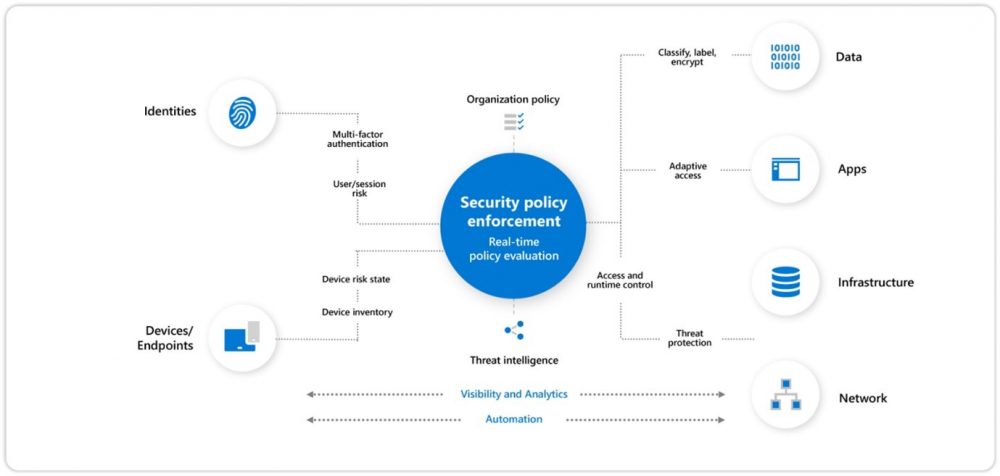

Microsoft przykładowo podaje taką definicję Zero Trust:

W najprostszym ujęciu podejście typu Zero Trust bazuje na prostej zasadzie: nigdy nie ufaj, zawsze weryfikuj oraz uznawaj, że bezpieczeństwo organizacji zostało już naruszone (ang. assume breach). Nigdy nie zakładaj, że którykolwiek z elementów jest zaufany. Podejście to chroni organizacje poprzez zarządzanie dostępem i udzielanie go opierając się na stałej weryfikacji tożsamości użytkownika oraz stanu urządzenia i usług, zamiast na sztywnych relacjach typu zaufany/niezaufany.

Rozsądne, prawda? Jednocześnie wskazują na garść komponentów, które wspierają podejście Zero Trust. Zerknijmy tylko na przykładowe dwa aspekty z portfolio Microsoftu:

- Odpowiednie zarządzanie tożsamością użytkownika.

Mamy tutaj scentralizowane Azure AD, z możliwością włączenia dwuczynnikowego uwierzytelnienia (również z wykorzystaniem kluczy sprzętowych). Jest też opcja passwordless – tutaj możemy wykorzystać appkę Microsoft Authenticator czy biometrię.

Co więcej, mamy możliwość dodatkowej weryfikacji użytkownika (tzw. dostęp warunkowy) na podstawie innych czynników – np. jeśli ktoś w krótkim czasie próbuje logować się z różnych – mocno oddalonych od siebie – lokalizacji (analiza na podstawie adresów IP) – możemy odmówić mu dostępu.

Możemy wreszcie sterować sposobami uwierzytelnienia (np. jednoczynnikowe / wieloczynnikowe) – np. w zależności czy użytkownik loguje się z wewnątrz czy z zewnątrz sieci korporacyjnej. - Bezpieczeństwo urządzeń.

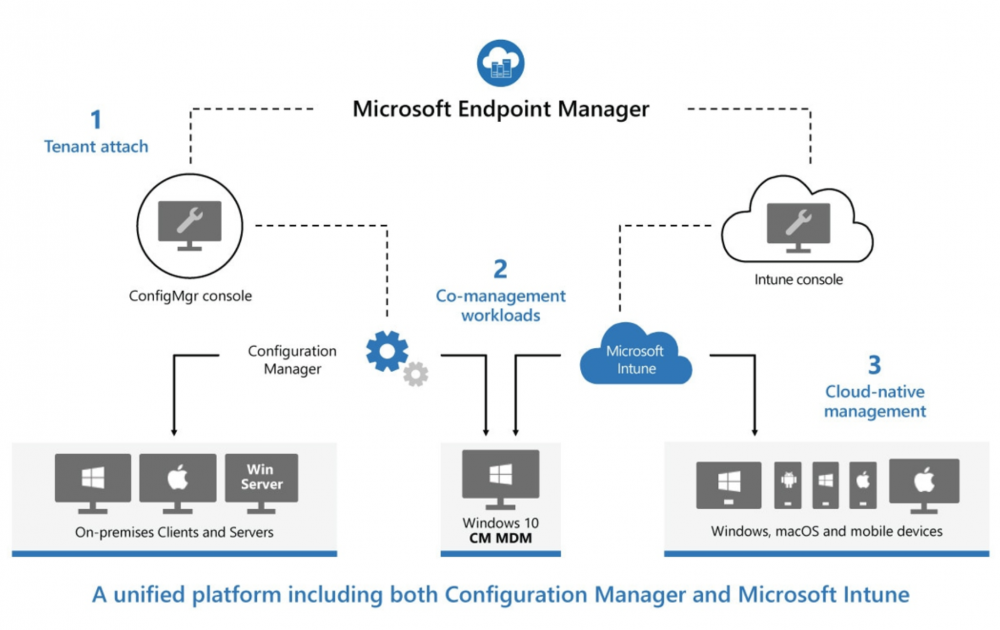

Ten temat jest szczególnie istotny w realiach pracy zdalnej. Pracownik próbuje logować się do naszej sieci z prywatnego komputera. No dobrze, ale czy posiada odpowiednie aktualizacje Windowsa? Co z antywirusem? Czy ma FDE? Na tego typu pytania może odpowiedzieć Microsoft Endpoint Manager.

Co więcej – tego typu polityki warunkowego dostępu możemy definiować sami i „wpuszczać” do sieci tylko tych użytkowników, którzy je spełniają. Całość możemy dodatkowo integrować zarówno z innymi produktami Microsoftu jak i z zewnętrznymi dostawcami:

MEM oferuje szerokie możliwości integracji z różnymi komponentami, zarówno Microsoft jak i innych producentów. Dobrym przykładem jest wykorzystywanie własnego PKI do certyfikatów na zarządzanych urządzeniach czy integracja z rozwiązaniami klasy Mobile Threat Defense, zarówno Microsoft Defender for Endpoint, jak i innych producentów, które mogą zasilać MEM informacjami o stanie zagrożenia na urządzeniu. To z kolei można wykorzystać przy dynamicznym odbieraniu i ponownym przyznawaniu użytkownikowi dostępu do zasobów służbowych.

Rozwiązanie może być również pomocne w kontekście instalowania własnych / zewnętrznych aplikacji:

Dzięki MEM możemy zdalnie instalować aplikacje na urządzeniach, ale nie jesteśmy w tym ograniczeni jedynie do aplikacji dostępnych w sklepach on-line producenta systemu operacyjnego. Możliwość wdrażania własnych aplikacji (line-of-business), instalatorów .msi, instalacji opartych na plikach .exe czy skryptów PowerShell daje szerokie możliwości udostępniania użytkownikom właściwych narzędzi do pracy. Użytkownik może sam wybrać aplikacje do zainstalowania, lub mogą one być wdrożone przez administratora.

Całość ma pewną nieoczywistą zaletę – możliwość dodatkowego zabezpieczenia przy uruchomieniu aplikacji (np. podanie PINu), uniemożliwienie kopiowania danych z/do danej aplikacji czy np. usunięcie samej aplikacji oraz jej danych w przypadku wykrycia zagrożenia:

Zarządzanie aplikacjami w przypadku MEM nie ogranicza się jednak do prostej instalacji oprogramowania. Oczywiście wdrażanie aplikacji na wszystkie systemy operacyjne jest jednym z podstawowych zadań z zakresu zarządzania urządzeniami, ale MEM oferuje dużo więcej. Polityki ochrony umożliwiają zabezpieczenie określonych aplikacji za pomocą dodatkowego uwierzytelnienia przy uruchomieniu (np. za pomocą PINu lub biometrii), czy wyizolowanie aplikacji od innych i uniemożliwienie kopiowania danych z lub do nich. Inną możliwość stanowi np. automatyczne usunięcie aplikacji i wszystkich jej danych w przypadku wykrycia zagrożenia, czy choćby zrootowania urządzenia. Także administrator może zdalnie usunąć aplikację i jej dane z urządzenia, bez potrzeby czyszczenia całego urządzenia.

Jak widzicie po powyższym opisie, MEM wspiera zarówno „standardowe” aplikacje, jak i appki mobilne (obsługiwany jest Android oraz iOS). Wygląda to w następujący sposób:

Czy całość wymaga instalacji skomplikowanej infrastruktury wewnątrz firmy? Producent tłumaczy to w następujący sposób:

Dzięki temu, że MEM jest usługą chmurową, nie ma konieczności budowy własnej infrastruktury, a zmiany i nowe funkcjonalności mogą pojawiać się bardzo często.

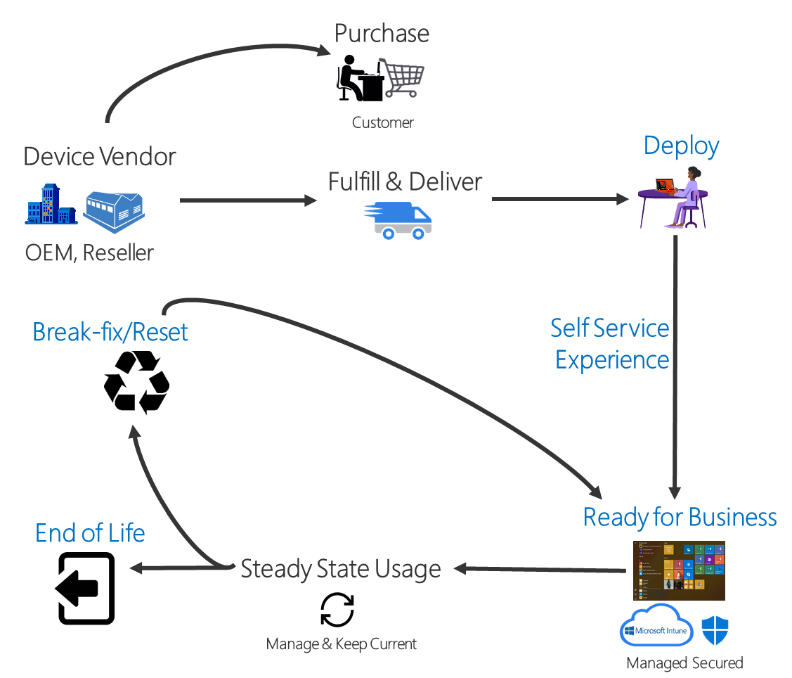

Dodatkowym, interesującym aspektem, możliwym m.in. dzięki Microsoft Endpoint Manager jest tzw. autopilot. Mamy nowy komputer dla pracownika, ale trzeba go wcześniej przygotować – tak aby spełniał wszelakie wymagania bezpieczeństwa. A to oznacza dodatkowy czas, który ekipa IT musi poświęcić na konfigurację.

W przypadku autopilota świeżo rozpakowany komputer może połączyć się z naszą siecią, pobrać odpowiednie konfiguracje i automatycznie się skonfigurować (patrz: Self Service Experience poniżej)

Microsoft wyjaśnia to w taki sposób:

Po uruchomieniu komputera i podłączeniu go do sieci możesz zalogować się swoim kontem AAD i resztę zostawić MEM. Urządzenie automatycznie podłączy się do Intune i wdroży polityki konfiguracyjne, ściągnie i zainstaluje aplikacje oraz skonfiguruje dostęp do zasobów służbowych. Konfigurowane w MEM profile urządzeń umożliwiają pominięcie przez użytkownika w trakcie pierwszego uruchomienia takich ekranów jak akceptacja licencji EULA czy ustawienia prywatności i skonfigurowanie ich przez administratora. Nigdy więcej przeklikiwania się przez wiele ekranów konfiguracyjnych!

Ciekawą, dodatkową funkcją autopilota jest również przywracanie urządzeń do stanów początkowych. Brzmi enigmatycznie, to ponownie zobaczcie parę scenariuszy:

Windows Autopilot nie tylko skraca czas przygotowania nowego urządzenia do pracy, ale umożliwia także szybkie odświeżenie dużej ilości istniejących urządzeń. W scenariuszach, w których działające urządzenia powinny zostać przywrócone do stanu gotowości dla nowych użytkowników, jak na przykład sale szkoleniowe, laboratoria, urządzenia tymczasowe czy kioski – Windows Autopilot pozwala na ich zdalny reset i usunięcie plików, aplikacji i ustawień użytkownika oraz ponowne wdrożenie oryginalnych ustawień, pozostawiając jednocześnie urządzenie podłączone do AAD i Intune.

Na koniec warto pamiętać, że wszelakie ww. operacje związane z bezpieczeństwem są monitorowane, a ewentualne wykryte naruszenia – alertowane. Umożliwia to zarówno ogląd bieżącej sytuacji bezpieczeństwa jak i sprawną odpowiedź na możliwe naruszenia bezpieczeństwa.

>uznawaj, że bezpieczeństwo organizacji zostało już naruszone

to jest krok tuż przez paranoją czy zaraz po?

@M.

To jest realizm.

Ja juz od dawna stosuje ten model jeszcze za nim microsofty na to wpadly.

Brakuje mi w artykule informacji, jak w rozwiązaniu MEM są zabezpieczane urządzenia peryferyjne. Bo że nie obejmuje systemów innych niż Windows i macOS (plus iOS i Android na mobilnych) to rozumiem. Ale nie jest powiedziane co ze sprzętem sterowanym numerycznie i/lub urządzeniami IoT.