Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Północnokoreańscy hackerzy wykorzystują „dziką kropkę” do infekcji ofiar podczas fałszywych rekrutacji na LinkedIN (malware ukryty w normalnie wyglądającym PDF, cel: komputery Linux).

Eset donosi o kampanii cyberataków organizowanych przez północnokoreańską grupę APT. Ta sama grupa została wskazana jako ekipa która wbiła się niedawno do infrastruktury firmy 3CX oraz zainfekowała ich klientów.

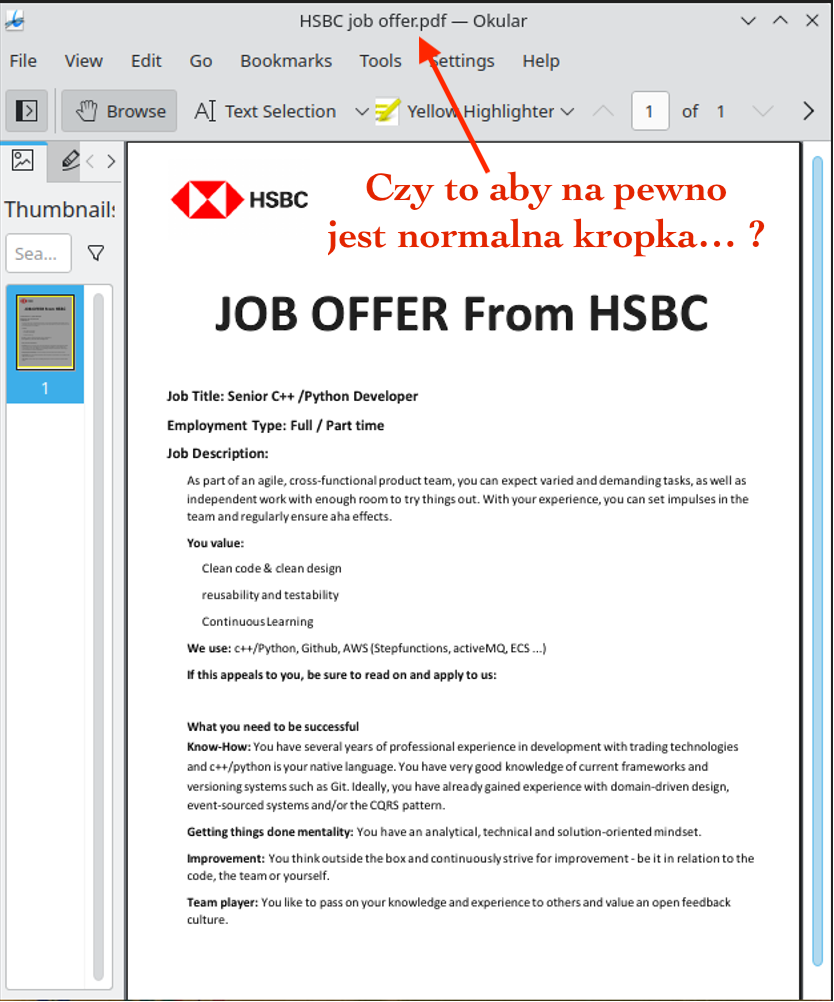

Tym razem skupmy się chwilę na kampanii fałszywych rekrutacji na LinkedIN. Po krótkiej zaczepce atakujący może wysłać takie wymagania w PDF:

Pod Linuksem otwarcie takiego PDFa może czasem spowodować… wykonanie złośliwego kodu. Jak tłumaczy ESET:

The archive contains a single file: a native 64-bit Intel Linux binary written in Go and named HSBC job offer․pdf

Interestingly, the file extension is not .pdf. This is because the apparent dot character in the filename is a leader dot represented by the U+2024 Unicode character. The use of the leader dot in the filename was probably an attempt to trick the file manager into treating the file as an executable instead of a PDF. This could cause the file to run when double-clicked instead of opening it with a PDF viewer. On execution, a decoy PDF is displayed to the user using xdg-open

Przy okazji – tutaj polski wątek w temacie fałszywych rekrutacji na LinkedIN.

~ms

A czy przypadkiem najpierw nie trzeba ustawić bitu wykonywalności na ściągnietym pliku, żeby go uruchomić?

Jest tak jak piszesz jeśli chodzi o cli. To jest atak na tych co używają niewłaściwie X i do nich różnych graficznych managerów. To jest tak jak dązy się do u windowsowienia linuxa

Trzeba. Inaczej się nie da.

Tak, trzeba