Co jest lepszego od szkoleń sekuraka? Szkolenia sekuraka z MEGA rabatami 😉 Już dzisiaj, tj. 21 listopada, startujemy z naprawdę gorącą akcją: Black Week z sekurakiem, podczas której będziecie mogli kupić Wasze ulubione szkolenia, bilety na wyjątkowe, sekurakowe wydarzenia i bestsellery książkowe opublikowane przez Securitum Wydawnictwo ze zniżką nawet do…

Czytaj dalej »

Dokładnie miesiąc temu, 20 października 2025 r. spotkaliśmy się na Mega Sekurak Hacking Party. Było intensywnie, merytorycznie, ale też na luzie, jak to w sekurakowej rodzinie. Z przyjemnością dzielimy się z Wami filmowym podsumowaniem tego wyjątkowego wydarzenia! 👉 Zobaczcie, co działo się podczas konferencji – posłuchajcie wypowiedzi Uczestników, Prelegentów i…

Czytaj dalej »

Badacze bezpieczeństwa z Oligo Security wykryli szereg podatności pozwalających na zdalne wykonanie kodu w głównych frameworkach do wnioskowania sztucznej inteligencji. Luki bezpieczeństwa występują w produktach oferowanych przez Meta, NVIDIA, Microsoft, vLLM oraz SGLang. Problem tkwi w niebezpiecznej kombinacji ZeroMQ i deserializacji pickle w Pythonie. Co ciekawe, szczególną uwagę badaczy zwrócił…

Czytaj dalej »

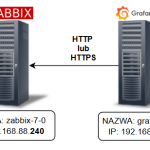

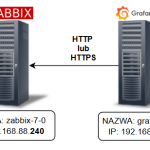

W trzeciej części mini-serii o Grafanie i Zabbixie, Albert przybliża bardziej zaawansowane elementy integracji, pozwalające na prezentację bardziej skomplikowanych danych.

Czytaj dalej »

Pełen opis wielogodzinnego incydentu opracował sam Cloudflare

Zatem co było źródłem całego zamieszania? Miliony błędów HTTP 500 w core infrastruktury Cloudflare, a dokładniej: awaria systemu wykrywającego/blokującego boty webowe

Czytaj dalej »

Wielokrotnie podkreślaliśmy rolę pentestów w procesie utrzymania bezpieczeństwa organizacji. Wagę pentestów zdają się potwierdzać także doświadczenia badaczy z zespołu Catchify. TLDR: – Krytyczna podatność (10.0 w skali CVSS) w aplikacji UniFi Access odpowiadającej z kontrolę nad urządzeniami dostępu fizycznego. – Możliwe jest pełne przejęcie urządzeń z podatnym oprogramowaniem i kradzież…

Czytaj dalej »

Zanim przejdziemy do konkretnego opisu informacja dla administratorów: podatne są następujące wersje FortiWeb dla poszczególnych linii oprogramowania: Ponadto pojawiła się wreszcie oficjalna informacja od producenta (oraz identyfikator: CVE-2025-64446). Luka została wyceniona na 9.1 w skali CVSS 3.1 czyli krytyczna. TLDR: Fortinet to firma, która bardzo często gości na naszych łamach….

Czytaj dalej »

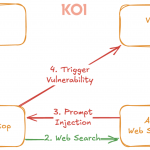

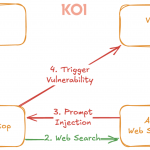

Najczęstsze, najgłośniejsze i najpopularniejsze podatności związane z generatywnym AI (a w szczególności z dużymi modelami językowymi) można podzielić ogólnie na dwie podgrupy (co oczywiście stanowi tylko wycinek powierzchni ataku). Pierwsze dotyczą tzw. bezpieczeństwa “miękkiego” i w skrócie polegają na atakowaniu modeli w taki sposób, aby “skłonić” je do pominięcia założonych…

Czytaj dalej »

Badacze bezpieczeństwa z Unit 42 ujawnili kampanię cyberszpiegowską, wykorzystującą lukę 0-day do instalacji spyware LANDFALL. Podatność występowała w bibliotece odpowiedzialnej za przetwarzanie i dekodowanie obrazów w Samsungu Galaxy. Malware ukryty był w plikach graficznych DNG wysyłanych za pośrednictwem komunikatora WhatsApp. Najprawdopodobniej nie wymagał żadnej interakcji ze strony użytkownika (0-click), uruchamiał…

Czytaj dalej »

Przedmowa To nie będzie wpis, jak wszystkie. Dziś chcemy się z Wami podzielić historią, która nas niesamowicie wzrusza. Taką, o której nawet nie śmielibyśmy marzyć, rozpoczynając pewien projekt edukacyjny w 2023 roku i obawiając się, czy spotka się on z zainteresowaniem odbiorców. Tymczasem okazało się, że rzeczywistość przerosła nasze oczekiwania….

Czytaj dalej »

Chciałbyś poznać pięć obszarów pracy administratora, które mogą znacząco poprawić skuteczność i bezpieczeństwo Twojej pracy? Bez zbędnej teorii i długich, absorbujących boot campów, kosztujących majątek? W dodatku pokazane przez człowieka, który na tematyce bezpieczeństwa Windows zna się, jak mało kto w Polsce? Jeżeli tak, to zachęcamy do lektury tego wpisu;…

Czytaj dalej »

OWASP właśnie ogłosił wydanie Release Candidate (RC1 z dnia 6 listopada 2025) nowej wersji znanej na całym świecie listy najbardziej istotnych klas problemów bezpieczeństwa aplikacji webowych – OWASP Top 10:2025. To już ósma edycja (poprzednia pochodziła z 2021 roku), która stanowi punkt odniesienia dla programistów, testerów bezpieczeństwa i całej branży…

Czytaj dalej »

OpenAI informuje o udostępnieniu Aardvarka – agenta opartego na GPT-5, który wciela się w rolę badacza bezpieczeństwa z możliwością skanowania setek repozytoriów jednocześnie. Po otrzymaniu dostępu do repozytorium skanuje kod, wykrywa podatności, testuje je w sandboksie, żeby potwierdzić czy ich użycie jest realne, a następnie proponuje poprawki (po integracji z…

Czytaj dalej »

Lata doświadczenia, tysiące pentestów i ekipa ludzi, którzy wiedzą, o co w tym całym ITsec chodzi. Rezultat? Przeszło 20 pokazów praktycznych, poprzedzonych krótkim wstępem teoretycznym, stworzonych na podstawie realnych przypadków, pokazujących konkretnie, jak działają cyberprzestępcy i jak się przed nimi skutecznie bronić. Żadnych slajdowisk, tylko pokazy na żywo! Takie jest…

Czytaj dalej »

Zewsząd słyszymy o atakach hackerskich, ransomware’ach, które kosztują firmy lub organizacje majątek (a co więcej: zaufanie klientów, które najtrudniej odbudować). Jeśli takie pytania Was intrygują i chcielibyście faktycznie uodpornić Wasze firmy na cyberataki, zapraszamy na szkolenie Cyberawareness od sekuraka. Specjalna edycja dla firm, Zapewniamy, że wbrew pozorom niewielkim kosztem i…

Czytaj dalej »