Wiedza i umiejętności związane z wykorzystaniem potencjału chmury obliczeniowej, tworzeniem i zarządzaniem bazami danych oraz ich analizą, marketingiem cyfrowym oraz bezpieczeństwem przetwarzania i udostępniania informacji to kompetencje pożądane przez wszystkie rodzaje organizacji – od sektora publicznego przez usługi, branżę FMCG, po produkcję. Co więcej – są to kompetencje, których wiele…

Czytaj dalej »

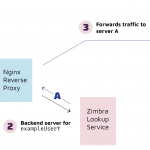

Dość długi opis ostatnio załatanej podatności można znaleźć tutaj. Istota problemu wygląda następująco: 1. Zimbra używa mechanizmu cache (memcache) aby do obsługi (m.in. logowania) wybrać odpowiedni serwer w backendzie. Co ciekawe, mechanizm działa również wtedy gdy mamy instalację całości tylko na jednym serwerze: 2. Dane logowania użytkownika (email/hasło) są wysyłane…

Czytaj dalej »

Sektor szeroko pojętego IT wymaga stałego rozwoju i doskonalenia swoich umiejętności Praca programisty to często też pasja i sposób na życie. Najlepsi w branży żyją i oddychają technologią, w której się specjalizują. Tutaj nadzwyczaj wyraźnie widać działanie zasady: „Kto stoi w miejscu, ten się cofa”. Nie popełniaj tego błędu i…

Czytaj dalej »

Wydarzenie realizujemy w formule on-line już 13. czerwca (poniedziałek): https://sklep.securitum.pl/mshp-edycja-zdalna-czerwiec-2022 Całość to pełen dzień merytorycznych prezentacji (uff, wreszcie brak nachalnego marketingu :) + dostęp do nagrań + konkursy (będzie można wygrać nasze kubki, Yubikey 5NFC – mamy 5 sztuk do rozdania, czy t-shirty) + intensywne dyskusje na Discordzie – do…

Czytaj dalej »

TL;DR – zapraszamy do pracy w Securitum/Sekuraku – mamy otwarte ponad 10 miejsc na trzy typy stanowisk: entry, medium i senior pentester. Poszukujemy osób z całego kraju. Praca zdalna, top warunki. CV na: praca@securitum.pl Rok 2021 był przełomowy dla nas, przyjęliśmy blisko 15 osób, zrobiliśmy ~570 komercyjnych testów penetracyjnych. Między…

Czytaj dalej »

15 czerwca 2022 o godzinie 18:00 zapraszamy wszystkie dzieci w wieku 11+ na bezpłatne szkolenie z cyberzbezpieczeństwa (zachęcamy do dołączenia również rodziców). Wraz z Michałem Wnękowiczem zmierzymy się z najczęstszymi zagrożeniami w sieci oraz sposobami jak się przed nimi chronić. Podczas streamu nie będziemy zanudzać zbędną teorią a w atrakcyjny sposób…

Czytaj dalej »

Zapraszamy Was na dwa dni szkolenia (tzn. fascynującej, obfitującej w pokazy na żywo przygody :) z bezpieczeństwem Windows. Bezpieczeństwo Windows. Elementarz każdego administratora – to dwudniowe szkolenie w formie pokazów na żywo prowadzone przez Grzegorza Tworka, dwunastokrotnie nagradzanego przez Microsoft tytułem Most Valuable Professional (MVP) oraz prelegenta Blackhat. Szkolenie jest…

Czytaj dalej »

![OPSEC przede wszystkim [Czwartki z OSINTem] OPSEC przede wszystkim [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/05/twarze-150x150.png)

Zanim przejdziemy do treści wszystkie dotychczasowe odcinki serii “Czwartki z OSINTem” możecie przeczytać tutaj. Żeby niczego nie przegapić oraz otrzymać dodatkowe materiały zachęcamy do zapisania się do listy poniżej (po zapisie sprawdź swoją skrzynkę, potwierdź zapis; jeśli nie przyszedł e-mail, sprawdź też spam): *** To już ostatni z artykułów w…

Czytaj dalej »

![O jeden OSINT za daleko, czyli przykre skutki złych analiz [Czwartki z OSINTem] O jeden OSINT za daleko, czyli przykre skutki złych analiz [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/05/Zrzut-ekranu-2022-05-18-o-22.18.54-150x150.png)

Zanim przejdziemy do treści wszystkie dotychczasowe odcinki serii “Czwartki z OSINTem” możecie przeczytać tutaj. Żeby niczego nie przegapić oraz otrzymać dodatkowe materiały zachęcamy do zapisania się do listy poniżej (po zapisie sprawdź swoją skrzynkę, potwierdź zapis; jeśli nie przyszedł e-mail, sprawdź też spam): *** Zainteresowanie tematyką OSINT-u w ostatnich latach…

Czytaj dalej »

Kilka dni temu projekt Anaconda ogłosił framework PyScript – pozwalający na wykonywanie kodu Pythona bezpośrednio w przeglądarce oraz jego integrację z HTML-em czy kodem napisanym w JS. Samo wykonywanie kodu Pythona w przeglądarce nie jest nowe; projekt pyodide pozwala na to już od dłuższego czasu (poprzez skompilowanie Pythona do postaci…

Czytaj dalej »

![Analiza czasowa z wykorzystaniem (nieco) ukrytych danych [Czwartki z OSINTem] Analiza czasowa z wykorzystaniem (nieco) ukrytych danych [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/04/wawel-150x150.jpeg)

W poprzedniej części cyklu „Czwartki z OSINT-em” pisałem o weryfikacji zdarzeń na podstawie zmian widocznych na zdjęciach satelitarnych. Czasami jednak serwisy mapowe nie podają informacji na temat czasu wykonania zdjęcia. Jak wtedy stwierdzić, z jakiego momentu ono pochodzi? Na szczęście jest na to sposób. Wymaga wprawdzie zagłębienia się nieco w…

Czytaj dalej »

Na całodniowe wydarzenie zapraszamy już 13. czerwca 2022 roku. Całość odbywa się w formule on-line, dzięki czemu każdy zapisany otrzyma zapis filmowy prezentacji (na 30 dni). Zwracam też uwagę na bilety VIP, których jest ograniczona liczba (30, na obecną chwilę już 22), a w których macie unikalną szansę zdobycia czarnej…

Czytaj dalej »

Jeśli chcecie bez zbędnych dodatków przejść od razu do zapisania się – można to zrobić tutaj. W skrócie: * szkolenie dostępne jest w modelu płać ile chcesz (również można wybrać opcję 0 zł)* jeśli zapłacisz dowolną kwotę dostaniesz certyfikat uczestnictwa (PDF)* może zapisać się każdy (osoba prywatna, osoby z firm)*…

Czytaj dalej »

![Wielki Brat patrzy, czyli OSINT z wykorzystaniem zdjęć satelitarnych [Czwartki z OSINTem] Wielki Brat patrzy, czyli OSINT z wykorzystaniem zdjęć satelitarnych [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/04/potocari-150x150.png)

Zanim przejdziemy do treści wszystkie dotychczasowe odcinki serii “Czwartki z OSINTem” możecie przeczytać tutaj. Żeby niczego nie przegapić oraz otrzymać dodatkowe materiały zachęcamy do zapisania się do listy poniżej (po zapisie sprawdź swoją skrzynkę, potwierdź zapis; jeśli nie przyszedł e-mail, sprawdź też spam): *** Dzięki rosnącej liczbie satelitów, udostępniających zdjęcia…

Czytaj dalej »

![Kupujesz bilet na samolot, dostajesz SMSa z linkiem do szczegółów? Kliknąłbyś? On najpewniej kliknął i oberwał 0dayem… [afera szpiegowska w UE] Kupujesz bilet na samolot, dostajesz SMSa z linkiem do szczegółów? Kliknąłbyś? On najpewniej kliknął i oberwał 0dayem… [afera szpiegowska w UE]](https://sekurak.pl/wp-content/uploads/2022/04/Zrzut-ekranu-2022-04-19-o-10.08.48-1-150x150.png)

Świeży opis od Citizen Lab ~nowo odkrytej operacji infekującej telefony polityków UE (dookoła Hiszpanii): W sekurakowym skrócie: Wykorzystane były dwa różne narzędzia (Pegasus oraz oprogramowanie konkurencyjnej firmy Candiru) Zainfekowanych zostało w sumie 51 urządzeń, a kampania miała miejsce głównie w przedziale 2017-2020r. Wykorzystywane były podatności 0day, wymagające kliknięcia w link….

Czytaj dalej »

![OPSEC przede wszystkim [Czwartki z OSINTem] OPSEC przede wszystkim [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/05/twarze-150x150.png)

![O jeden OSINT za daleko, czyli przykre skutki złych analiz [Czwartki z OSINTem] O jeden OSINT za daleko, czyli przykre skutki złych analiz [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/05/Zrzut-ekranu-2022-05-18-o-22.18.54-150x150.png)

![Analiza czasowa z wykorzystaniem (nieco) ukrytych danych [Czwartki z OSINTem] Analiza czasowa z wykorzystaniem (nieco) ukrytych danych [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/04/wawel-150x150.jpeg)

![Wielki Brat patrzy, czyli OSINT z wykorzystaniem zdjęć satelitarnych [Czwartki z OSINTem] Wielki Brat patrzy, czyli OSINT z wykorzystaniem zdjęć satelitarnych [Czwartki z OSINTem]](https://sekurak.pl/wp-content/uploads/2022/04/potocari-150x150.png)

![Kupujesz bilet na samolot, dostajesz SMSa z linkiem do szczegółów? Kliknąłbyś? On najpewniej kliknął i oberwał 0dayem… [afera szpiegowska w UE] Kupujesz bilet na samolot, dostajesz SMSa z linkiem do szczegółów? Kliknąłbyś? On najpewniej kliknął i oberwał 0dayem… [afera szpiegowska w UE]](https://sekurak.pl/wp-content/uploads/2022/04/Zrzut-ekranu-2022-04-19-o-10.08.48-1-150x150.png)