Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

OWASP Top 10 – edycja 2021. Idą duże zmiany.

OWASP Top Ten to często pierwszy dokument polecany osobom, które chcą bezboleśnie rozpocząć swoją przygodę z bezpieczeństwem aplikacji webowych. To 10 najistotniejszych kategorii problemów bezpieczeństwa w aplikacjach webowych:

The OWASP Top 10 is a standard awareness document for developers and web application security. It represents a broad consensus about the most critical security risks to web applications.

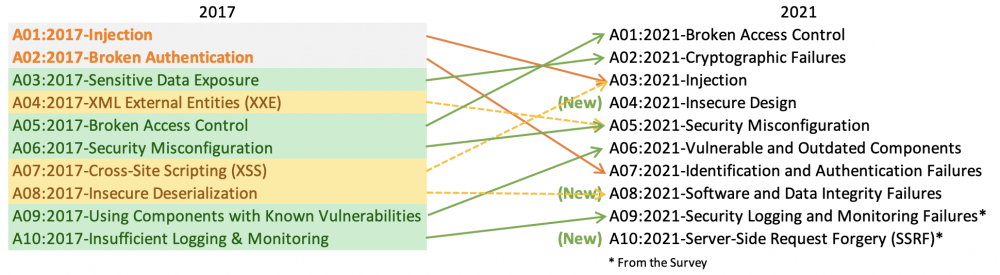

Poprzednia edycja została wydana w 2017. roku i wreszcie nadszedł czas na gruntowne odświeżenie:

Na pierwsze miejsce wysuwają problemy z uwierzytelnieniem i autoryzacją. Możemy tylko potwierdzić, że w obecnych czasach jest to bardzo poważny problem. Trudno znaleźć sporą aplikację, z wieloma rolami użytkowników, która nie posiada choć kilku krytycznych błędów tego typu. Tutaj zobaczcie jeden z naszych publicznych raportów z testów penetracyjnych, gdzie w krótkim czasie udało się znaleźć aż 24 krytyczne podatności związane z autoryzacją. W tym miejscu z kolei zobaczcie jak można było przejąć token do resetu hasła w jednej z polskich aplikacji (jest też nieco hybrydowa podatność, pokazująca jak przejąć pełne uprawnienia admina).

Swoją drogą nie bez powodu uruchomiliśmy niedawno szkolenie dla developerów i testerów: Websecurity master #1: uwierzytelnianie / autoryzacja – jak to zrobić bezpiecznie? (jeśli ktoś chciałby zorganizować je w zamkniętej grupie w swojej firmie: szkolenia@securitum.pl)

Wracając do samych zmian: część punktów może budzić pewne kontrowersje, np. A02-Cryptographic Failures. Umieszczenie istotnego, jednak realnie dość rzadko spotykanego problemu, na aż tak wysokim miejscu? Hmmm. Z drugiej strony cały czas tutaj zdarzają się dość banalne wpadki (zatwardowklepany klucz JWT w 2021 roku? :)

A8-Software and Data Integrity Failures (w którego skład mają wejść m.in. problemy z deserializacją) – brzmi z kolei dość enigmatycznie.

Z pozytywnych i potrzebnych rzeczy – klasa Injection pozostaje bez zmian i cały czas jest na podium (3. miejsce). SQL injection / XSS / template injection / HTML injection / … – cały czas obserwujemy tego ogrom – również w nowych aplikacjach (i to mimo mechanizmów ochronnych oferowanych przez frameworki czy WAF-y).

Trzymajcie rękę na pulsie, a jednocześnie pamiętajcie o naszym kompleksowym pakiecie szkoleniowym z bezpieczeństwa aplikacji webowych kierowanym do: programistów testerów czy pentesterów.

–Michał Sajdak