W komunikatorze Telegram znaleziono sposób na uzyskanie adresu IP innego użytkownika, po kliknięciu przez niego w odpowiednio spreparowany link. Choć nie pozwala to na przejęcie dostępu do konta ani urządzenia, takie działanie jest problematyczne w kontekście prywatności użytkowników. Telegram reklamuje się jako dbający o prywatność i bezpieczny komunikator. Użycie tych…

Czytaj dalej »

W interfejsie API Mozilli wykryto podatność Insecure Direct Object Reference (IDOR), która umożliwiała uwierzytelnionemu atakującemu korzystającemu z OAuth (np. logowania przez konto Google) usunięcie konta innego zarejestrowanego przez OAuth użytkownika, znając jedynie jego adres e-mail. Serwer nie weryfikował, czy sesja wysyłająca żądanie usunięcia należy do konta, które ma zostać usunięte.TLDR:…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Narzędzia OSINT-owe przechodzą ogromną metamorfozę wraz z rozwojem modeli sztucznej inteligencji. Nie ominęło to także popularnych wyszukiwarek. Kiedy wykonywałem porównanie trzech z nich – Google, Binga oraz Yandexa w 2021 i 2023 roku, mechanizmy AI zaczęły się dopiero nieśmiało w nich pojawiać. Prekursorem był Yandex, który jako pierwszy opanował analizę…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia, bez propagandy,…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Opiszę tu prawdziwy incydent, jaki miałem ostatnio okazję analizować. Zdarzył się w firmie poza Polską, gdzie standardowym językiem komunikacji był angielski, więc anglojęzyczni atakujący łatwiej podszyli się pod support… Być może pamiętacie ostrzeżenia dotyczące wykorzystania Quick Assist – Microsoftowego rozwiązania do zdalnej pomocy – coś jak TeamViewer czy AnyDesk, tylko…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba.AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia, bez…

Czytaj dalej »

Cześć! Z tej strony Tomek Turba. AI bez lukru to cykl moich felietonów o sztucznej inteligencji bez marketingowego lukru, bez korporacyjnych slajdów i bez bajek o „rewolucji, która wszystko zmieni”. Pokazuję AI taką, jaka jest naprawdę: z absurdami, wpadkami, halucynacjami i konsekwencjami, o których rzadko mówi się głośno. Bez zadęcia,…

Czytaj dalej »

Badacze bezpieczeństwa z OX Security wykryli nową kampanię cyberprzestępczą skierowaną przeciowko użytkownikom przeglądarki Chrome, a konkretnie w osoby korzystające z rozszerzeń integrujących asystentów AI. Malware, ukryty w rozszerzeniach wzorowanych na dodatkach oferowanych przez firmę AITOPIA, pozwala atakującym na wykradanie historii rozmów z ChatGPT i DeepSeek oraz dane z przeglądarki (ciasteczka,…

Czytaj dalej »

Badacze z Unit42 (Palo Alto Networks) opublikowali szczegółową analizę nowego zagrożenia jakim jest VVS Stealer (znany również pod nazwą VVS $tealer). Tym razem atakujący obrali za cel użytkowników platformy Discord. Malware, napisany w Pythonie oraz zaciemniony z wykorzystaniem komercyjnego narzędzia Pyarmor jest dystrybuowany za pomocą tejże platformy oraz sprzedawany za…

Czytaj dalej »

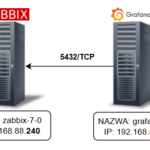

Wstęp Załóżmy hipotetyczną sytuację: jesteś administratorem ds. monitoringu w firmie. Wdrożyłeś środowisko Zabbix, a po lekturze artykułów na sekuraku dotyczących Grafany postanowiłeś wdrożyć ją również u siebie. Po pewnym czasie z powodzeniem uruchomiłeś kilka dashboardów wykorzystujących oficjalny plugin do Zabbixa. Koledzy patrzą z uznaniem, zarząd chwali Twoje działania, a prezes…

Czytaj dalej »